Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

I ransomware contro le appliance ESXi sfruttano il tunneling SSH per la persistenza

Gen 28, 2025 Marina Londei Attacchi, In evidenza, Minacce, News, RSS 0

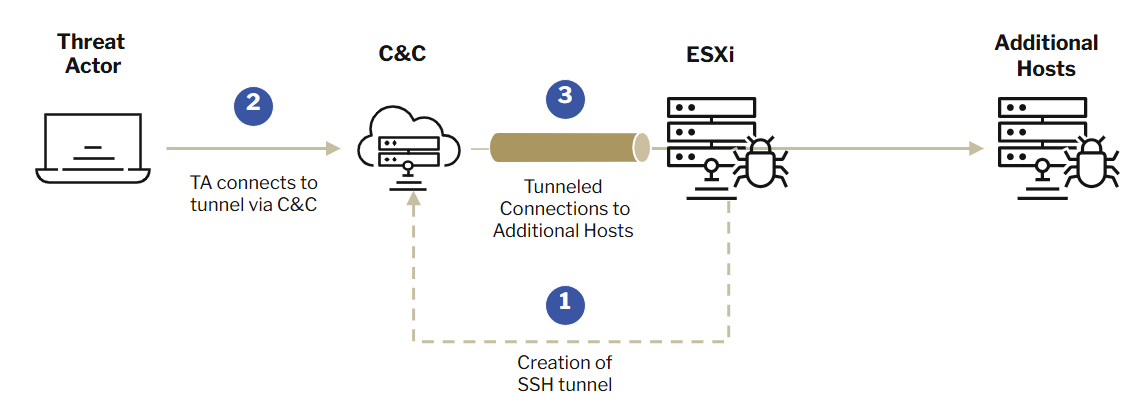

I ricercatori di Sygnia, compagnia di sicurezza, hanno scoperto che i ransomware che prendono di mira le appliance ESXi sfruttano il tunneling SSH per mantenere persistenza sul dispositivo e comunicare col server C2.

Già da diversi anni le appliance ESXi sono diventate dei target molto interessanti per gli attaccanti: questi dispositivi hanno un ruolo critico nelle infrastrutture virtualizzate aziendali; quando compromessi, possono provocare l’interruzione dell’operatività con gravi conseguenze reputazionali ed economiche per le compagnie.

“Le appliance ESXi, le quali non sono monitorate, sono sempre più sfruttate come meccanismo di persistenza e gateway per accedere alle reti aziendali“ affermano Zhongyuan Hau e Ren Jie Yow di Sygnia.

Negli attacchi analizzati dalla compagnia, la maggior parte delle appliance erano state compromesse o usando le credenziali di amministratore, oppure sfruttando una vulnerabilità nota. Una volta preso il controllo del dispositivo, gli attaccanti hanno creato il tunnel di comunicazione sfruttando SSH o altri tool analoghi già presenti sulla macchina.

Effettuare il setup del canale di comunicazione col server C2 è molto semplice: è sufficiente eseguire un singolo comando per stabilire una connessione stabile con il server degli attaccanti. La natura delle appliance ESXi consente inoltre di mantenere la comunicazione aperta a lungo: “Poiché le appliance ESXi sono resilienti e raramente si spengono in modo inaspettato, il tunneling funge da backdoor semi-persistente all’interno della rete” sottolineano i ricercatori.

Credits: Sygnia

A complicare la situazione c’è anche una certa difficoltà nel monitorare i log di ESXi per individuare eventuali attività pericolose, conseguenze di ransomware e altri malware. I ricercatori spiegano infatti che, a differenza di altri formati di logging, quello di ESXi non aggrega i log rilevanti per le attività forensi, ma li divide per specifiche attività, separandoli in file differenti.

In caso di attacco o attività sospette, le analisi dei team di sicurezza si complicano ed è necessario unire più fonti per rintracciare le informazioni rilevanti e ricostruire il flusso di eventi. Per risolvere questo problema si può configurare l’inoltro dei file di log più importanti a un server di analisi esterno che si occupa di individuare le informazioni più importanti.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...