Aggiornamenti recenti Febbraio 17th, 2026 3:20 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ESET scopre NGate, malware per Android che sfrutta l’NFC per clonare le carte di pagamento

Set 10, 2024 Marina Londei Attacchi, In evidenza, Malware, News, RSS 0

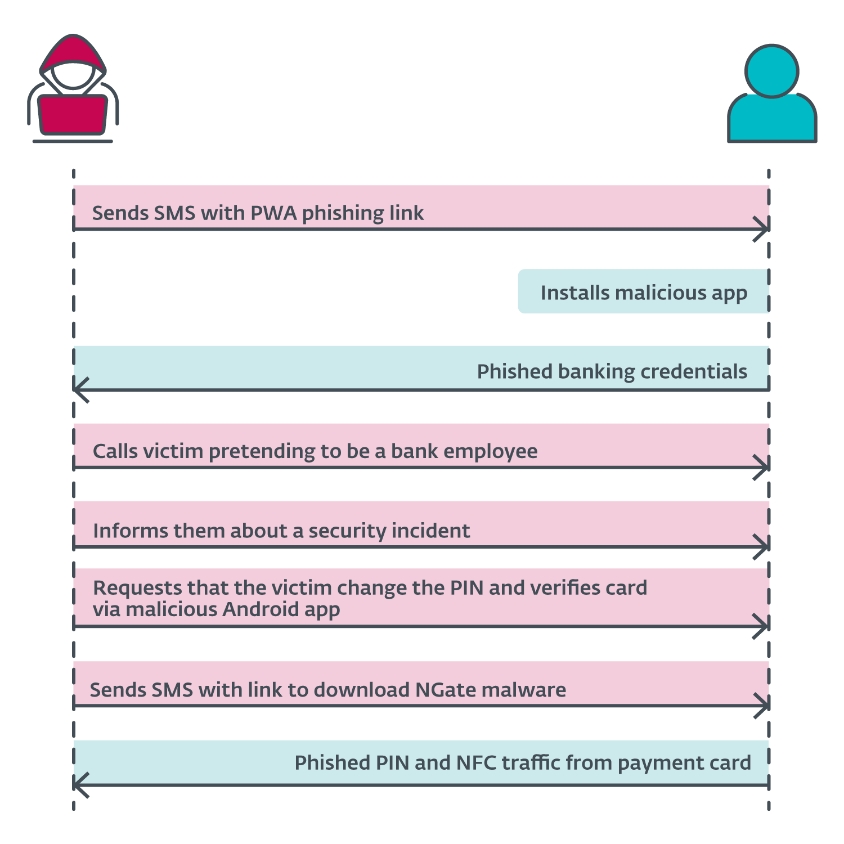

I ricercatori di ESET hanno individuato una campagna ai danni degli utenti Android che mira a clonare le carte di debito e credito delle vittime. Il malware, denominato NGate dai ricercatori, sfrutta un’applicazione malevola installata sugli smartphone per raccogliere e inviare i dati delle carte di pagamento agli attaccanti.

I cybercriminali usavano i dati dell’NFC delle carte di pagamento fisiche per effettuare transazioni bancomat, prelevando denaro dagli sportelli. In caso di fallimento, gli attaccanti usavano un piano di riserva per trasferire i fondi.

“Non abbiamo mai visto questa tecnica di reindirizzamento NFC in nessun malware Android precedentemente scoperto. La tecnica si basa su uno strumento chiamato NFCGate, progettato da studenti del Politecnico di Darmstadt, in Germania, per catturare, analizzare o alterare il traffico NFC; per questo abbiamo chiamato questa nuova famiglia di malware NGate” ha spiegato Lukáš Štefanko, Senior Malware Researcher di ESET.

Gli utenti colpiti avevano compromesso i propri dispositivi scaricando e installando un’applicazione Android da un link contenuto in un SMS fraudolento relativo a un presunto rimborso fiscale.

Credits: ESET

NGate è legato ad attività di phishing di un gruppo che ha operato in Repubblica Ceca da novembre 2023; ESET ritiene però che queste attività si siano interrotte dopo l’arresto di una persona sospetta lo scorso marzo.

Il malware Android è stato distribuito tramite domini di breve durata che simulavano siti web bancari legittimi o applicazioni bancarie ufficiali. Gli attaccanti hanno sfruttato le Progressive Web App per affinare le proprie strategie e pubblicare in seguito delle WebAPK, versioni più sofisticate delle normali applicazioni web.

Dopo l’installazione, NGate mostra un sito web falso che richiede all’utente di inserire le sue informazioni bancarie, le quali vengono poi inviate al server dell’attaccante. Oltre all’invio dei dati NFC, un cybercriminale con accesso fisico alle carte di pagamento potrebbe copiarle ed emularle, per esempio leggendole attraverso borse o portafogli.

“Proteggersi da attacchi complessi come questi richiede l’uso di misure proattive contro il phishing, social engineering e malware Android. Questo significa controllare gli URL dei siti web, scaricare app solo da store ufficiali, mantenere segreti i codici PIN, utilizzare app di sicurezza sui telefoni, disattivare la funzione NFC quando non è necessaria, utilizzare custodie protettive o carte virtuali protette da autenticazione” conclude Štefanko.

Articoli correlati

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

Altro in questa categoria

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta...