Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Stealc: un nuovo infostealer multifunzione

Feb 21, 2023 Dario Orlandi Malware, Minacce, Minacce, News, RSS, Trojan 0

Un nuovo report dei ricercatori di sicurezza di Sekoia ha segnalato la crescente popolarità di un nuovo infostealer, chiamato Stealc, che è stato molto pubblicizzato sul dark web nelle ultime settimane.

I ricercatori di Sekoia hanno individuato il nuovo ceppo a gennaio e hanno iniziato a individuarlo all’opera in the wild all’inizio di febbraio.

Stealc è un malware promosso su forum e canali dedicati da un utente chiamato Plymouth. Plymouth ha presentato Stealc come un malware con ampie capacità di furto di dati e un pannello di amministrazione facile da usare.

Oltre al targeting dei dati del browser, delle estensioni e dei portafogli di criptovaluta, Stealc ha un grabber di file personalizzabile per rubare qualsiasi tipo di file desiderato. Plymouth ha promosso il malware su vari forum e canali privati di Telegram, offrendo campioni di prova ai potenziali clienti.

Fonte: Sekoia

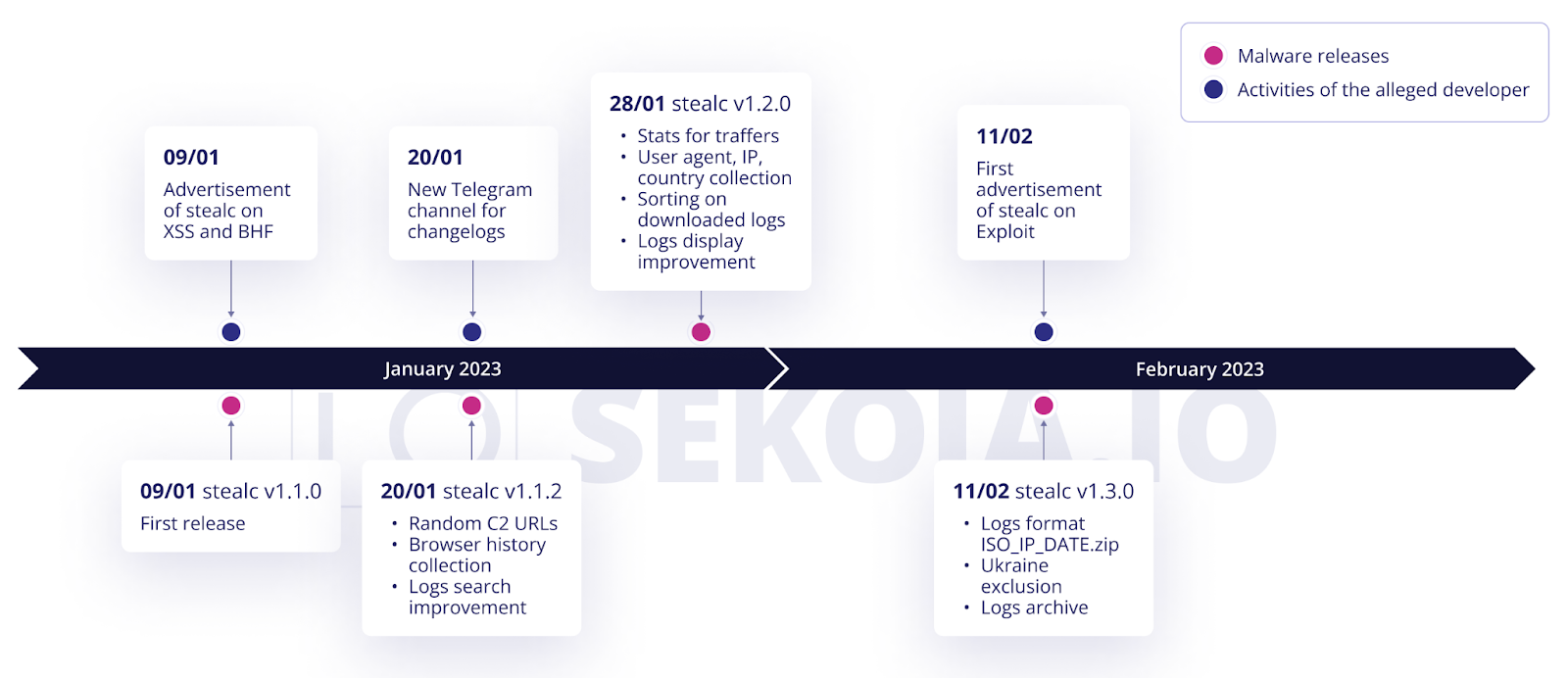

Stealc viene sviluppato attivamente e Plymouth ha creato un canale Telegram dedicato ai changelog della nuova versione. Plymouth ha anche affermato che Stealc si basa sui progetti Vidar, Raccoon, Mars e Redline.

I ricercatori hanno scoperto più di 40 server C2 per Stealc e diverse decine di campioni utilizzati attivamente, indicando che il nuovo malware ha attirato l’interesse dei criminali informatici.

Questa popolarità può essere spiegata con il fatto che i clienti con accesso al pannello di amministrazione possono generare nuovi sample, aumentando le possibilità che il malware raggiunga un pubblico più ampio.

Anche se questo non è un buon modello di business, i ricercatori ritengono che Stealc rappresenti una minaccia non trascurabile, poiché potrebbe essere adottato da criminali meno tecnici.

Una dotazione ricca

Stealc ha aggiunto nuove funzioni dalla sua prima versione di gennaio, tra cui una funzione per randomizzare gli URL C2, un migliore sistema di ricerca e ordinamento dei registri (file rubati) e un’esclusione per le vittime in Ucraina.

La timeline di Stealc (Fonte: Sekoia)

Sekoia ha analizzato un campione di Stealc e ha scoperto che il malware ha una build leggera di soli 80 Kbyte, utilizza Dll legittime di terze parti, è scritto in C e abusa delle funzioni Api di Windows. La maggior parte delle sue stringhe sono offuscate con RC4 e base64, e il malware esfiltra automaticamente i dati rubati.

Stealc supporta 22 browser Web, 75 plug-in e 25 wallet; una volta distribuito, esegue controlli anti-analisi per garantire che non venga eseguito in un ambiente virtuale o sandbox. Il malware raccoglie i dati dai browser, dalle estensioni e dalle app, esegue un grabber di file personalizzato e infine esfiltra tutto verso il server C2.

Alla fine delle operazioni, il malware rimuove sé stesso e i file Dll scaricati dall’host compromesso per cancellare le tracce dell’infezione.

I ricercatori hanno identificato un metodo di distribuzione di Stealc tramite video di YouTube che spiegano come installare software pirata, collegandosi a un sito di download. Il malware è integrato nell’installer del software e, una volta eseguito, inizia a svolgere le sue funzioni e comunicare con il server C2.

Sekoia ha condiviso indicatori di compromissione e regole Yara e Suricata per aiutare le aziende a difendersi. Si consiglia agli utenti di evitare l’installazione di software piratato e di scaricare solo dai siti ufficiali degli sviluppatori per ridurre il rischio di infezioni da malware.

Articoli correlati

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Nuova variante del malware XCSSET...

Nuova variante del malware XCSSET...Set 26, 2025 0

-

Cybercriminali distribuiscono un...

Cybercriminali distribuiscono un...Lug 25, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...