Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Ecco Chinotto, il nuovo spyware degli hacker nordcoreani APT37

Nov 29, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Scenario 0

Modulare, personalizzabile e multipiattaforma: viene utilizzato per spiare attivisti politici e giornalisti in operazioni di lungo termine.

Difficile capire quale sia l’origine del nome, ma al di là del sorriso che può strappare ai lettori italiani, con Chinotto c’è poco da scherzare.

Come spiegano i ricercatori di Kaspersky in un corposo report pubblicato su Internet, il trojan è utilizzato dal gruppo APT37 (ScarCruft) legato al governo della Corea del Nord.

Si tratterebbe di un “impianto”, come vengono definiti in gergo, in grado di infettare qualsiasi tipo di dispositivo e con un elevato livello di personalizzazione che consentirebbe ai pirati informatici di rendere più difficile la sua individuazione.

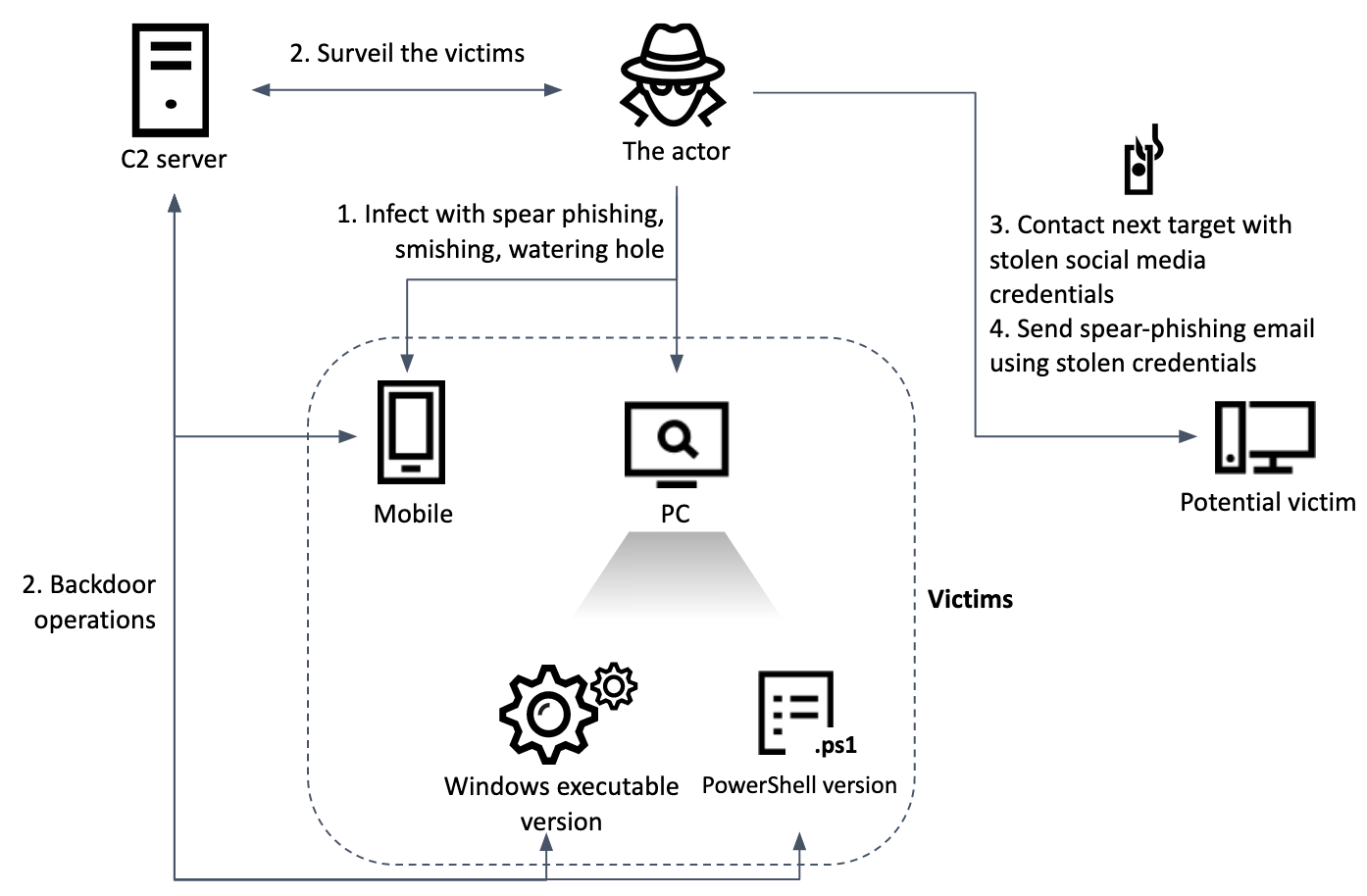

Lo schema di infezione descritto dagli analisti di Kaspersky ricalca quelli conosciuti nell’ambiente degli spyware di stato: il vettore iniziale, infatti, è normalmente un messaggio di spear phishing veicolato tramite email o i social network.

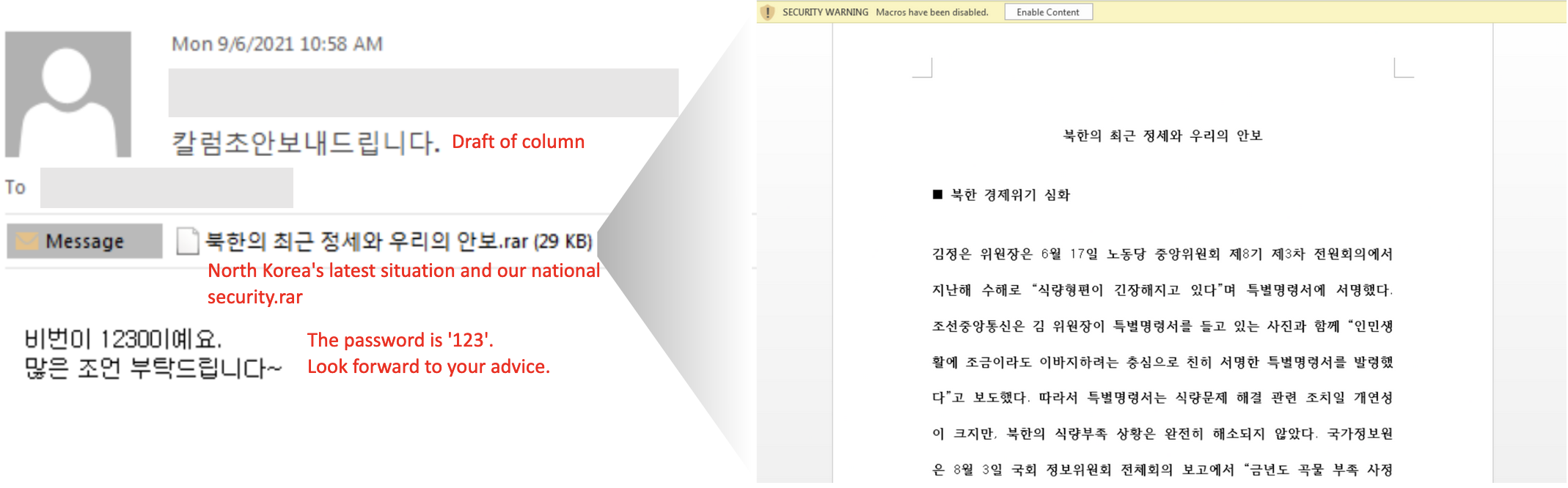

La catena di attacco, però, è decisamente complessa. Il primo livello di compromissione è infatti rappresentato da una semplice PowerShell che viene installata utilizzando un documento di Word contenente una macro che, come prima azione, modifica le impostazioni del registro di sistema di Windows per fare in modo che Word accetti qualsiasi comando senza visualizzare alcun avviso all’utente.

Il messaggio non viene mandato “a freddo”, ma sarebbe preceduto da messaggi e conversazioni tramite i social network, nel corso dei quali i pirati utilizzerebbero account compromessi che la vittima considera affidabili. Il documento è contenuto in un archivio in formato RAR protetto da password.

La seconda fase dell’infezione, di cui però i ricercatori non sono ancora riusciti a ottenere tutti i dettagli, prevede l’installazione di un payload scaricato da Internet che porta, probabilmente, alla creazione della backdoor individuata dagli analisti.

Nella ricostruzione dell’attacco, che nello specifico sarebbe iniziato a marzo, gli autori del report elencano una serie di indizi che indurrebbero a pensare che gli operatori di APT37 abbiano cercato di installare (senza successo) diversi malware fino al mese di agosto, quando hanno infine utilizzato Chinotto.

Si tratta di un eseguibile per Windows, il cui codice è pesantemente offuscato attraverso l’inserimento di dati “spazzatura” e le cui caratteristiche consentono ai pirati di esfiltrare informazioni, catturare screenshot della macchina infetta e aggiungere nuove funzionalità al malware.

Esiste però anche una versione Android di Chinotto, che viene distribuita attraverso smishing (phishing via SMS) e che permetterebbe sia l’esfiltrazione di file e informazioni dal dispositivo, sia la registrazione delle telefonate della vittima.

Lo schema complessivo, secondo i ricercatori di Kaspersky, prevederebbe l’uso delle informazioni sottratte per contattare altri bersagli e sfruttare gli account compromessi come “testa di ponte” per portare altri attacchi di spear phishing.

Insomma: Chinotto verrebbe utilizzato in un’ampia campagna di spionaggio che i servizi segreti nordcoreani starebbero portando avanti con tempi estremamente lunghi, in cui l’impianto finale verrebbe installato anche a mesi di distanza dalla prima infezione.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Lazarus ha colpito alcune compagnie...

Lazarus ha colpito alcune compagnie...Ott 23, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

Altro in questa categoria

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...