Aggiornamenti recenti Febbraio 24th, 2026 2:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

Ransomware: ecco come Ryuk colpisce i dispositivi offline

Gen 15, 2020 Marco Schiaffino In evidenza, Malware, News, RSS 0

La nuova versione del malware sfrutta la funzione “Wake on LAN” per accendere i computer collegati alla rete locale e fare maggiori danni.

In caso di un attacco ransomware che non è stato possibile bloccare sul nascere, la soluzione migliore è quella di ripristinare i dati da un backup o da altri dispositivi che li contengono. Tra questi ci possono essere, per esempio, i computer che al momento dell’attacco non hanno subito danni perché erano spenti.

Nel caso di un attacco con Ryuk, un cripto-ransomware di cui abbiamo parlato già in altre occasioni, la speranza che qualche dispositivo possa sfuggire è però minima.

Come ha segnalato in un post su Twitter il ricercatore di sicurezza Vitali Kremez, la nuova versione del ransomware individuata il 9 gennaio 2020 contiene alcune novità che lo rendono ancora più distruttivo.

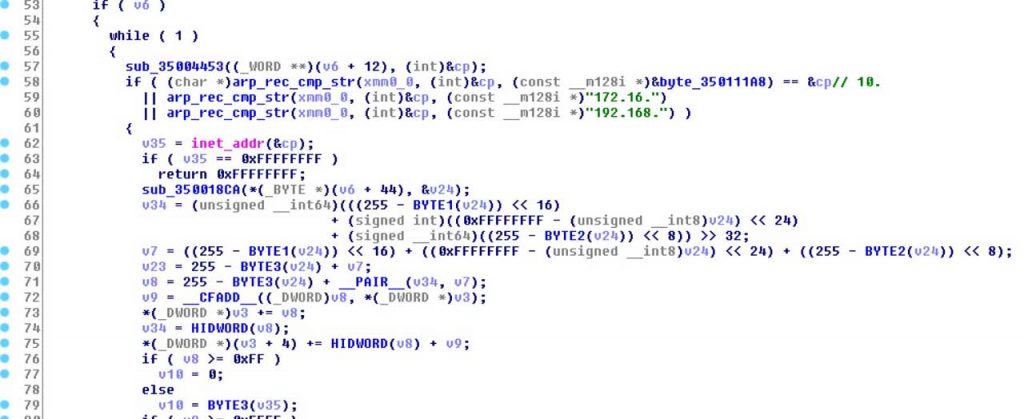

Il malware, nel dettaglio, esegue una scansione della tabella ARP sulle macchine Windows infette. La ARP table contiene un elenco di tutti gli indirizzi IP noti e il relativo mac address. Ryuk seleziona i risultati filtrandoli sulla base dell’indirizzo IP e scegliendo solo quelli che iniziano con “10.”, “172.16.” e “192.168”.

Insomma: gli autori del ransomware hanno trovato il modo per individuare tutti i dispositivi conosciuti che sono collegati alla rete locale.

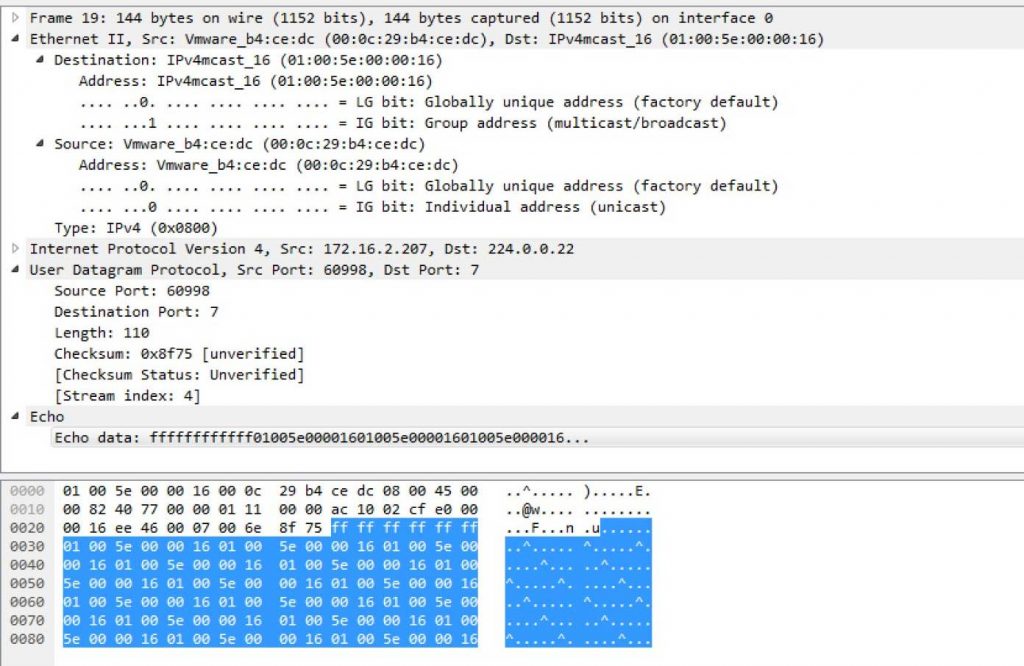

Una volta rilevati gli obiettivi, Ryuk utilizza il mac address per inviare un pacchetto Wake on LAN (WoL) contenente ‘FF FF FF FF FF FF FF FF’ per “svegliare” il computer.

A questo punto il malware cerca di montare le unità disco in condivisione e avviare la crittografia dei dati contenuti al loro interno.

Questa tecnica ha un impatto devastante all’interno delle reti aziendali, dal momento che consente a una singola infezione di colpire più dispositivi senza dover utilizzare altri sistemi per diffondere il malware sulle macchine collegate.

Il ricercatore di SentinelLabs suggerisce di limitare le funzionalità legate a WoL in modo da mitigare il rischio che questa venga sfruttata per diffondere un attacco del genere, per esempio limitando la possibilità di inviare il comando ai soli computer con funzioni di amministrazione.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

-

Ring: una taglia a 4 zeri per forzare...

Ring: una taglia a 4 zeri per forzare...Feb 23, 2026 0

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza...