Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

CERT-AGID 22–28 novembre: boom di phishing PagoPA e nuovi malware via SMS

Dic 01, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Scenario, Tecnologia, Vulnerabilità 0

Nel periodo compreso tra il 22 e il 28 novembre, il CERT-AGID ha analizzato 89 campagne malevole dirette verso utenti e organizzazioni italiane.

Di queste, 45 hanno preso di mira in modo esplicito il nostro Paese, mentre 44 campagne generiche hanno comunque coinvolto utenti italiani.

Gli enti accreditati hanno ricevuto 804 indicatori di compromissione (IoC) relativi alle minacce osservate nel periodo.

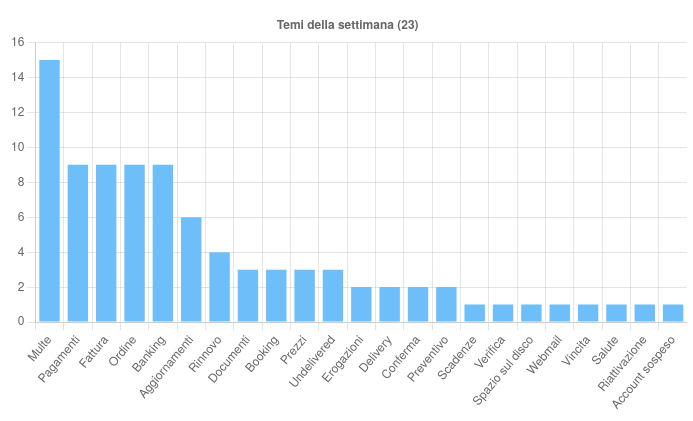

I temi della settimana

Sono 23 i temi sfruttati dai criminali informatici, con una forte prevalenza di phishing a tema multe, fatture, pagamenti, banking e ordini.

. Settimana segnata da operazioni mirate contro il personale sanitario della Sardegna, aumento dei fake PagoPA e nuove varianti mobile diffuse tramite SMS.

Il tema Multe domina la settimana con 15 campagne, tutte italiane e tutte basate su finte comunicazioni PagoPA. I messaggi, strutturati come avvisi di sanzioni stradali non pagate, mirano a indurre gli utenti a cliccare su link malevoli attraverso cui vengono richiesti dati personali e bancari.

Il tema Fattura, impiegato in sei campagne, è stato utilizzato per diffondere malware come FormBook, PhantomStealer, Grandoreiro, SnakeKeylogger e VipKeylogger. Contestualmente sono state osservate tre campagne di phishing generiche contro Office365 e ClicFacture.

Il tema Banking è comparso in cinque campagne di phishing, tutte italiane, che hanno sfruttato i nomi di Nexi, ING, Intesa Sanpaolo e Unicredit. Le attività malware collegate hanno diffuso varianti come SuperCardX, FormBook, Guloader e Herodotus, incluse versioni mobile veicolate via SMS.

Il tema Pagamenti, presente in nove campagne, ha combinato phishing e malware ai danni di InfoCert e RegisterDomainSA, oltre alla diffusione di Remcos, PhantomStealer, FormBook e RelayNFC.

Infine, il tema Ordine, anch’esso impiegato in nove campagne, è stato utilizzato esclusivamente per diffondere malware come AgentTesla, Nanocore, Guloader, XWorm e Remcos.

Tra gli eventi di particolare interesse, il CERT-AGID segnala varie campagne di phishing mirato indirizzate ai dipendenti delle Aziende Sanitarie della Regione Sardegna, con pagine fraudolente ospitate su Weebly che replicano form di login istituzionali e richiedono credenziali e dati personali.

Fonte: CERT-AGID

Nel corso della settimana l’Agenzia ha anche pubblicato un vademecum rivolto alle amministrazioni che conducono simulazioni interne di phishing, per evitare che tali attività vengano interpretate come operazioni malevole da CERT, CSIRT o SOC istituzionali.

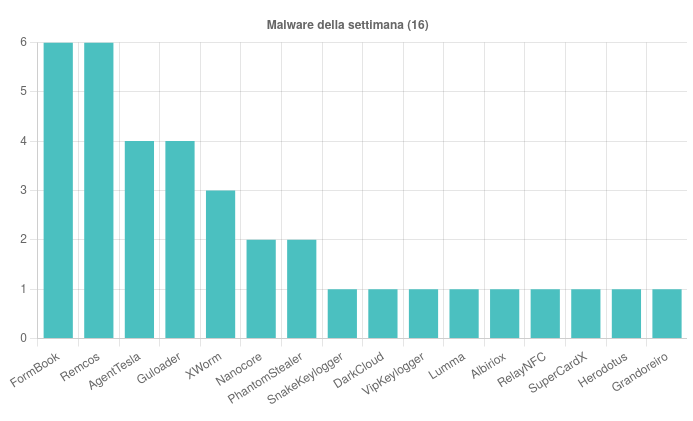

Malware della settimana

Sono 16 le famiglie di malware rilevate tra il 22 e il 28 novembre. FormBook è stato impiegato in sei campagne generiche distribuite tramite allegati ZIP, RAR e DOCX, sfruttando i temi “Pagamenti”, “Fattura”, “Prezzi” e “Delivery”.

Remcos è comparso in una campagna italiana legata ai pagamenti, veicolata con un file LZH, e in cinque campagne generiche che hanno utilizzato documenti XLS, RAR, ZIP e GZ.

AgentTesla ha diffuso tre campagne italiane a tema “Ordine” e una generica a tema “Booking”, sfruttando allegati 7Z, TAR, RAR e GZ.

Guloader è stato osservato in due campagne italiane (“Ordine” e “Banking”) e in due generiche (“Preventivo” e “Booking”), con allegati DOCX, HTML e RAR.

XWorm è comparso in una campagna italiana a tema “Booking”, diffusa tramite script JS, e in due campagne generiche legate agli “Aggiornamenti” e agli “Ordini”.

Fonte: CERT-AGID

Il CERT-AGID segnala inoltre una serie di campagne mobile distribuite tramite SMS contenenti link a file APK malevoli. Tra queste compaiono Herodotus e SuperCardX, entrambe italiane e con tema “Banking”, oltre alle campagna generiche Albiriox a tema “Aggiornamenti” e a quella RelayNFC a tema “Pagamenti”.

Completano il quadro diverse campagne generiche che hanno diffuso Grandoreiro, SnakeKeylogger, VipKeylogger, DarkCloud e LummaStealer, quasi sempre tramite file ZIP o ISO.

Phishing della settimana

Sono 23 i brand coinvolti nelle campagne di phishing analizzate.

Le più ricorrenti hanno sfruttato i nomi di PagoPA e delle webmail non brandizzate, confermate come uno dei canali più utilizzati dai criminali per sottrarre credenziali.

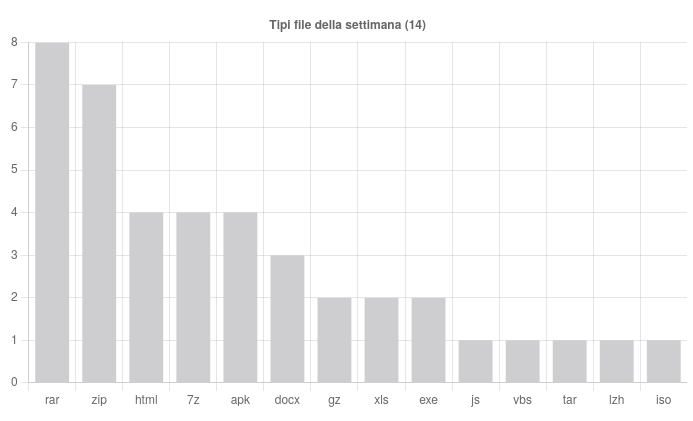

Formati e canali di diffusione

Gli archivi compressi restano il principale vettore di distribuzione dei contenuti malevoli. Nel periodo osservato sono state rilevate 14 tipologie di file, con RAR al primo posto (8 utilizzi), seguito da ZIP (7).

I formati HTML, 7Z e APK compaiono 4 volte, mentre DOCX è stato utilizzato in 3 campagne.

Fonte: CERT-AGID

Seguono GZ, XLS ed EXE con 2 utilizzi ciascuno, e infine JS, VBS, TAR, LZH e ISO con un solo impiego.

La posta elettronica rimane il vettore più utilizzato, con 86 campagne, mentre 3 operazioni sono state condotte via SMS.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...