Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 25–31 ottobre: PagoPA, ministeri e università nel mirino del phishing

Nov 03, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, RSS, Scenario, Tecnologia, Vulnerabilità 0

Nel periodo compreso tra il 25 e il 31 ottobre, il CERT-AGID, il Computer Emergency Response Team dell’Agenzia per l’Italia Digitale, ha rilevato e analizzato 86 campagne malevole nello scenario italiano

Di queste, 52 hanno avuto obiettivi esplicitamente italiani, mentre 34 di carattere generico hanno comunque coinvolto utenti e organizzazioni del Paese.

Complessivamente, sono stati messi a disposizione degli enti accreditati 774 indicatori di compromissione (IoC) relativi alle attività individuate.

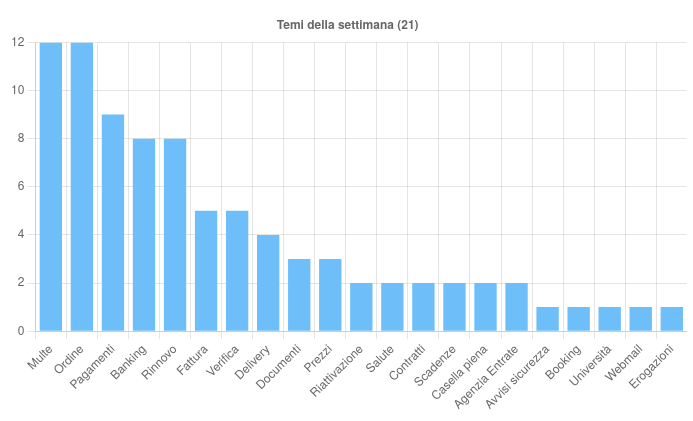

I temi della settimana

Sono 21 i temi sfruttati dai criminali informatici per veicolare phishing e malware nel corso della settimana.

Tra i più ricorrenti figurano i riferimenti a multe, ordini e pagamenti, insieme a un crescente uso di finte comunicazioni da parte di enti pubblici e ministeri.

Il tema Multe è risultato tra i più diffusi, con 12 campagne di phishing esclusivamente italiane, tutte veicolate via email e riconducibili a false comunicazioni PagoPA.

Aumentano le truffe che imitano comunicazioni istituzionali: dal rinnovo della patente al Fascicolo Sanitario Elettronico, fino ai falsi portali universitari.

I messaggi, che simulano notifiche di sanzioni o mancati pagamenti, mirano a spingere gli utenti a cliccare su link malevoli per fornire dati personali e bancari.

Il tema Ordine è stato invece utilizzato in 12 campagne tra italiane e internazionali, tutte distribuite via email.

Undici di queste sono state impiegate per diffondere malware come AgentTesla, Modiloader, Remcos, SnakeKeylogger, Guloader e PhantomStealer, mentre una singola campagna di phishing generica ha preso di mira gli utenti di Office365.

Il tema Pagamenti, rilevato in nove campagne, è stato sfruttato per la diffusione di malware come AgentTesla, Remcos, PureLogs e MassLogger, ma anche per truffe di phishing che imitano le comunicazioni di BRT, PayPal e Autostrade per l’Italia. In quest’ultimo caso, il link malevolo è stato inviato tramite SMS.

Un altro tema ricorrente è Rinnovo, sfruttato in otto campagne di phishing via email. Le comunicazioni falsificavano i messaggi di iCloud, Tophost, SiteGround, eToro e anche di enti istituzionali come il Ministero dei Trasporti, con l’obiettivo di sottrarre credenziali o dati personali.

Il tema Banking, infine, ha riguardato otto campagne italiane. Cinque operazioni di phishing hanno imitato istituti di credito come Intesa Sanpaolo, BPER, Inbank e SumUp, mentre tre campagne malware hanno diffuso Formbook tramite email e il malware per Android Herodotus attraverso SMS con link al download di file APK.

Tra gli eventi di particolare interesse della settimana, il CERT-AGID ha segnalato una campagna di smishing che abusa del nome di Autostrade per l’Italia, invitando le vittime a regolarizzare un presunto “pedaggio non saldato”.

I link conducono a domini costruiti con tecniche di typosquatting, come “autostiade[.]com”, che imitavano l’aspetto del portale ufficiale.

È stata inoltre individuata una campagna di phishing che sfrutta l’identità del Ministero delle Infrastrutture e dei Trasporti, con pagine fraudolente che imitano il portale per il rinnovo della patente di guida e raccolgono dati sensibili, compresi quelli della patente.

Nel mondo accademico, il CERT-AGID ha rilevato un attacco di phishing mirato contro studenti e personale dell’Università di Firenze, con una finta pagina di login ospitata su Weebly che imitava l’area riservata dell’ateneo per rubare credenziali istituzionali.

Infine, una campagna particolarmente insidiosa ha utilizzato il nome del Fascicolo Sanitario Elettronico, oltre a quelli di MEF, Ministero della Salute e Dipartimento per la trasformazione digitale, per promettere un rimborso economico e indurre le vittime a fornire dati personali e bancari.

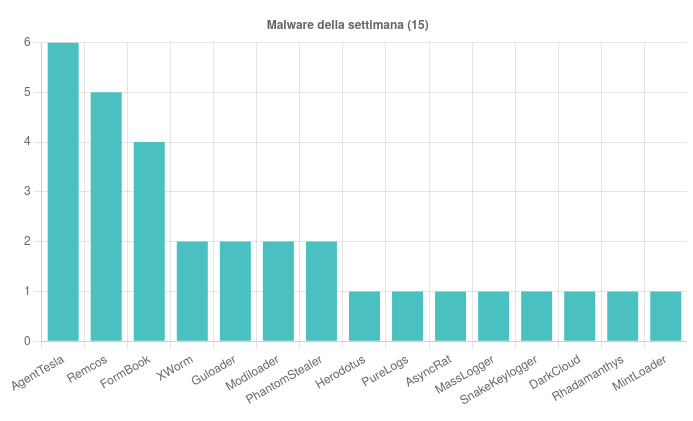

Malware della settimana

Nel periodo analizzato sono state individuate 15 famiglie di malware attive in Italia. Tra le più diffuse figura AgentTesla, con tre campagne italiane e tre generiche a tema “Pagamenti”, “Ordine” e “Booking”, veicolate tramite email con allegati TAR, 7Z e RAR.

Remcos è stato impiegato in cinque campagne generiche a tema “Pagamenti”, “Fattura” e “Contratti”, distribuite tramite file 7Z, ZIP e RAR.

FormBook è stato osservato in due campagne italiane a tema “Banking” e in due generiche a tema “Fattura” e “Prezzi”, con allegati PDF, RAR e 7Z.

Guloader è apparso in due campagne, una italiana e una generica, entrambe a tema “Ordine”, diffuse tramite file DOCX.

La settimana ha visto anche una campagna italiana di MintLoader a tema “Fattura” veicolata tramite PEC con allegato ZIP, due campagne di Modiloader a tema “Ordine”, due campagne PhantomStealer con script JS malevoli, e una campagna Herodotus diffusa via SMS con link a APK dannosi.

È stata inoltre individuata una campagna Rhadamanthys a tema “Verifica”, che impiega finti captcha come tecnica di inganno.

Completano il quadro AsyncRat, DarkCloud, MassLogger, PureLogs e SnakeKeylogger, diffusi attraverso email contenenti archivi compressi ZIP, 7Z e RAR.

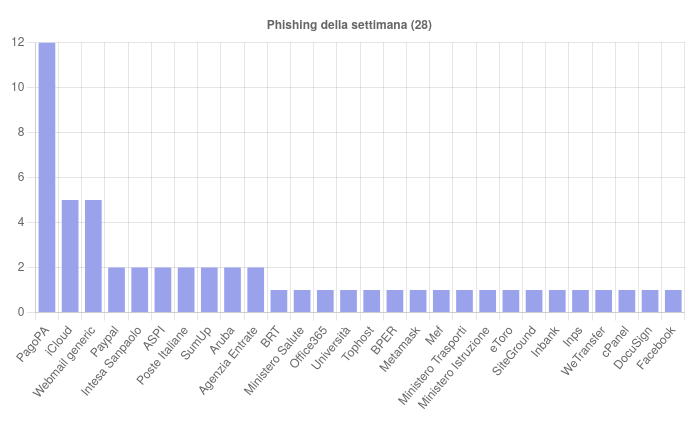

Phishing della settimana

Sono 28 i brand coinvolti nelle campagne di phishing tra il 25 e il 31 ottobre.

Tra i più sfruttati figurano PagoPA e iCloud, insieme ai marchi SumUp, Intesa Sanpaolo e BRT, oltre alle consuete campagne che imitano servizi webmail non brandizzati, sempre molto diffuse nel panorama italiano.

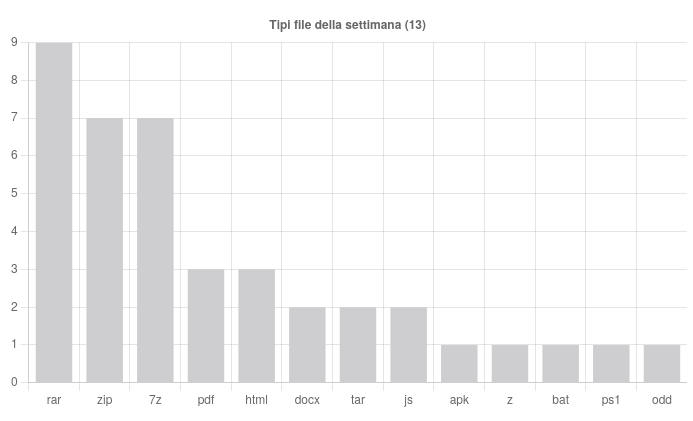

Formati e canali di diffusione

L’analisi dei vettori di attacco conferma la netta prevalenza degli archivi compressi come mezzo privilegiato per la diffusione di contenuti malevoli.

Nel periodo analizzato sono state individuate 13 tipologie di file, con il formato RAR al primo posto (9 utilizzi), seguito da ZIP e 7Z (7 ciascuno).

Seguono PDF e HTML (3 utilizzi), DOCX, TAR e JS (2), mentre APK, Z, BAT, PS2 e ODD risultano impiegati in un solo caso ciascuno.

Per quanto riguarda i canali di distribuzione, la posta elettronica resta il principale vettore, con 81 campagne su 86.

Quattro campagne sono state veicolate tramite SMS e una via PEC, a conferma della diversificazione dei canali d’attacco.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...