Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

CERT-AGID 4–10 ottobre: PagoPA e le banche italiane ancora nel mirino

Ott 13, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Privacy, Scenario, Tecnologia 0

Nel corso dell’ultima settimana, il CERT-AGID ha individuato e analizzato 82 campagne malevole attive sul territorio nazionale.

Di queste, 61 avevano come obiettivo specifico utenti e organizzazioni italiane, mentre le restanti 21, pur non essendo mirate in modo diretto, hanno comunque avuto ricadute nel nostro Paese.

Agli enti accreditati sono stati messi a disposizione 875 indicatori di compromissione, raccolti nel corso delle attività di monitoraggio e analisi.

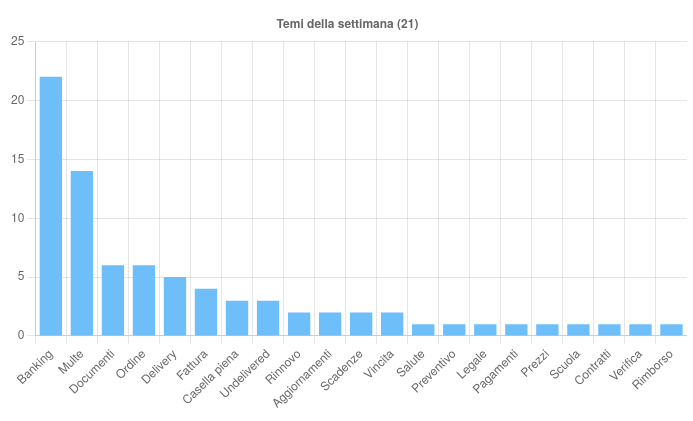

I temi della settimana

Nel corso della settimana, il CERT-AGID ha individuato ventuno diversi temi sfruttati dai criminali informatici per diffondere campagne malevole in Italia.

Il CERT-AGID rileva un picco di campagne a tema bancario e PagoPA, con oltre 800 indicatori di compromissione condivisi con gli enti pubblici.

Ancora una volta, le truffe a sfondo bancario si confermano il canale preferito: ventidue campagne, tutte veicolate via email e per la quasi totalità rivolte a utenti italiani, hanno preso di mira clienti di ING, Intesa Sanpaolo, Unicredit e BPER.

L’obiettivo è sempre lo stesso, ossia carpire le credenziali d’accesso ai conti online e i dati sensibili degli utenti. Lo stesso tema è stato anche impiegato per distribuire malware come Formbook, Remcos, Copybara e VipKeylogger, specializzati nel furto di informazioni e password.

Un’altra categoria particolarmente ricorrente riguarda le finte notifiche di multe: quattordici campagne, tutte italiane e diffuse via email, hanno sfruttato il nome di PagoPA per indurre le vittime a fornire dati personali e numeri di carte di pagamento.

I messaggi, in apparenza legittimi, si presentavano come avvisi di sanzioni o solleciti di pagamento.

Sono state poi rilevate sei campagne che utilizzano il tema dei documenti, veicolate sia in Italia sia a livello più ampio, in cui i truffatori imitano piattaforme cloud come OneDrive, WeTransfer e Dropbox.

Anche in questo caso, l’obiettivo è ottenere le credenziali d’accesso agli account. In parallelo, lo stesso tema è stato sfruttato per diffondere malware come ScreenConnect e VipKeylogger, impiegati per il controllo remoto dei dispositivi e l’esfiltrazione di dati sensibili.

Altre sei campagne, italiane e internazionali, si sono basate sul tema degli ordini o delle spedizioni, con email che simulano comunicazioni commerciali o logistiche. Questi messaggi nascondono malware come AgentTesla, Formbook, PureLogs e SnakeKeylogger, progettati per rubare dati e credenziali.

Fonte: CERT-AGID

Anche il tema delivery ha mantenuto un peso rilevante, con cinque campagne che fingono di provenire da corrieri come DHL o da Poste Italiane, invitando gli utenti a cliccare su link malevoli o a inserire informazioni personali. In alcuni casi, tali campagne hanno diffuso malware come DarkCloud, WarzoneRAT e Formbook.

Tra gli eventi di maggiore rilievo, il CERT-AGID ha segnalato un picco significativo di campagne che simulano notifiche di multe inviate da PagoPA: un fenomeno già stabile negli ultimi mesi ma che, in questa settimana, ha registrato un incremento particolarmente marcato.

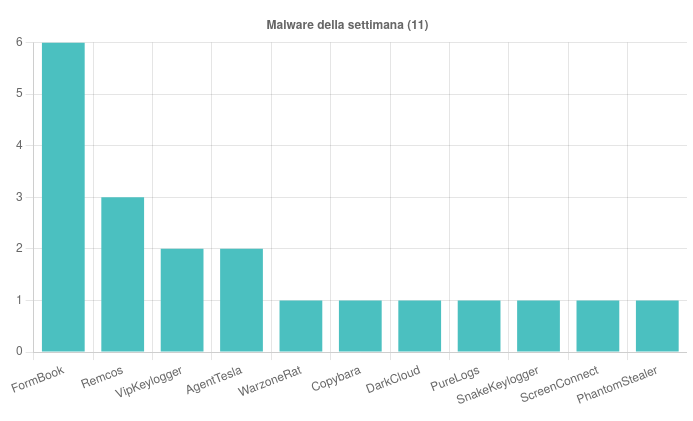

Malware della settimana

Nel corso della settimana sono state osservate undici famiglie di malware attive sul panorama italiano.

Tra le più diffuse spicca FormBook, con una campagna italiana a tema bancario e cinque campagne generiche che hanno sfruttato i temi “Banking”, “Contratti”, “Ordine” e “Delivery”.

La distribuzione è avvenuta via email con allegati in multipli formati compressi e documentali, tra cui ZIP, Z, 7Z, TAR, RAR e DOCX.

È stato rilevato anche Remcos, veicolato attraverso una campagna italiana a tema “Banking” e due campagne generiche a tema “Prezzi” e “Legale”, recapitate via email con archivi ZIP, LZH e TAR.

Fonte: CERT-AGID

Sono circolate due campagne italiane di AgentTesla, entrambe incentrate sul tema “Ordine” e diffuse tramite email con allegati RAR e TAR. Ha fatto la sua comparsa anche VipKeylogger, legato a due campagne generiche sui temi “Documenti” e “Banking”, propagate con messaggi email contenenti archivi RAR.

Sul fronte mobile è emersa Copybara, che in una campagna italiana a tema bancario è stata distribuita tramite SMS con link per scaricare un APK malevolo. È stato inoltre individuato WarzoneRAT in una campagna italiana a tema “Delivery”, veicolata tramite allegati in formato IMG.

Completano il quadro diverse campagne generiche associate a DarkCloud, PhantomStealer, PureLogs, ScreenConnect e SnakeKeylogger. Queste hanno sfruttato i temi “Delivery”, “Fattura”, “Documenti” e “Ordine” e sono state diffuse principalmente via email, con allegati nei formati 7Z, ZIP, MSI e XLAM.

Nel complesso, i vettori osservati confermano un uso sistematico di archivi compressi e file office come esca, con un mix di tematiche coerente con le tattiche di social engineering più redditizie nel contesto italiano.

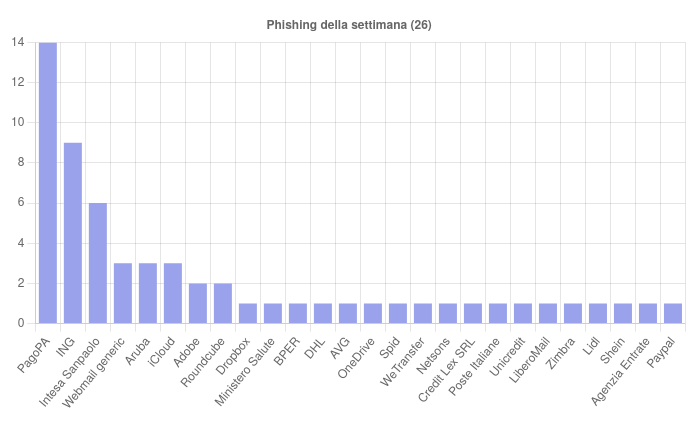

Phishing della settimana

Nel corso della settimana sono stati coinvolti ventisei brand in campagne di phishing dirette o indirette verso utenti italiani.

Fonte: CERT-AGID

Tra i marchi più sfruttati emergono, per frequenza e volume, PagoPA, ING e Intesa Sanpaolo, ormai bersagli ricorrenti nelle truffe che mirano a sottrarre credenziali bancarie e dati personali.

Le campagne osservate hanno impiegato principalmente email che riproducono in modo convincente loghi, grafiche e linguaggio delle comunicazioni ufficiali, nel tentativo di indurre le vittime a cliccare su link malevoli o a compilare moduli fraudolenti.

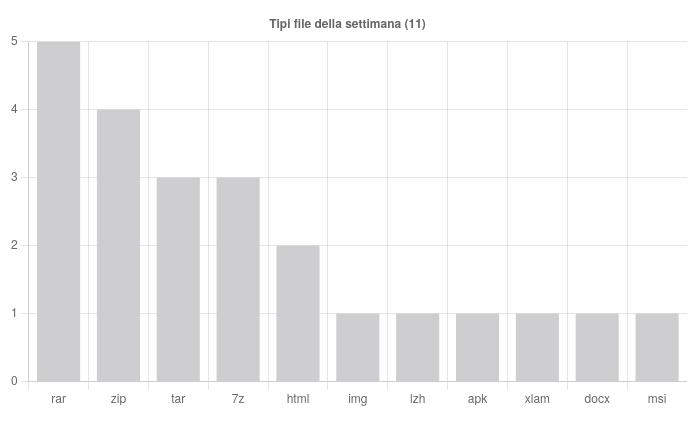

Formati e canali di diffusione

Sul fronte dei vettori di attacco, i dati della settimana confermano ancora una volta la netta prevalenza degli archivi compressi come canale privilegiato per la diffusione di contenuti malevoli.

In totale sono state individuate undici diverse tipologie di file, ma a sorpresa non è il classico formato ZIP a dominare la scena: con quattro utilizzi si posiziona infatti al secondo posto, superato dal formato RAR, che questa settimana è stato impiegato in cinque diverse campagne. In terza posizione si collocano i formati TAR e 7Z, entrambi utilizzati in tre occasioni.

Fonte: CERT-AGID

Più distanziati gli altri tipi di file: HTML, rilevato in due casi, seguito da IMG, LZH, APK, XLAM, DOCX e MSI, ciascuno presente in una singola campagna.

Il quadro generale mostra dunque una continua sperimentazione da parte degli attori malevoli, che alternano formati e tecniche per eludere i controlli automatici e confondere gli utenti.

Sul versante dei canali di distribuzione, la tendenza resta invariata: tutte le 82 campagne individuate sono transitate attraverso la posta elettronica, che continua a rappresentare il principale vettore sfruttato dai cybercriminali per diffondere phishing e malware.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...