Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

CERT-AGID 16-22 agosto: registrato il primo abuso di Action1

Ago 25, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Scenario, Tecnologia, Vulnerabilità 0

La scorsa settimana il CERT-AGID ha rilevato 81 campagne malevole nell’ambito italiano. Quarantuno di queste hanno avuto come obiettivo diretto realtà nostrane, mentre le restanti quaranta, pur essendo di natura più generica, hanno comunque coinvolto anche il nostro territorio.

Agli enti accreditati sono stati messi a disposizione 756 indicatori di compromissione individuati nel corso delle attività di monitoraggio.

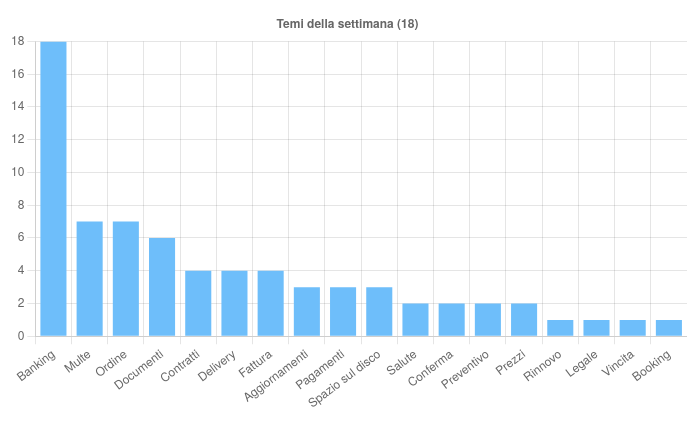

I temi della settimana

Questa settimana i criminali informatici hanno sfruttato 24 diversi temi per diffondere campagne malevole sul territorio italiano.

Tra i più ricorrenti figura quello degli Ordini, impiegato per veicolare numerosi malware, tra cui AgentTesla, MassLogger, Remcos, Darkcloud, Avemaria, Formbook, VipKeylogger, XWorm e Obj3ctivity, attraverso due campagne italiane e nove di carattere generico.

Il settore bancario (Banking) è stato invece preso di mira da attacchi di phishing rivolti in particolare contro ING, BPM e Intesa Sanpaolo, con alcune campagne che hanno diffuso anche il malware Darkcloud.

Il CERT-AGID ha rilevato 81 campagne malevole e messo a disposizione 756 indicatori di compromissione.

I Documenti rappresentano un altro tema significativo, utilizzato in quattro campagne di phishing che hanno impersonato i brand Microsoft, DocuSign e Office365, oltre a sette campagne malware che hanno distribuito varianti come Formbook, XWorm, Lumma, Asyncrat e una versione malevola del legittimo software ScreenConnect.

Non è mancato neppure il tema delle Multe, usato in otto campagne che hanno sfruttato il nome di PagoPA e di presunte sanzioni stradali per sottrarre dati sensibili e numeri di carte di credito.

Tra gli eventi di maggiore interesse emerge una campagna particolarmente insidiosa che ha visto false comunicazioni riguardanti aggiornamenti di sicurezza per software di firma digitale.

Le email fraudolente invitavano gli utenti a scaricare una patch che in realtà conteneva codice malevolo sotto forma di script VBS.

Nonostante l’assenza di sofisticate tecniche di offuscamento, lo script consente l’installazione di Action1, un software legittimo di gestione remota sfruttato dai criminali per ottenere accesso ai sistemi.

Si tratta della prima volta che in Italia viene osservato l’abuso di Action1 in un contesto di compromissione.

Il CERT-AGID ha inoltre rilevato una campagna di phishing che ha sfruttato il nome del Fascicolo Sanitario Elettronico. In questo caso, le potenziali vittime hanno ricevuto email che promettevano un rimborso, corredate da un codice identificativo da inserire su una pagina esterna fraudolenta.

Una volta digitato il codice, l’utente è stato invitato a fornire dati personali e bancari, inclusi IBAN e nome della banca, per poi essere reindirizzato a una falsa pagina di accesso del proprio istituto.

Fonte: CERT-AGID

Un’ulteriore campagna ha colpito gli utenti dell’Agenzia delle Entrate, con comunicazioni che annunciavano un rimborso fiscale di 500 euro.

Le email contenevano un link e un codice QR che portavano a un sito fraudolento, dove l’utente poteva scegliere tra otto diversi istituti bancari e inserire le proprie credenziali di home banking, consegnandole così direttamente agli attaccanti.

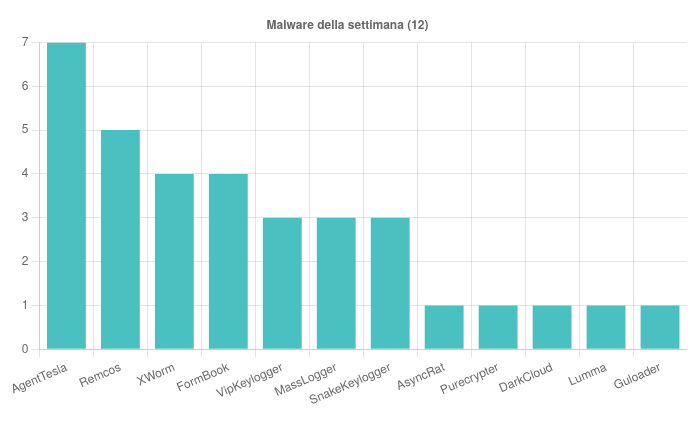

Malware della settimana

Nel corso della settimana sono state individuate diciassette diverse famiglie di malware che hanno colpito l’Italia.

Tra le più rilevanti si segnala Remcos, al centro di una campagna nazionale a tema “preventivo” e di otto campagne generiche legate a ordini, pagamenti, consegne, prezzi e prenotazioni. Gli attacchi sono stati diffusi tramite email con allegati compressi in formati 7Z, RAR, ZIP e Z.

FormBook è stato invece protagonista di sei campagne generiche che hanno sfruttato i temi dei preventivi, delle consegne, dei documenti, degli ordini, dei prezzi e dei pagamenti, veicolate attraverso allegati GZ, RAR e ZIP.

Anche AgentTesla ha mantenuto una presenza significativa, con tre campagne generiche basate sui temi degli ordini e dei contratti, distribuite mediante allegati compressi in 7Z, GZ e TAR.

Fonte: CERT-AGID

DarkCloud ha visto l’emergere di una campagna italiana a tema prezzi e di due campagne generiche a tema ordini, propagate tramite email con allegati 7Z e GZ.

XWorm ha colpito con una campagna italiana incentrata sugli ordini e con una campagna generica a tema documenti, diffuse tramite allegati ZIP e RAR. AsyncRat è stato rilevato in due campagne generiche legate a documenti e prenotazioni, anch’esse veicolate tramite file ZIP.

LummaStealer è apparso in due campagne generiche a tema legale e documenti, anch’esse veicolate con allegati ZIP. SnakeKeylogger ha fatto la sua comparsa in due campagne generiche costruite attorno al tema delle fatture, trasmesse con allegati RAR e ZIP.

A completare il quadro, sono state osservate alcune campagne italiane che hanno diffuso Avemaria e Modiloader, insieme a campagne generiche che hanno distribuito altri malware noti come Grandoreiro, Guloader, MassLogger, Obj3ctivity, ScreenConnect e VipKeylogger.

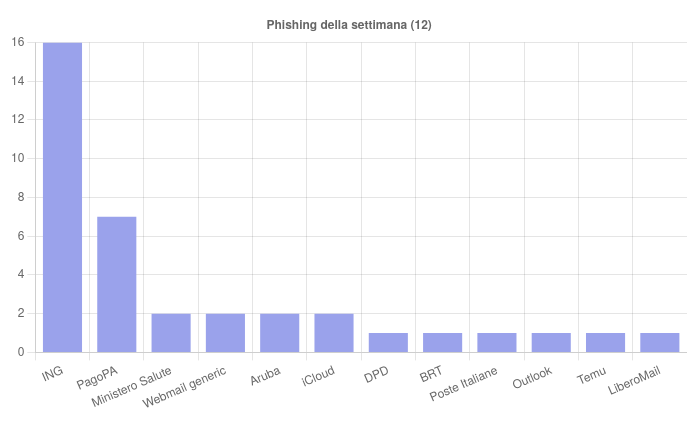

Phishing della settimana

Nel corso della settimana sono stati presi di mira venti diversi brand attraverso campagne di phishing. A emergere per frequenza sono state le campagne che hanno sfruttato il nome di PagoPA, quello della banca ING e il Fascicolo Sanitario Elettronico.

Fonte: CERT-AGID

Non sono mancate inoltre numerose campagne di phishing legate a servizi di webmail non brandizzati, a conferma della varietà delle strategie utilizzate dai criminali informatici per colpire gli utenti italiani.

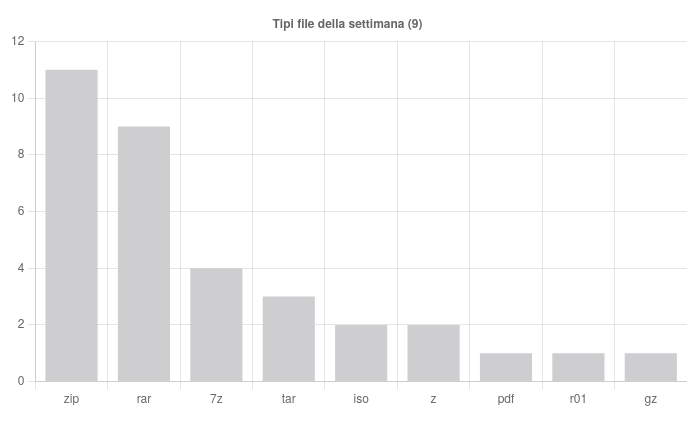

Formati e canali di diffusione

L’analisi delle campagne malevole osservate in Italia nell’ultima settimana ha evidenziato dodici diversi formati di file, con una netta prevalenza degli archivi compressi.

Il formato più utilizzato è stato lo ZIP, protagonista di dodici campagne, seguito dal RAR con otto episodi. Non molto distanti i formati 7Z e GZ, rispettivamente con sei e cinque utilizzi, mentre più rari sono stati i casi che hanno coinvolto file JS e Z.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email si confermano lo strumento quasi esclusivo sfruttato dai criminali informatici, responsabili di tutte le 81 campagne individuate. Non sono state invece registrate attività attraverso PEC o SMS.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...