Aggiornamenti recenti Gennaio 29th, 2026 4:20 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

Un Raspberry Pi per hackerare accedere alla rete bancaria: l’attacco (fallito) di UNC2891

Lug 31, 2025 Marina Londei Attacchi, In evidenza, Intrusione, News, RSS 0

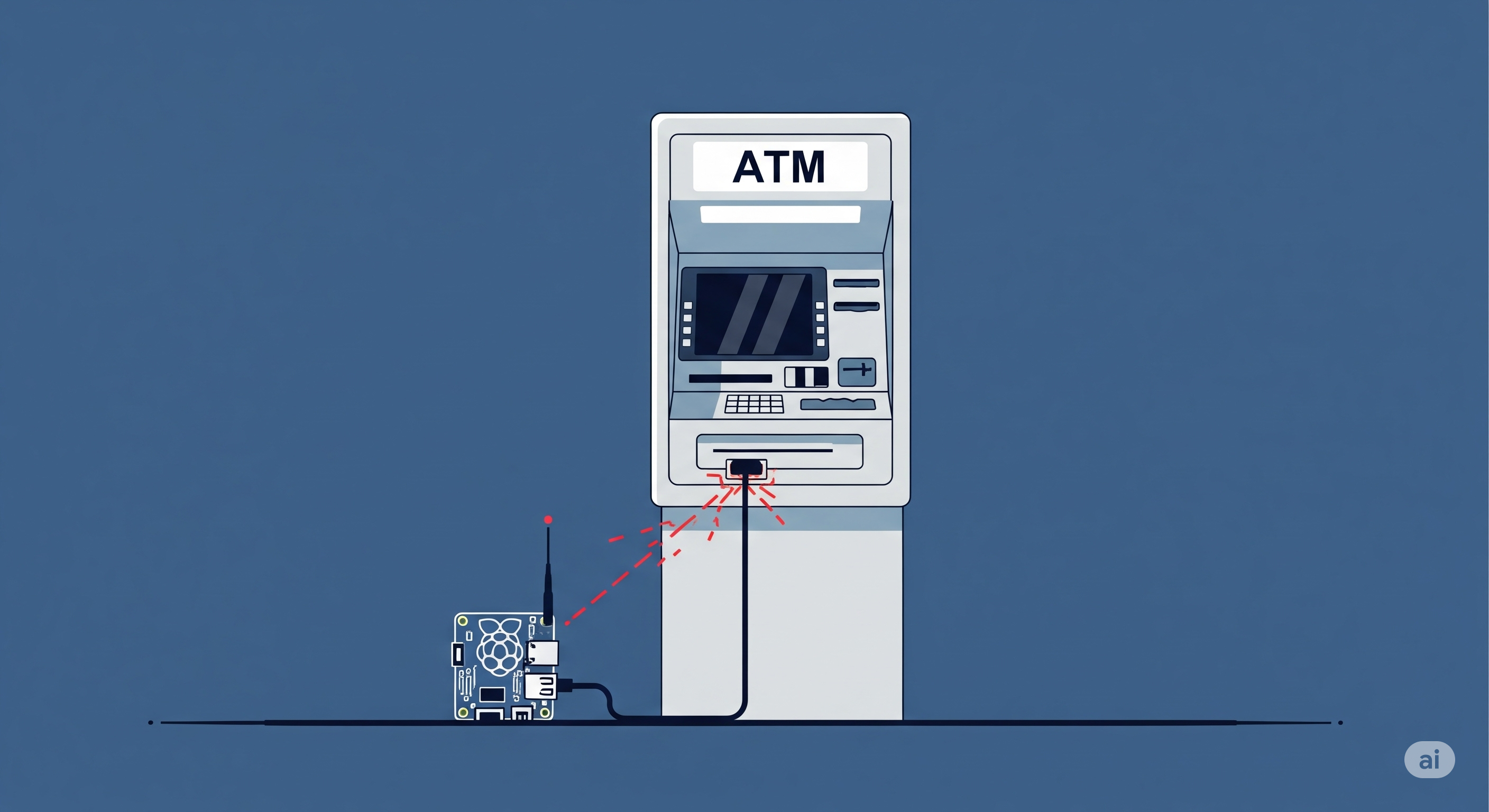

I ricercatori di IB-Group hanno individuato un attacco molto particolare a opera di UNC2891: il gruppo cybercriminale ha progettato un’intrusione ai sistemi bancari utilizzando un Raspberry Pi per l’accesso fisico agli ATM.

La particolarità dell’attacco è che la tecnica usata non era documentata né riconosciuta dal framework MITRE ATT&CK e ha permesso al gruppo di accedere alla rete bancaria tenendo un basso profilo, eludendo i controlli di sicurezza tradizionali. “Group-IB è stato il primo a scoprire che UNC2891 ha installato fisicamente un Raspberry Pi nella rete interna di una banca – collegandolo allo stesso switch degli ATM – e usato un modem 4G per ottenere l’accesso remoto” spiegano i ricercatori della compagnia di sicurezza.

Collegando il dispositivo allo stesso switch di rete usato per gli ATM, il gruppo lo ha di fatto inserito direttamente nella rete bancaria; grazie al modem 4G del dispositivo, inoltre, gli attaccanti hanno potuto in seguito accedere da remoto. Il gruppo ha poi utilizzato la backdoor TINYSHELL per stabilire un canale di comunicazione C2 con la rete bancaria.

Sebbene la connessione del Raspberry Pi fosse visibile, il processo associato non aveva alcun ID associato, il che ha complicato l’analisi dei tool di forensica digitale. “Il beaconing in uscita avveniva ogni 600 secondi e si sono verificati ripetuti tentativi di connessione al Raspberry Pi sulla porta 929. Tuttavia, durante la fase di triage non sono stati rilevati ID di processo (PID) corrispondenti né processi sospetti” continuano i ricercatori.

L’analisi più approfondita della memoria ha permesso di individuare la backdoor, il cui processo era offuscato. La backdoor è riuscita a stabilire una connessione con il Network Monitoring Server e da lì con il Mail Server per mantenere la persistenza, anche nel momento in cui il Raspberry Pi è stato rimosso. Per il movimento laterale il gruppo ha usato dei processi soprannominati “lightdm”, nome usato per simulare l’esecuzione di LightDM, il display manager usato nei sistemi Linux.

Il team di Group-IB ha rivelato che l’obiettivo finale degli attaccanti era colpire il server di switching degli ATM per eseguire CAKETAP, un rootkit in grado di manipolare le risposte di HSM (Hardware Security Module), il dispositivo fisico per la gestione delle chiavi crittografate.

In seguito, il gruppo avrebbe potuto effettuare lo spoofing dei messaggi di autorizzazione delle transazioni finanziarie per eseguire operazioni fraudolente. Fortunatamente, la campagna è stata individuata e interrotta in tempo. Anche se è stato sventato, l’attacco deve servire da importante lezione per gli istituti bancari di proteggersi non soltanto dai vettori di accesso logici, ma anche fisici.

Articoli correlati

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

React2Shell: più di 160.000 indirizzi...

React2Shell: più di 160.000 indirizzi...Dic 09, 2025 0

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

Altro in questa categoria

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo... -

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso...