Aggiornamenti recenti Gennaio 27th, 2026 5:27 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

- StackWarp: scoperta una nuova vulnerabilità nei processori AMD

CERT-AGID 19 – 25 luglio: il Fascicolo Sanitario Elettronico come leva

Lug 28, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità 0

Negli ultimi sette giorni, il panorama delle minacce informatiche che colpiscono l’Italia ha confermato una costante pressione.

Sessanta campagne malevole hanno infatti interessato il nostro Paese, monitorato dal CERT-AGID, che ha così emesso 532 indicatori di compromissione.

Questi sono poi stati condivisi dall’Agenzia con gli enti accreditati, in modo da rafforzare le loro difese contro attacchi sempre più sofisticati e pervasivi.

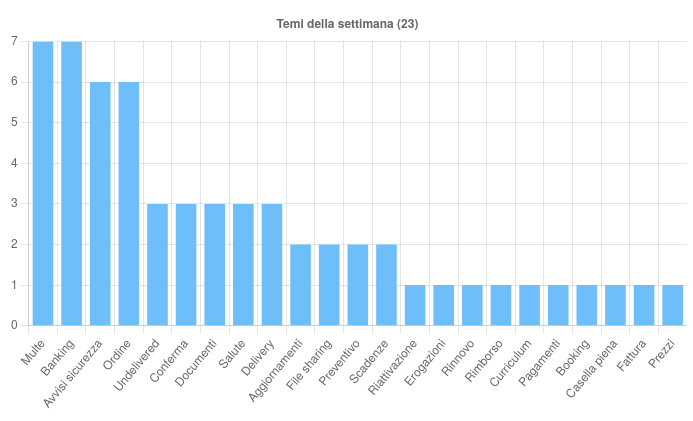

I temi della settimana

Durante l’ultima settimana sono stati 23 i temi sfruttati per veicolare campagne malevole in Italia, a conferma di una strategia criminale diversificata.

Il settore bancario è tornato sotto attacco: diverse campagne di phishing via email hanno fatto leva sul nome dell’istituto ING per trarre in inganno gli utenti italiani. A questo si aggiungono tre campagne mirate che hanno utilizzato lo stesso brand come esca per distribuire i malware Copybara e XMRig, confermando l’interesse costante verso il mondo finanziario.

Questa settimana il nostro Paese è stato interessato da sessanta campagne malevole, che hanno portato all’emissione di 532 indicatori di compromissione.

Non sono mancate le finte notifiche di pagamento. L’argomento “multe” è stato sfruttato in più campagne italiane di phishing, tutte veicolate tramite posta elettronica e mascherate da comunicazioni ufficiali di PagoPA. Gli utenti ricevevano presunti avvisi di sanzioni stradali non pagate, con l’obiettivo di spingerli a cliccare su link fraudolenti.

Molto attivo anche il tema “avvisi di sicurezza”, impiegato in cinque campagne italiane e in una generica. I messaggi fraudolenti fingevano di provenire da servizi reali e diffusi come ING, Aruba, Metamask e Webmail, nel tentativo di sottrarre credenziali e informazioni personali con la scusa di un presunto problema di sicurezza.

Infine, il tema “ordine” è stato utilizzato per una campagna di phishing italiana mirata agli utenti di Office365 e per cinque campagne malware di portata più ampia. In questi casi, gli attaccanti hanno veicolato codici malevoli come FormBook, VipKeylogger, Remcos e AgentTesla, sfruttando la classica esca del pacco in arrivo o dell’ordine confermato.

Tra gli eventi più significativi rilevati negli ultimi giorni spiccano diverse campagne di phishing costruite attorno al tema della sanità digitale. In particolare, il nome del Fascicolo Sanitario Elettronico è stato sfruttato per indurre gli utenti a inserire le proprie credenziali su una pagina di login falsa, creata ad arte per imitare l’interfaccia del portale ufficiale. Un chiaro esempio di social engineering che punta a colpire la fiducia riposta nei servizi pubblici online.

Fonte: CERT-AGID

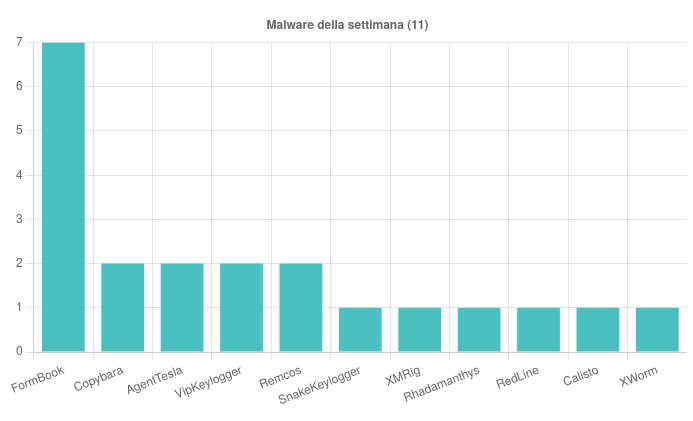

Malware della settimana

Nel corso della settimana, il CERT-AGID ha individuato 11 famiglie di malware attive sul territorio italiano, segno di una varietà crescente nei metodi e nei vettori d’attacco. Alcune campagne si sono distinte per intensità e ricorrenza.

FormBook si conferma tra le minacce più diffuse: tre campagne italiane a tema “Conferma” sono state veicolate tramite email contenenti allegati in formato ZIPX, mentre altre quattro campagne generiche (incentrate su “Preventivo”, “Ordine” e “Pagamenti”) hanno sfruttato file compressi GZ e documenti DOCX per infettare i sistemi.

AgentTesla è comparso in due campagne generiche, una mascherata da ordine commerciale e l’altra da curriculum vitae. In entrambi i casi, i file malevoli allegati alle email erano archivi ZIP o TAR, progettati per installare il malware al primo clic.

Copybara è stato distribuito in due campagne italiane a tema bancario, questa volta con una tecnica diversa: l’invio di SMS contenenti link a file APK malevoli, segno dell’attenzione crescente degli attaccanti verso i dispositivi mobili.

Anche Remcos ha fatto la sua comparsa: una campagna italiana etichettata come “Documenti” ha utilizzato allegati 7Z, mentre un’altra generica a tema “Ordine” è stata diffusa con allegati TAR. Il malware è noto per consentire il controllo remoto delle macchine infette.

Fonte: CERT-AGID

VipKeylogger è emerso in due casi, entrambi via email: una campagna italiana a tema “Preventivo” distribuita con file RAR, e una generica su presunti ordini, veicolata con allegato 7Z. Obiettivo: registrare ogni pressione di tasto degli utenti.

Tra le campagne italiane si segnala anche XMRig, legato a un attacco a tema “Banking” in cui il malware è stato eseguito tramite uno script BAT, segno di una finalità mineraria legata al furto di risorse computazionali.

Rhadamanthys, invece, è stato protagonista di una campagna italiana a tema “Booking”, veicolata via email contenente un PDF che rimandava a uno script JavaScript malevolo, tipico di operazioni più complesse e strutturate.

Tra le altre campagne rilevate, spiccano RedLine a tema “File sharing” e SnakeKeylogger a tema “Documenti”, entrambe diffuse con allegati ZIP. A queste si aggiungono una campagna XWorm distribuita con file compressi Z e una Calisto con allegato TAR.

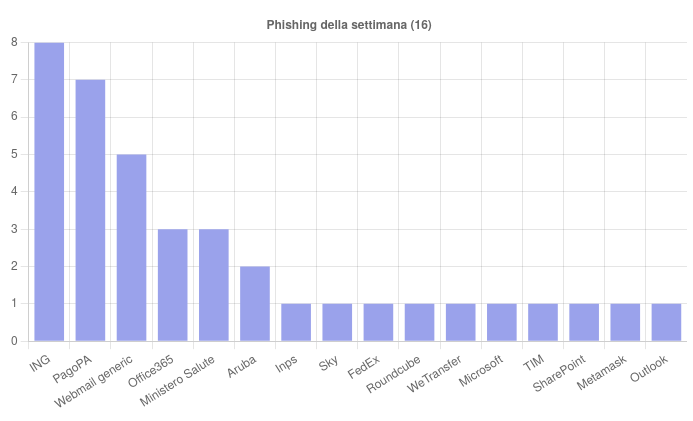

Phishing della settimana

In questa settimana sono stati 16 i brand presi di mira dalle campagne di phishing, con una concentrazione particolare su nomi ormai ricorrenti nel panorama italiano.

A spiccare per volume e frequenza sono stati i tentativi di frode legati ai marchi ING, PagoPA, Office365 e alle webmail generiche non brandizzate, tutti sfruttati come esca per indurre gli utenti a cedere credenziali e dati sensibili.

Fonte: CERT-AGID

Il ricorso sistematico a questi nomi dimostra quanto i cybercriminali puntino su servizi di largo utilizzo e alta fiducia per aumentare le probabilità di successo dei loro attacchi.

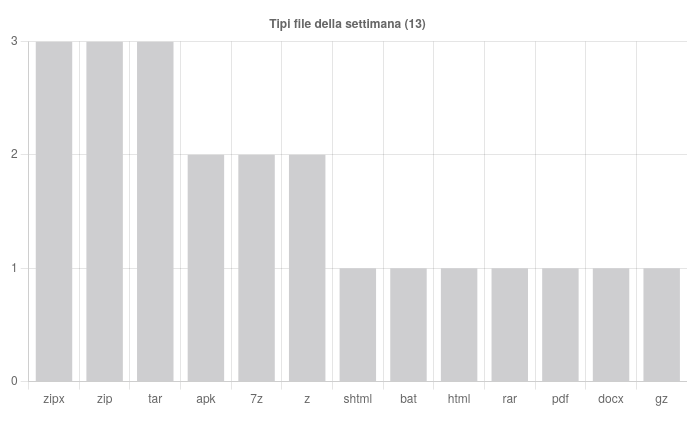

Formati e canali di diffusione

Nell’ultima settimana sono state rilevate 13 diverse tipologie di file malevoli utilizzati all’interno delle campagne attive in Italia, a conferma di una crescente varietà nei metodi di attacco.

In testa alla classifica, a pari merito, si trovano i formati ZIPX, ZIP e TAR, ciascuno impiegato in tre campagne distinte. Seguono a breve distanza i file APK, 7Z e Z, rilevati in due occasioni ciascuno.

Non sono mancati formati meno comuni, ma comunque presenti nel panorama settimanale delle minacce: tra questi, SHTML, BAT, HTML, RAR, PDF, DOCX e GZ, segnalano una costante sperimentazione da parte degli attori malevoli nel tentativo di eludere i controlli di sicurezza.

Fonte: CERT-AGID

Per quanto riguarda i vettori di diffusione, l’email rimane incontrastata: 59 delle 60 campagne osservate sono state condotte tramite posta elettronica, confermando la centralità di questo canale nelle strategie del cybercrime.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

-

Sfruttate 37 vulnerabilità zero-day...

Sfruttate 37 vulnerabilità zero-day...Gen 21, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo... -

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso... -

StackWarp: scoperta una nuova vulnerabilità nei processori...

StackWarp: scoperta una nuova vulnerabilità nei processori...Gen 20, 2026 0

I ricercatori del CISPA Helmholtz Center for Information...