Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

CERT-AGID 12 – 18 luglio: i finti QR code di PagoPA

Lug 21, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità 0

Nel corso della settimana, il CERT-AGID ha individuato e analizzato complessivamente 73 campagne malevole nel contesto italiano.

Di queste, 46 erano mirate direttamente a obiettivi italiani, mentre le restanti 27, pur di carattere generico, hanno comunque avuto un impatto sul territorio nazionale.

Sono stati quindi messi a disposizione degli enti accreditati 875 indicatori di compromissione (IoC) associati alle attività rilevate.

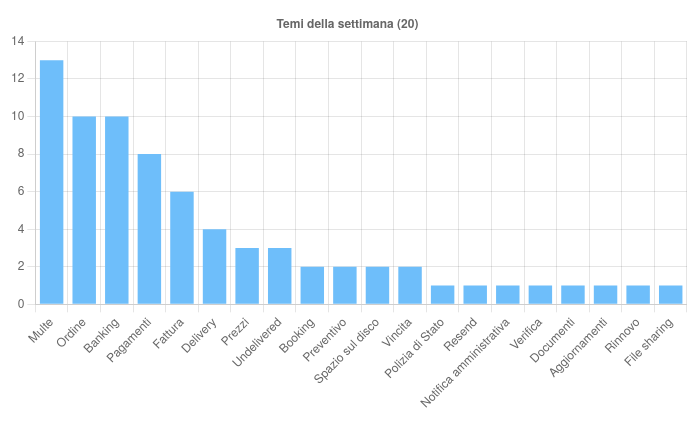

I temi della settimana

Sono stati 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano, con una netta prevalenza di truffe via email.

In cima alla lista c’è il tema delle Multe, utilizzato in ben tredici campagne di phishing italiane che simulano comunicazioni ufficiali da parte di PagoPA, con false notifiche relative a presunte sanzioni stradali non pagate.

A seguire il Banking, protagonista di cinque campagne di phishing che hanno preso di mira utenti di istituti bancari come ING e Intesa Sanpaolo. Lo stesso tema è stato sfruttato anche in altre cinque campagne per distribuire diversi malware, tra cui Copybara, MassLogger, BingoMod, ModiLoader e SuperCardX.

Nel corso della settimana, il CERT-AGID ha individuato e analizzato complessivamente 73 campagne malevole ed emesso 875 indicatori di compromissione.

Il tema degli Ordini è stato al centro di due campagne di phishing, una diretta contro Ikea e l’altra contro Adobe, rispettivamente una italiana e una generica. Lo stesso argomento è stato inoltre impiegato per otto campagne malevole finalizzate alla diffusione di malware come FormBook, XWorm, BabylonRat, ModiLoader, Remcos e AgentTesla.

Non sono mancate campagne basate sui Pagamenti, in particolare due campagne di phishing ai danni di Aruba, oltre a messaggi email usati per diffondere Remcos, Grandoreiro, VipKeylogger, SnakeKeylogger, ModiLoader e Njrat.

Infine, il tema della Fattura ha fatto da esca in quattro campagne di phishing indirizzate a utenti Aruba, tutte veicolate tramite email. È stato inoltre sfruttato per una campagna generica che diffonde Remcos e per una campagna italiana che veicola MintLoader, sfruttando indirizzi PEC compromessi.

Tra gli eventi più rilevanti segnalati dal CERT-AGID questa settimana spicca una nuova campagna malware condotta in Italia che sfrutta caselle PEC compromesse per distribuire MintLoader.

A differenza delle varianti precedenti, questa volta i messaggi non contengono link cliccabili, ma allegano direttamente un archivio ZIP con all’interno una pagina HTML malevola.

La trappola scatta solo se il browser della vittima rivela uno User Agent compatibile con Windows: a quel punto viene scaricato un file JavaScript che esegue uno script PowerShell, completando la catena d’infezione.

Un altro episodio significativo riguarda un’ondata di phishing mirato agli utenti dell’Agenzia delle Entrate. I messaggi, presentati come notifiche ufficiali, rimandano a una falsa pagina di login che imita fedelmente quella dell’ente fiscale. L’obiettivo è ovviamente il furto delle credenziali di accesso.

Fonte: CERT-AGID

Il CERT ha poi analizzato una campagna malware basata su Formbook, veicolata attraverso documenti Office con macro malevole. I destinatari sembrano essere potenziali clienti di una grande azienda italiana del settore energetico.

Nonostante le versioni più recenti di Office abbiano introdotto blocchi automatici per le macro, queste continuano a rappresentare una delle tecniche più efficaci per colpire chi non adotta comportamenti prudenti.

Infine, si segnala un’evoluzione nelle false email di PagoPA relative a finte sanzioni stradali. Alcuni messaggi recentemente rilevati non contengono più link diretti al sito malevolo ma un QR code da scansionare con lo smartphone.

Questo stratagemma non solo aggira i filtri antispam, ma rende più difficile per l’utente identificare l’inganno, anche nel caso di destinatari più esperti.

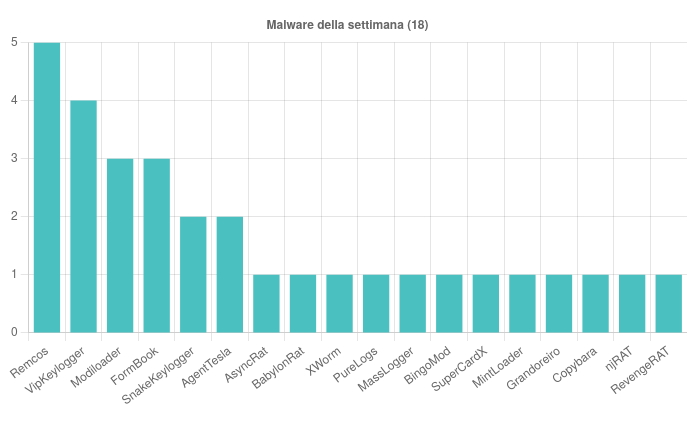

Malware della settimana

Nel corso della settimana, il CERT-AGID ha individuato ben 18 famiglie di malware attive sul territorio italiano, distribuite attraverso campagne email e SMS che sfruttano temi ricorrenti e allegati ingannevoli.

Tra le minacce più significative figura Remcos, diffuso tramite cinque campagne generiche che ruotano attorno a temi come “ordine”, “fattura”, “prezzi” e “pagamenti”. I messaggi utilizzano allegati compressi in formati 7Z, ZIP, RAR, TAR, ARJ e persino IMG per aggirare i controlli.

VipKeylogger è stato rilevato in una campagna italiana con oggetto “preventivo” e in tre campagne generiche legate ai temi “pagamenti”, “consegna” e “prezzi”. In tutti i casi, il vettore è rappresentato da archivi ZIP o RAR.

Fonte: CERT-AGID

Il malware FormBook è invece emerso in una campagna italiana a tema “documenti”, distribuita con allegati ZIP contenenti PDF, e in due campagne generiche che utilizzano file ISO per diffondere il payload, sfruttando i temi “ordine” e “delivery”.

Anche ModiLoader ha mostrato una presenza rilevante: due campagne italiane hanno utilizzato come esca i temi “banking” e “pagamenti”, mentre una terza campagna generica ha sfruttato l’argomento “ordine”. Tutte le campagne impiegavano allegati ZIP e file XLS.

Doppia comparsa anche per AgentTesla, individuato sia in una campagna italiana sia in una generica, entrambe a tema “ordine” e veicolate con archivi RAR e ISO.

SnakeKeylogger è stato al centro di una campagna italiana incentrata su prenotazioni (“booking”) e di una generica sui “pagamenti”, diffuse tramite allegati compressi nei formati Z e RAR.

Il già citato MintLoader è stato protagonista di una campagna italiana a tema “fattura”, che sfruttava caselle PEC compromesse per inviare file ZIP dannosi.

Tre campagne italiane a tema “banking” hanno invece puntato sulla diffusione via SMS di APK malevoli collegati a BingoMod, Copybara e SuperCardX, a riprova della crescente attenzione verso il canale mobile.

Completano il quadro varie campagne italiane e internazionali che hanno veicolato malware come BabylonRat, MassLogger, XWorm, njRAT, RevengeRAT, PureLogs, Grandoreiro e AsyncRat, sfruttando l’eterogeneità di temi e allegati per colpire il maggior numero possibile di utenti.

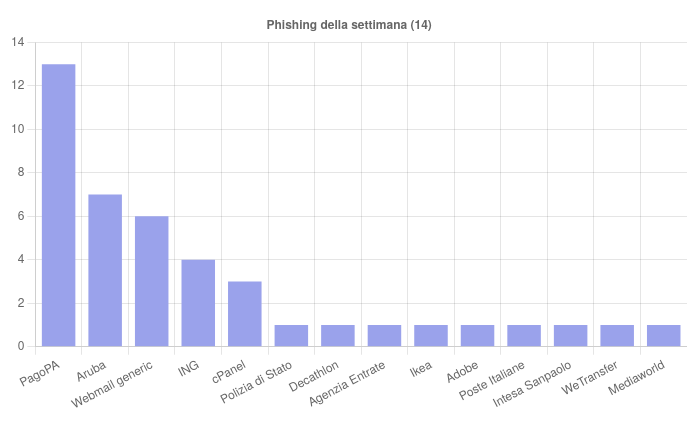

Phishing della settimana

Nel panorama delle campagne di phishing rilevate questa settimana, sono stati 14 i brand coinvolti, con una particolare concentrazione su alcuni nomi ormai ricorrenti.

Fonte: CERT-AGID

In cima alla lista spicca PagoPA, spesso utilizzato come esca in finte comunicazioni relative a sanzioni stradali non saldate, segno evidente dell’efficacia percepita da parte degli attaccanti.

Aruba continua a essere bersaglio privilegiato, soprattutto in campagne che sfruttano falsi messaggi legati a fatture o pagamenti. Non meno esposti sono risultati i clienti di ING e cPanel, entrambi coinvolti in campagne email finalizzate al furto di credenziali d’accesso.

Accanto a questi nomi noti, si registra anche un numero consistente di campagne indirizzate a webmail non brandizzate, con tentativi generici ma altrettanto insidiosi di carpire le credenziali degli utenti attraverso interfacce contraffatte.

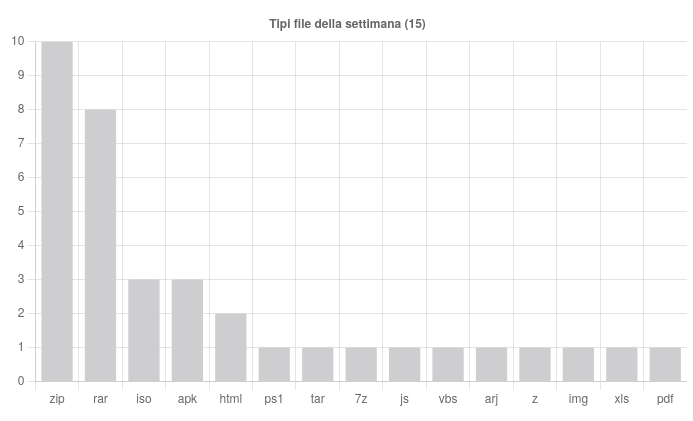

Formati e canali di diffusione

Nell’ultima settimana, il CERT-AGID ha osservato l’impiego di 15 diverse tipologie di file malevoli nelle campagne attive sul territorio italiano. A conferma di un trend ormai consolidato, i formati compressi si confermano lo strumento preferito dai cybercriminali per aggirare i sistemi di difesa e distribuire codice dannoso in maniera più subdola.

A guidare la classifica ci sono i file ZIP, protagonisti in ben 11 campagne, seguiti dai RAR (10 rilevamenti) e dai 7Z, comparsi in 8 occasioni.

Tra i formati meno comuni ma comunque presenti si segnalano ISO e APK, ciascuno con 3 rilevamenti, e gli HTML, utilizzati in 2 campagne.

Fonte: CERT-AGID

Compaiono poi singolarmente altri formati come PS1, TAR, JS, VBS, ARJ, Z, IMG, XLS e PDF, segno della varietà di tecniche adottate per cercare di eludere i controlli.

Quanto ai vettori di diffusione, l’email tradizionale continua a farla da padrona, con 68 campagne su 73 complessive veicolate tramite questo canale.

Si registra anche un utilizzo di canali alternativi: 4 campagne sono state diffuse tramite SMS e 1 ha sfruttato caselle PEC compromesse.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...