Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

CERT-AGID 31 maggio – 6 giugno: LiberoMail sotto attacco e una nuova campagna MintsLoader

Giu 09, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità 0

Nel corso della settimana, il CERT-AGID ha identificato e analizzato 47 campagne malevole all’interno del panorama italiano.

Di queste, 20 erano espressamente rivolte a obiettivi situati in Italia, mentre le restanti 27, pur non avendo un target specifico, hanno comunque coinvolto il territorio nazionale.

A supporto dell’attività di difesa informatica, sono stati condivisi con gli enti accreditati 751 indicatori di compromissione rilevati nel corso del monitoraggio.

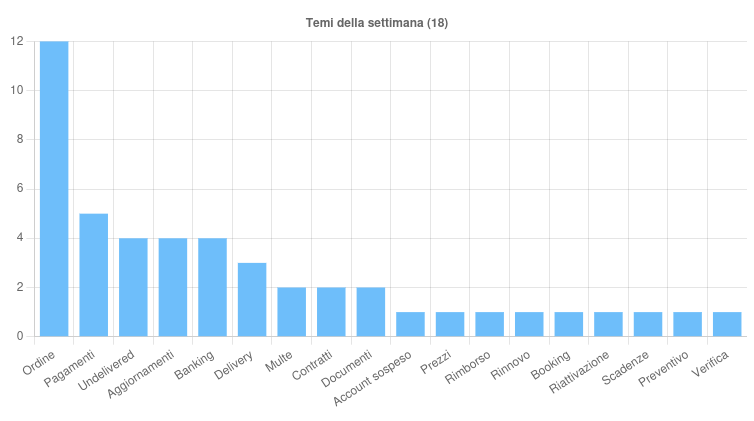

I temi della settimana

Sono stati 18 i temi sfruttati nel corso della settimana per veicolare campagne malevole sul territorio italiano.

Tra questi, il tema più ricorrente è stato quello degli Ordini, utilizzato in dodici campagne veicolate via email. Tutte avevano come finalità la distribuzione di malware.

In particolare, undici campagne erano di carattere generico: tre associate al malware Remcos, tre a FormBook, due a SnakeKeylogger, e le restanti a RedLine, PureCrypter e AgentTesla. Due campagne erano invece specificamente indirizzate al contesto italiano, una con Remcos e una con FormBook, entrambe diffuse tramite allegati malevoli.

Il tema dei Pagamenti ha caratterizzato quattro campagne email, tutte con finalità malware. Due erano generiche, basate su comunicazioni fraudolente legate a transazioni inesistenti, entrambe orientate alla distribuzione di SnakeKeylogger.

Le altre due campagne erano rivolte a destinatari italiani: una veicolava Remcos, mentre l’altra, riconducibile alla famiglia MintLoader, si distingueva per l’uso della posta elettronica certificata, espediente mirato ad aumentare la fiducia e la credibilità percepita dal destinatario.

Nel corso della settimana, il CERT-AGID ha identificato e analizzato 47 campagne malevole ed emesso 751 indicatori di compromissione.

Il tema delle mancate consegne (“Undelivered”), è stato sfruttato in quattro campagne di phishing, tutte generiche. In questi casi, le email hanno simulato notifiche di mancata consegna, spingendo l’utente a cliccare su link dannosi per aggiornare o verificare le proprie credenziali email.

Tra i marchi utilizzati per conferire legittimità alle comunicazioni figurano cPanel e Roundcube. L’obiettivo è sempre l’esfiltrazione delle credenziali di accesso alle webmail.

Infine, il tema degli Aggiornamenti ha accompagnato quattro campagne email. Una di queste, a carattere generico, è risultata mirata alla diffusione del malware AsyncRat. Un’altra, rivolta specificamente al contesto italiano, ha simulato una comunicazione ufficiale proveniente dall’Università di Padova, con il chiaro intento di sottrarre le credenziali di accesso di studenti e personale.

I restanti temi osservati nella settimana sono stati impiegati in campagne malevole di vario tipo, riconducibili sia alla distribuzione di malware sia a operazioni di phishing, confermando una varietà costante nei tentativi di compromissione.

Tra gli eventi di maggiore rilievo registrati nel corso della settimana, il CERT-AGID ha segnalato la prosecuzione della già discussa campagna di phishing mirata a studenti e personale dell’Università di Padova.

In questo attacco, le vittime hanno ricevuto email ingannevoli che li invitavano ad aggiornare il proprio account istituzionale, reindirizzandoli verso una pagina di login falsa, accuratamente modellata per replicare l’interfaccia ufficiale dell’ateneo.

L’obiettivo è come sempre la sottrazione delle credenziali di accesso. A seguito della scoperta, l’università è stata prontamente informata e sono state avviate le operazioni di takedown dei domini coinvolti nella campagna.

È stata inoltre individuata una nuova campagna di malspam in lingua italiana, finalizzata alla diffusione del loader MintsLoader tramite caselle PEC compromesse. Si tratta della nona manifestazione di questo schema di attacco dall’inizio dell’anno.

Fonte: CERT-AGID

Particolarmente degna di nota è la scelta temporale dell’operazione: l’invio dei messaggi è infatti avvenuto subito dopo una festività nazionale, coerentemente con una strategia ormai consolidata che punta a colpire nei giorni feriali.

L’intento è sfruttare la ripresa dell’attività lavorativa, quando gli utenti sono più propensi ad aprire email potenzialmente legate a pratiche amministrative o professionali. I dettagli operativi sono stati approfonditi in una comunicazione pubblicata dal CERT-AGID.

Infine, è emersa una campagna di phishing in italiano che ha preso di mira gli utenti di LiberoMail. Le email fasulle chiedevano il pagamento di una fattura inesistente, inducendo i destinatari a cliccare su link malevoli che li portavano a una pagina web progettata per sottrarre le credenziali di accesso.

Le informazioni raccolte venivano quindi archiviate in chiaro su un canale Telegram attivo dal settembre 2023, che sembra specializzato nella raccolta sistematica di account compromessi del servizio “libero . it”.

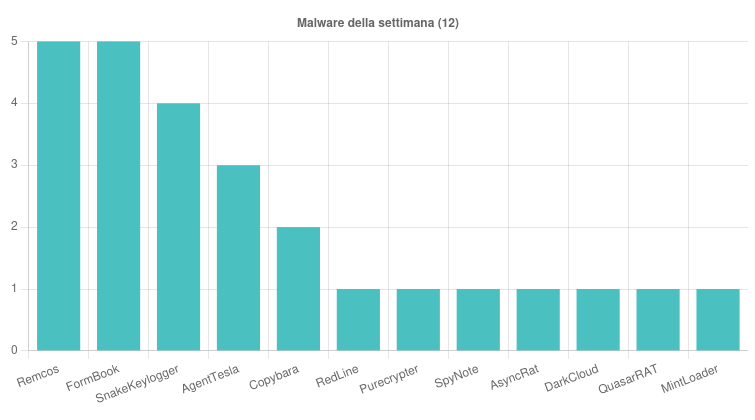

Malware della settimana

Nel corso della settimana sono state osservate dodici diverse famiglie di malware coinvolte in campagne che hanno interessato il territorio italiano, confermando un panorama di minacce ampio e articolato.

Tra i casi più rilevanti, spiccano diverse campagne legate al malware FormBook, individuato in cinque operazioni di tipo generico, tutte veicolate via email e costruite su temi quali ordini, contratti e preventivi. I file malevoli erano allegati in formato ZIP, RAR o ACE, una scelta che evidenzia la continua varietà nei formati compressi utilizzati per eludere i filtri di sicurezza.

Remcos è stato al centro di due campagne mirate a destinatari italiani, sfruttando i temi degli ordini e dei pagamenti. Anche in questo caso, le email contenevano allegati compressi in formato GZ e 7Z. Altre tre campagne, di carattere generico, ruotavano invece attorno a ordini e consegne (“delivery”), con allegati in formato 7Z, RAR e ISO.

Fonte: CERT-AGID

Il malware SnakeKeylogger è stato associato a quattro campagne generiche, sempre diffuse via email, con allegati ZIP e messaggi che simulavano comunicazioni su ordini e pagamenti. AgentTesla, altro infostealer noto, è stato rilevato in tre campagne generiche legate a tematiche commerciali come prezzi, ordini e prenotazioni (“booking”), sfruttando archivi GZ, 7Z e ISO.

Una campagna particolarmente significativa, in quanto mirata e strutturata per il contesto italiano, ha coinvolto il loader MintLoader. In questo caso, il malware è stato distribuito attraverso messaggi PEC contenenti un link a uno script JavaScript malevolo, rafforzando l’ipotesi che i criminali stiano sempre più sfruttando canali di comunicazione istituzionali per rafforzare l’efficacia delle campagne.

In ambito mobile, sono state individuate due campagne italiane che veicolavano il malware Copybara con tematiche legate al mondo banking. I messaggi arrivavano via SMS o email e contenevano link a file APK, in grado di infettare dispositivi Android. Una modalità simile è stata adottata anche da una campagna generica che ha impiegato il trojan SpyNote, anch’esso con focus bancario.

Completano il quadro alcune campagne generiche legate a malware come AsyncRat, DarkCloud, Purecrypter, QuasarRAT e RedLine. Questi sono stati distribuiti con vari pretesti, tra cui ordini, contratti, consegne e aggiornamenti, e tramite allegati compressi in diversi formati, inclusi RAR, ZIP, 7Z e IMG, a dimostrazione della costante evoluzione dei vettori tecnici di attacco.

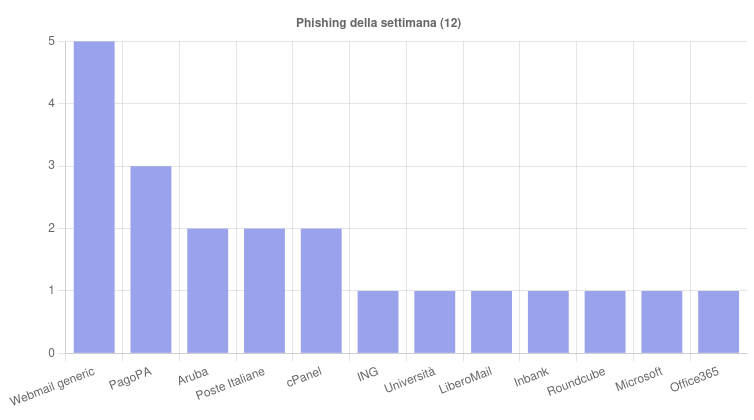

Phishing della settimana

Nel corso della settimana sono stati dodici i brand coinvolti nelle campagne di phishing individuate dal CERT-AGID.

Tra questi, si distinguono per frequenza i nomi di PagoPA, Aruba e Poste Italiane, tutti utilizzati come esca per indurre le vittime a fornire informazioni sensibili attraverso comunicazioni ingannevoli.

Fonte: CERT-AGID

A emergere con forza però sono state soprattutto le campagne di phishing, riconducibili a finte webmail. Queste operazioni, prive di riferimenti a marchi noti, sono risultate particolarmente insidiose poiché hanno fatto leva su messaggi generici e plausibili per spingere gli utenti a inserire le proprie credenziali su portali contraffatti, rendendo più difficile individuare la truffa a colpo d’occhio.

Il trend conferma una progressiva professionalizzazione degli attori malevoli, capaci di colpire anche in assenza di un marchio noto sfruttando meccanismi di urgenza e familiarità.

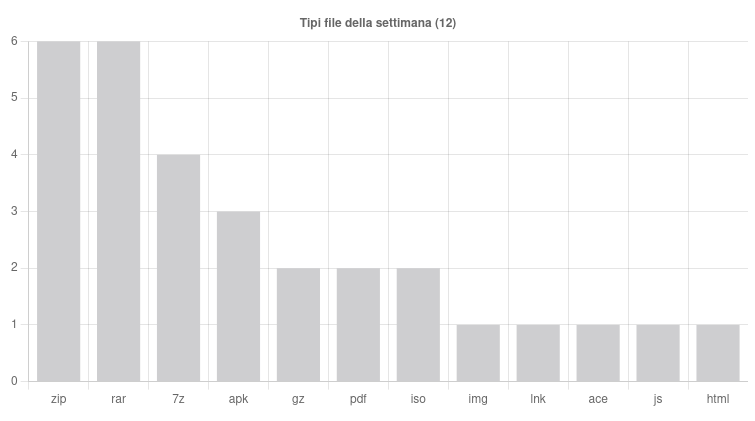

Formati e canali di diffusione

Nel monitoraggio dell’ultima settimana, il CERT-AGID ha identificato dodici differenti tipologie di file malevoli utilizzate nelle campagne attive in Italia.

Ancora una volta, si conferma la centralità dei formati compressi come strumento privilegiato dai gruppi cybercriminali per aggirare i sistemi di sicurezza e veicolare codice dannoso.

Tra questi, ZIP e RAR continuano a dominare la scena, essendo stati utilizzati in sei campagne ciascuno. A seguire, si segnalano i file in formato 7Z, impiegati in quattro casi, e gli APK, protagonisti di tre campagne rivolte a dispositivi mobili.

Fonte: CERT-AGID

Lo stesso numero di occorrenze (2) è stato registrato per i formati GZ, PDF e ISO, mentre altri formati come IMG, LNK, ACE, JS e HTML sono stati rilevati in una sola occasione.

Per quanto riguarda i canali di diffusione, anche in questo caso si registra una sostanziale continuità con il passato: la posta elettronica ordinaria si conferma come il vettore privilegiato, avendo supportato ben 42 delle campagne osservate.

Tuttavia, è degna di nota una crescita nell’utilizzo di canali alternativi, come SMS e posta elettronica certificata (PEC), impiegati rispettivamente in due campagne ciascuno.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...