Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

CERT-AGID 24 – 30 maggio: Alliance Healthcare Italia PagoPA e studenti sotto attacco

Giu 03, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Scenario, Tecnologia 0

Nel corso della settimana, il CERT-AGID ha rilevato e analizzato 65 campagne malevole attive sul territorio italiano: 35 mirate direttamente a obiettivi nazionali e 30 di carattere generico ma comunque rilevanti per l’Italia.

A supporto degli enti accreditati, sono stati condivisi 891 indicatori di compromissione (IoC) raccolti durante l’attività di monitoraggio.

I temi della settimana

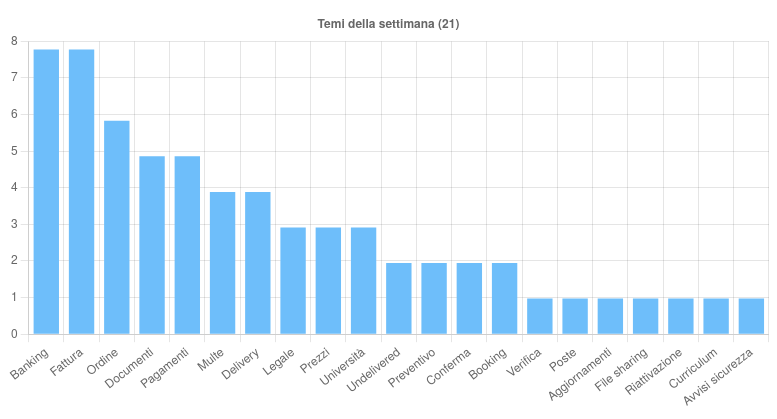

Nel periodo analizzato, sono stati 21 i temi sfruttati per rendere credibili le campagne malevole attive sul territorio italiano.

Il tema “Fattura” è stato il più utilizzato, con otto campagne veicolate tramite email, tutte finalizzate alla diffusione di malware.

Queste campagne, destinate specificamente al contesto italiano, hanno impiegato diverse famiglie malevole, tra cui due varianti di FormBook, due di Remcos, una di MassLogger, una di AsyncRat e una di AveMaria. In parallelo, è stata rilevata anche una campagna di phishing che sfrutta il brand di Aruba, con l’obiettivo di carpire le credenziali degli utenti.

Nel corso della settimana, il CERT-AGID ha rilevato 65 campagne malevole e condiviso 891 indicatori di compromissione.

Il tema “Banking” è stato al centro di sette campagne, perlopiù diffuse via email, con un solo caso registrato via SMS. Cinque di queste campagne hanno riguardato direttamente il territorio italiano e sono servite a distribuire malware come Remcos, Copybara, Stealerium e BingoMod. Le restanti due, di portata generica, hanno invece diffuso Remcos e Lokibot.

Il tema “Ordine” ha caratterizzato sei campagne email, equamente divise tra operazioni generiche e italiane. Tra le prime figurano malware come VipKeylogger, SnakeKeylogger e FormBook, mentre le seconde hanno puntato in particolare su VipKeylogger e FormBook per infettare le vittime.

Il tema “Pagamenti” ha alimentato diverse campagne, tutte veicolate via email e destinate sia alla distribuzione di malware sia al phishing. Tre campagne generiche hanno diffuso software malevolo come Xworm, mentre due campagne italiane hanno tentato il furto di credenziali sfruttando i brand BRT e Microsoft.

Gli altri temi emersi nel corso della settimana sono stati usati in misura minore, ma hanno comunque contribuito alla diffusione di malware e phishing su scala nazionale.

Tra gli eventi più rilevanti della settimana si segnala una serie di campagne di phishing dirette a studenti e dipendenti di università italiane, con l’obiettivo di sottrarre le credenziali di accesso alla posta elettronica istituzionale.

Non è la prima volta che commentiamo attacchi di questo tipo e, anche in questo caso, le email rimandano a link che imitano pagine di login ufficiali, inducendo le vittime a inserire dati sensibili come username e password. Il CERT-AGID ha prontamente avvisato gli atenei coinvolti per contenere il rischio di compromissione.

Sempre sul fronte malware, è stata analizzata una sofisticata campagna che distribuisce AsyncRAT in Italia attraverso tecniche steganografiche, cioè nascondendo il codice malevolo all’interno di file apparentemente innocui.

Fonte: CERT-AGID

Questo tipo di malware, appartenente alla categoria dei Remote Access Trojan, consente agli attaccanti di accedere da remoto ai sistemi infetti, eseguire comandi, raccogliere informazioni riservate e monitorare le attività degli utenti.

Non si arresta neppure l’ondata di phishing legato a PagoPA, che continua a colpire cittadini con email malevole presentate come notifiche di presunte multe stradali. L’obiettivo è anche questa volta carpire dati personali e informazioni sulle carte di credito. Il CERT-AGID, anche grazie alle numerose segnalazioni da parte degli utenti, sta collaborando con PagoPA per contenere questa minaccia crescente.

Infine, ha destato preoccupazione la pubblicazione nel deep web di un data leak che coinvolge Alliance Healthcare Italia, colosso attivo nella distribuzione farmaceutica e nei servizi sanitari. Il gruppo criminale Data Carry ha diffuso online un archivio contenente circa 17 mila indirizzi email, accompagnati da nomi, indirizzi, numeri di telefono, codici fiscali e altri dati personali.

Malware della settimana

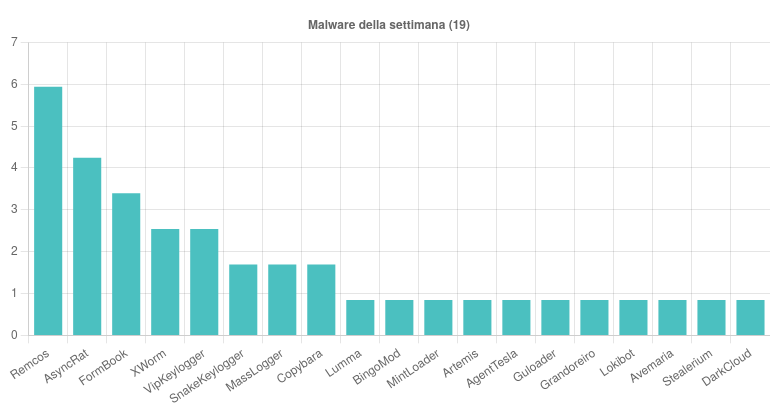

Nel corso della settimana, il CERT-AGID ha identificato 19 famiglie di malware attive in Italia, molte delle quali coinvolte in campagne mirate alla diffusione tramite email con allegati compressi o link malevoli. Tra le minacce più ricorrenti, spiccano ancora una volta Remcos e AsyncRAT.

Remcos è stato protagonista di sette campagne, sei delle quali rivolte specificamente al contesto italiano, con temi come “Documenti”, “Banking” e “Fattura”. I file malevoli sono stati veicolati sotto forma di archivi compressi (HTA, GZ, RAR, TAR, Z e ZIP) contenenti script JS.

AsyncRAT è stato impiegato in cinque campagne, di cui tre italiane e due generiche. I temi usati spaziano da “Fattura” e “Prezzi” a “Booking” e “Legale”, mentre i formati degli allegati includono RAR, ZIP e TAR.

FormBook è comparso in quattro campagne complessive, equamente divise tra target italiani (“Fattura”) e generici (“Ordine”), tutte veicolate via email con file ZIP e LZH.

Fonte: CERT-AGID

VipKeylogger è stato impiegato in tre campagne, due delle quali rivolte all’Italia, con temi legati a “Documenti” e “Ordine”, utilizzando archivi ZIP e 7Z.

XWorm ha circolato in tre campagne generiche, sfruttando i temi “Documenti”, “Pagamenti” e “Legale” e facendo uso di file PDF e ZIP per eludere i controlli.

Anche malware come AveMaria e MassLogger sono stati individuati in campagne italiane, legate al tema “Fattura”, con allegati ZIP come vettori di infezione.

Copybara e BingoMod sono apparsi in tre campagne italiane a tema “Banking”, distribuiti tramite link contenuti in SMS che portavano al download di file APK infetti.

Tra le minacce emergenti, si segnalano MintLoader, veicolato via email in una campagna a tema “Booking” tramite file JS, e Stealerium, presente in una campagna italiana con allegato XLAM.

Infine, il CERT-AGID ha segnalato anche la presenza di diverse campagne generiche legate a AgentTesla, Artemis, DarkCloud, Grandoreiro, Guloader, Lokibot, LummaStealer, MassLogger e SnakeKeylogger, diffuse attraverso email contenenti file compressi nei formati ZIP, RAR e 7Z. Queste campagne confermano la varietà e la persistenza delle minacce attive sulla scena italiana.

Phishing della settimana

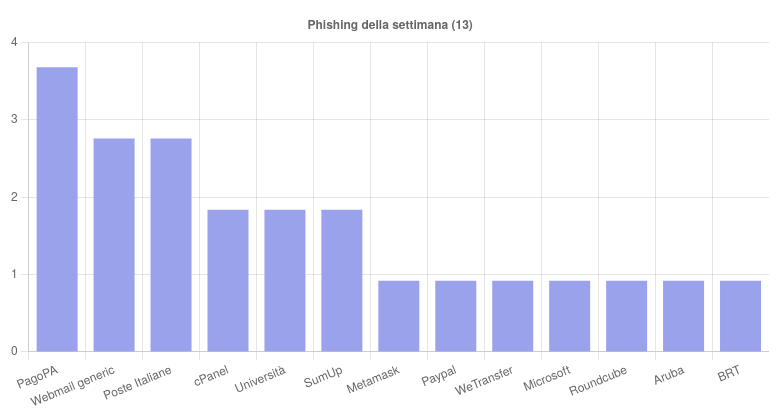

Nel corso della settimana, il CERT-AGID ha individuato 13 brand utilizzati come esca nelle campagne di phishing attive sul territorio nazionale.

A emergere con particolare frequenza sono stati PagoPA, Poste Italiane e cPanel, tutti sfruttati per ingannare gli utenti con comunicazioni fraudolente apparentemente legittime.

Fonte: CERT-AGID

Queste campagne mirano a sottrarre dati personali, credenziali di accesso o informazioni finanziarie, facendo leva sulla familiarità e sull’affidabilità percepita di questi marchi.

Oltre ai brand più noti, è stata rilevata la consueta presenza anche di campagne di phishing generiche legate a webmail non brandizzate. Queste campagne, spesso più difficili da individuare per l’utente medio, puntano comunque allo stesso obiettivo: ottenere accesso non autorizzato a caselle di posta elettronica e dati sensibili.

Formati e canali di diffusione

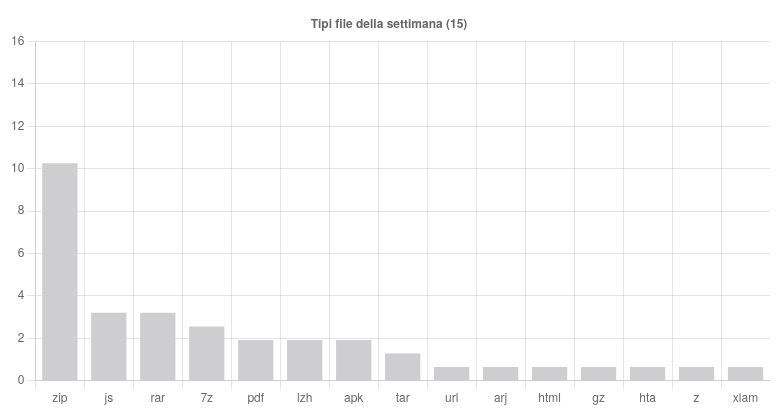

Nel corso dell’ultima settimana, il CERT-AGID ha individuato 15 diverse tipologie di file malevoli utilizzate all’interno delle campagne attive in Italia. Come già osservato in precedenti rilevazioni, i formati compressi continuano a rappresentare il metodo preferito dai cybercriminali per veicolare il malware.

Tra questi, i file ZIP si sono confermati i più utilizzati. A seguire, si segnalano i formati JS e RAR, e successivamente 7Z, PDF, LZH e APK.

I restanti formati, TAR, URL, ARJ, HTML, GZ, HTA, Z e XLAM, sono stati utilizzati solo in casi isolati ma sottolineano comunque la varietà di strumenti impiegati per aggirare i sistemi di difesa e colpire le vittime.

Fonte: CERT-AGID

Anche sul fronte dei canali di diffusione, il quadro resta coerente con quanto già osservato nelle scorse settimane: la posta elettronica ordinaria resta il vettore principale, con 62 campagne su 65 che hanno fatto leva su email mirate per raggiungere i destinatari.

È però da segnalare anche un uso crescente degli SMS, impiegati in almeno 3 campagne spesso associate a tecniche di smishing, ovvero truffe via messaggi di testo finalizzate a sottrarre credenziali e dati personali.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...