Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Sophos Annual Threat Report: i malware e gli strumenti più abusati del 2024

Mag 30, 2025 Stefano Silvestri Approfondimenti, Attacchi, Campagne malware, In evidenza, Malware, Minacce, News, Scenario, Scenario, Tecnologia, Vulnerabilità 0

Nel 2024, le piccole e medie imprese, spesso considerate il punto d’ingresso più vulnerabile all’interno di filiere IT complesse, hanno rappresentato un bersaglio privilegiato per i cybercriminali.

Lo afferma il Sophos Annual Threat Report, che analizza le minacce più frequentemente rilevate nei casi gestiti dai team MDR (Managed Detection and Response) e Incident Response dell’azienda.

Il quadro che emerge è quello di un ecosistema criminale sempre più articolato, in cui il ransomware resta una minaccia centrale, ma si colloca quasi sempre al termine di una catena d’attacco ben più lunga, fatta di accessi iniziali, movimenti laterali e raccolte di credenziali. E proprio gli strumenti utilizzati in queste fasi, dai malware loader ai tool di amministrazione remota, fino ai software legittimi impiegati in modo improprio, offrono oggi la chiave di lettura più precisa per comprendere le tendenze del cybercrimine moderno.

Stealer e strumenti di comando prima della crittografia

Il dato più rilevante è che quasi il 60% degli incidenti MDR gestiti da Sophos nel 2024 non ha coinvolto direttamente ransomware. Il quale si posiziona come atto conclusivo in una lunga sequenza di compromissioni che vedono protagonisti infostealer, RAT, loader, tool di exploit e accesso remoto.

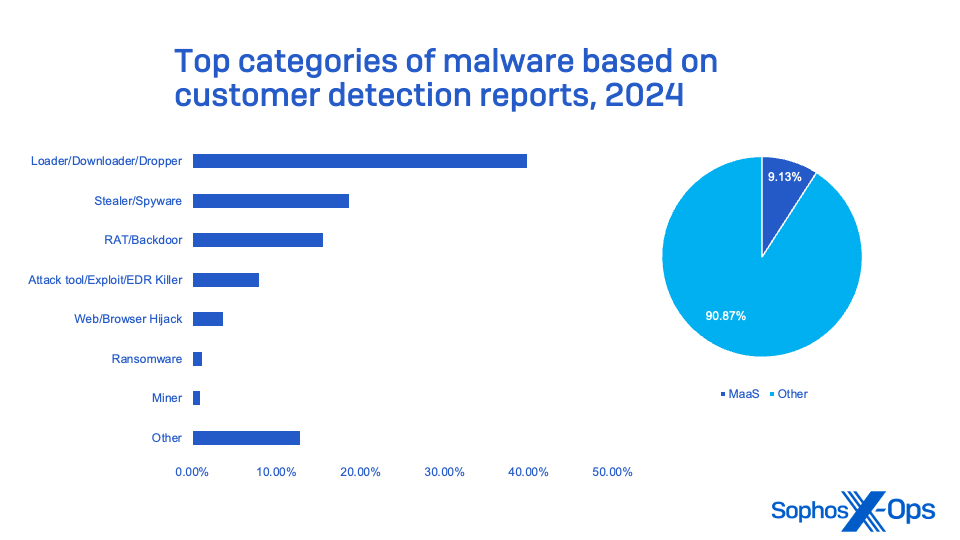

Il recente studio di Sophos rivela una chiara ripartizione delle minacce cibernetiche: i malware di tipo Loader, Downloader e Dropper dominano la scena, rappresentando quasi il 40% (39,74%) delle infezioni. Seguono a distanza gli spyware e gli stealer con il 18,63%, a sottolineare l’elevato interesse per il furto di dati. Le RAT (Remote Access Trojan) e le backdoor costituiscono il 15,52%, evidenziando la ricerca di accesso persistente.

Le categorie di malware più comunemente osservate nel 2024.

I tool di attacco e gli exploit pesano per il 7,95%, mentre l’hijacking di browser è presente nel 3,6% dei casi. Il ransomware si attesta a un più contenuto 1,18%, e i miner a un 0,89%. Infine, il 12,79% è attribuibile ad altri strumenti, e quasi un decimo del malware rilevato (9,13%) è distribuito come Malware-as-a-Service (MaaS), a indicare una crescente “democratizzazione” degli attacchi.

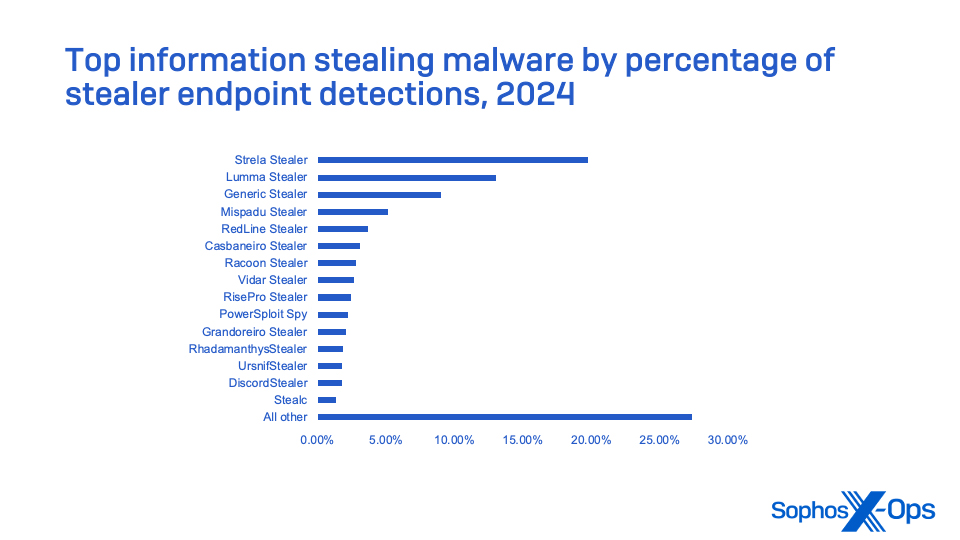

L’approccio moderno degli attaccanti è dunque modulare. A monte del ransomware troviamo sempre più spesso strumenti come Lumma Stealer, capace di raccogliere credenziali, cookie, configurazioni di wallet crypto, dati da browser e FTP. Cresciuto esponenzialmente negli ultimi mesi del 2024, Lumma ha soppiantato vecchi nomi come Raccoon Stealer e Strela Stealer, portandosi al centro della scena come primo passaggio per access broker e gruppi RaaS.

Continuano a essere impiegati anche ChromeLoader e Gootloader, due malware specializzati nel caricamento di payload successivi, spesso utilizzati per aprire backdoor o per facilitare l’esecuzione di tool come Cobalt Strike e Web Shell. Entrambi sono stati rilevati in percentuali molto elevate, e in particolare Cobalt Strike è stato presente in oltre l’8% degli incidenti totali, salendo a quasi l’11% nei soli casi legati al ransomware.

Accanto a questi, strumenti classici come SystemBC, Metasploit, Sliver e occasionalmente anche Brute Ratel continuano a essere utilizzati per consolidare la presenza all’interno dell’infrastruttura vittima, spesso tramite moduli di esfiltrazione dati o per il pivoting laterale.

L’ascesa dei dual-use tool

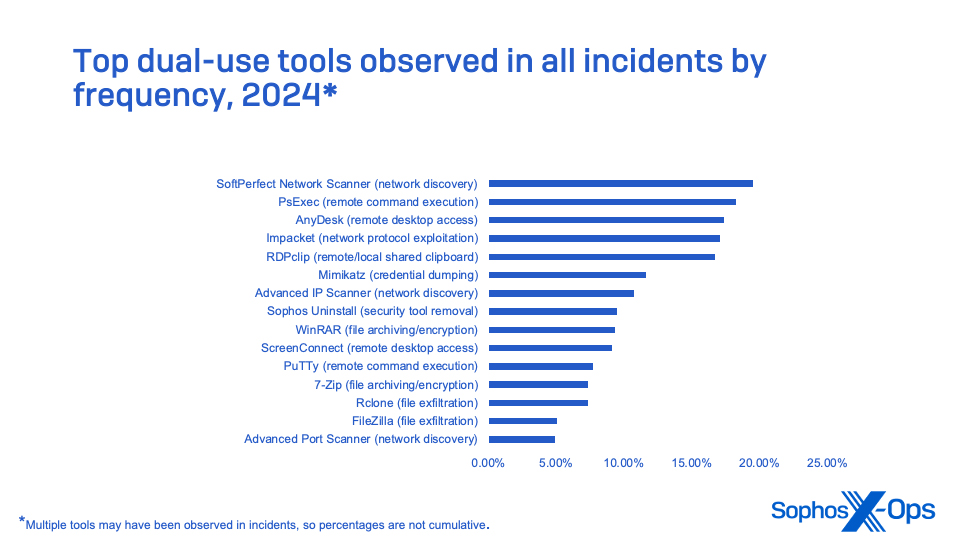

L’analisi di Sophos getta luce su una tattica sempre più diffusa tra i cybercriminali: l’abuso di strumenti legittimi per scopi malevoli. Non si tratta di malware complessi ma di software comuni, spesso utilizzati per la gestione IT o l’assistenza remota, che vengono deviati dal loro scopo originale per facilitare attacchi sofisticati.

Tra i più sfruttati spiccano SoftPerfect Network Scanner (19,51%), PsExec (18,28%), AnyDesk (17,40%) e Impacket (17,05%), con percentuali di abuso che rivelano la loro centralità nelle operazioni illecite. Accanto a questi, strumenti come RDPclip, Mimikatz, Advanced IP Scanner, WinRAR, ScreenConnect, PuTTY, 7-Zip, Rclone, FileZilla e Advanced Port Scanner completano l’arsenale, registrando percentuali che variano dal 4% al 19%.

I 15 principali strumenti “dual-use” rilevati negli incidenti di Sophos MDR e Sophos Incident Response.

Particolarmente preoccupante è l’impiego massiccio di tool di accesso remoto commerciale. Sophos ha rilevato l’uso diffuso di versioni trial o licenze pirata di software come ScreenConnect, AnyDesk, TeamViewer, Splashtop, Atera e OpenSSH. Questo indica una chiara tendenza a sfruttare la funzionalità di accesso e controllo remoto offerta da questi programmi per mantenere la persistenza nelle reti compromesse e per muoversi lateralmente.

Nonostante la varietà di strumenti, il cavallo di battaglia degli attaccanti rimane PSExec di Microsoft. Questo tool legittimo, progettato per eseguire comandi da remoto e avviare shell interattive, è il più impiegato in questo contesto, sottolineando come l’ingegnosità degli hacker si concentri spesso sull’abuso delle risorse esistenti piuttosto che sulla creazione di nuove minacce da zero.

Molti attaccanti sfruttano versioni trial o pirata di questi strumenti, installandoli dopo l’accesso iniziale tramite malware dropper, shell web o, in alcuni casi, convincendo direttamente la vittima a installarli tramite social engineering. Questo approccio rende più difficile il rilevamento, poiché le attività malevole si mimetizzano tra quelle legittime.

Le famiglie ransomware più attive nel 2024

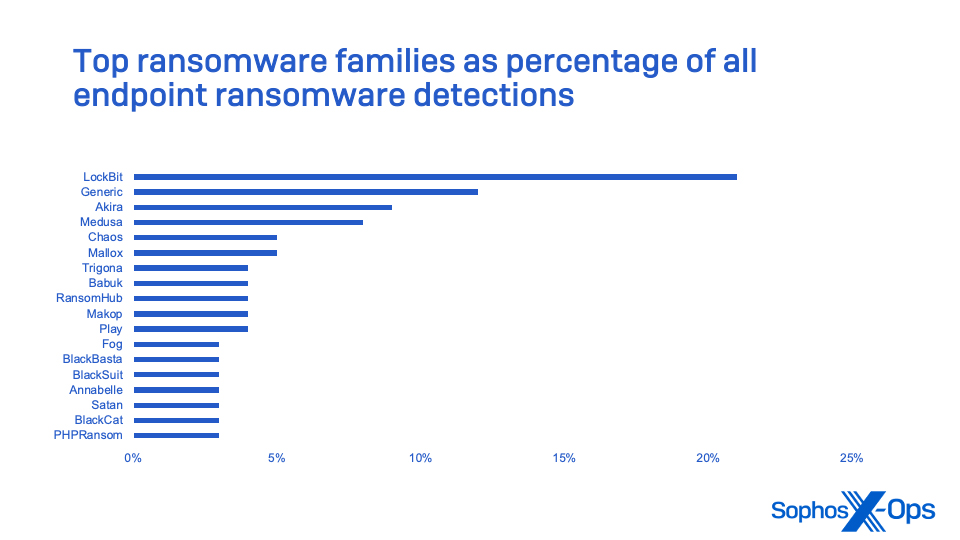

Se la famiglia di ransomware LockBit è risultata la più rilevata nei dati del 2024—complice la fuga di codice del 3.0 e la conseguente proliferazione di varianti da parte di gruppi terzi—è stato invece il gruppo Akira a dominare l’anno in termini di incidenti reali gestiti da Sophos.

Attivo almeno dal 2022, il collettivo criminale ha incrementato le sue operazioni nel corso del 2023, per poi consolidarsi nel 2024 come uno degli operatori RaaS più prolifici. Ad agosto, gli affiliati legati ad Akira sono stati responsabili del 17% delle infezioni ransomware rilevate da Sophos, raddoppiando la quota dei primi sei mesi dell’anno.

Le principali famiglie di ransomware incontrate negli incidenti di Sophos MDR e Incident Response.

È poi cresciuto l’uso del ransomware Fog, spesso da parte di affiliati ex-Akira. RansomHub, invece, è emerso nella seconda metà dell’anno con una serie di attacchi che, secondo CISA, hanno colpito oltre 210 vittime tra febbraio e agosto. Il loro vettore di ingresso ha spesso incluso abusi di RDP, uso di strumenti remoti come AnyDesk e sfruttamento di vulnerabilità note, come la CVE-2017-1444 nei dispositivi SMB.

In sintesi, ecco cosa tenere d’occhio

Il risultato di quanto scritto finora dipinge un quadro chiaro delle minacce in evoluzione, evidenziando alcuni nomi ricorrenti che dominano la scena del cybercrime. Per fornire una visione di insieme, ecco un riassunto del Sophos Threat Report 2024.

Tra gli stealer, spiccano Lumma Stealer, Raccoon Stealer e StealC, noti per la loro efficacia nel sottrarre informazioni sensibili. Sul fronte dei loader e dropper, che agiscono da veicoli per infezioni successive, ChromeLoader e Gootloader sono tra i più attivi.

Per quanto riguarda le piattaforme di Command & Control (C2) e i Remote Access Trojan (RAT), i cybercriminali continuano a sfruttare Cobalt Strike, Web Shell, SystemBC, Sliver e Metasploit, strumenti che consentono il controllo remoto e l’esecuzione di comandi malevoli. Nel campo del ransomware, sebbene non sia la minaccia più diffusa in termini di volume, nomi come LockBit (con le sue varianti), Akira, Fog, RansomHub, Black Basta e Playcrypt rimangono un incubo per le organizzazioni.

Le principali rilevazioni di malware “information-stealing” riportate dai clienti con protezione endpoint.

Il vero punto di svolta evidenziato dal rapporto è però l’utilizzo di strumenti “dual-use”, ovvero software legittimi che vengono abusati dagli attaccanti. Tra questi troviamo PsExec, AnyDesk, ScreenConnect, SoftPerfect Network Scanner, Rclone, FileZilla, Mimikatz e Impacket. Questi strumenti sono spesso utilizzati per la gestione di sistemi e reti, ma vengono deviati dal loro scopo originale per facilitare l’accesso iniziale, il movimento laterale e l’esfiltrazione dei dati.

Il filo conduttore che unisce tutte queste minacce è la crescente abilità dei threat actor nel combinare strumenti legittimi con malware modulare per orchestrare attacchi complessi e multifase. Per i professionisti della sicurezza IT, ciò significa che affidarsi alla sola rilevazione del ransomware è ormai un approccio obsoleto e tardivo.

È fondamentale piuttosto implementare una visibilità approfondita sulla rete, un controllo applicativo rigoroso e praticare un threat hunting continuo, specialmente nelle fasi iniziali di accesso e durante il movimento laterale all’interno dell’infrastruttura. Solo così le aziende possono anticipare e neutralizzare le minacce prima che causino danni irreversibili.

Articoli correlati

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...