Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

Scoperto un RAT per Windows che corrompe gli header DOS e PE per l’elusione

Mag 30, 2025 Marina Londei Attacchi, In evidenza, Malware, News, RSS 0

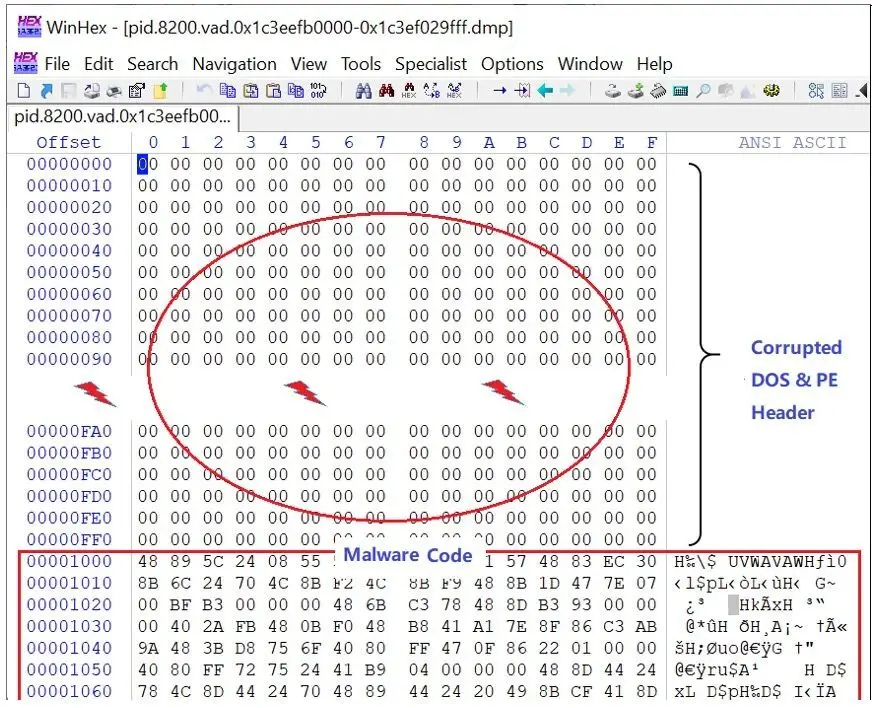

I ricercatori di Fortinet hanno individuato un nuovo RAT per Windows che corrompe gli header DOS e PE per rimanere nel sistema senza essere individuato.

Il malware è riuscito a eludere i controlli per settimane prima di essere scoperto. Per fare ciò, il RAT ha corrotto gli header PE (Portable Executable) e DOS, intestazioni che contengono le informazioni fondamentali per il caricamento e l’esecuzione di un eseguibile su Windows.

Compromettere queste regione di intestazione significa complicare il lavoro di analisi dei ricercatori e quindi rallentare la risposta all’attacco. Nel caso scoperto da Fortinet, il malware ha sovrascritto i due header con zeri o dati casuali, rendendo più difficile il processo di rilevamento.

Credits: Fortinet

Gli header corrotti hanno complicato l’attività di ricostruzione del malware, ma alla fine i ricercatori di Fortinet sono riusciti a recuperare un dump del malware in memoria e replicarne l’operatività in un ambiente controllato.

Dopo la prima esecuzione, il malware chiama una funzione per decrittare le informazioni del server C2 e cominciare la comunicazione con gli attaccanti tremite protocollo TLS. Per migliorare il livello di elusione, i messaggi vengono cifrati. Il malware implementa un’architettura socket multi-thread che gli consente di gestire più comunicazioni contemporaneamente e quindi eseguire attività complesse: ogni volta che un nuovo client (dell’attaccante) tenta di comunicare col RAT, esso crea un nuovo thread dedicato per gestire i messaggi in arrivo.

Oltre a esfiltrare dati, come screenshot e i programmi in esecuzione, il RAT è anche in grado di ricevere nuovi comandi dagli attaccanti per distribuire altri malware ed enumerare e manipolare i servizi di sistema sfruttando le API di Service Control Manager di Windows.

Come riportato da The Hacker News, in una comunicazione contestuale alla pubblicazione dell’analisi Fortinet ha affermato di aver rilevato attività ransomware legata al RAT. La minaccia è stata neutralizzata prima che venisse eseguito il ransomware.

Articoli correlati

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

-

Campagne basate su installer...

Campagne basate su installer...Set 22, 2025 0

-

Ondata di attacchi brute-force contro...

Ondata di attacchi brute-force contro...Ago 12, 2025 0

-

Malware dentro il malware: trovate...

Malware dentro il malware: trovate...Giu 04, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...