Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

CERT-AGID 17 – 23 maggio: l’Agenzia delle Entrate e PagoPA sotto attacco

Mag 26, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Scenario, Tecnologia 0

Nel corso di questa settimana, il CERT-AGID ha individuato e analizzato 82 campagne malevole nel contesto italiano. Di queste, 42 erano mirate specificamente a obiettivi italiani, mentre le restanti 40, pur di natura più generica, hanno comunque avuto un impatto sul nostro Paese.

Agli enti accreditati sono stati messi a disposizione 929 indicatori di compromissione (IoC) rilevati durante le attività di monitoraggio.

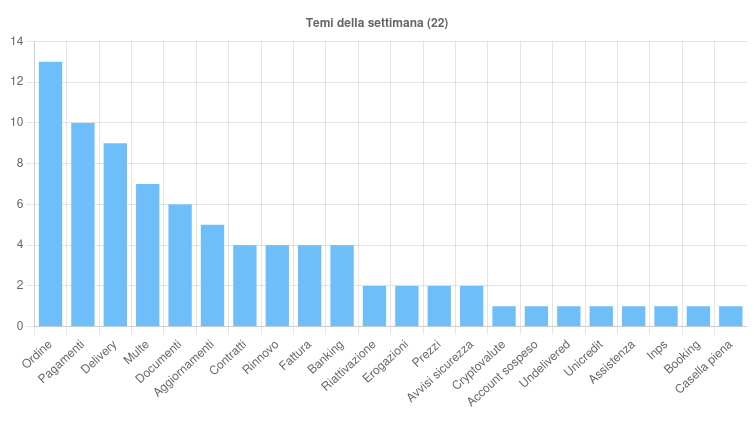

I temi della settimana

Nel corso della settimana sono stati rilevati 22 diversi temi, utilizzati per diffondere campagne malevole in Italia. Tra questi, il tema “Ordine” è stato il più ricorrente, con dodici campagne via email, tutte mirate alla diffusione di malware.

Dieci di queste, a carattere generico, hanno alternato famiglie come MassLogger, Guloader, FormBook, AgentTesla, AsyncRat, SnakeKeylogger, Remcos e VipKeylogger. In ambito specificamente italiano, sono emerse due campagne riconducibili a questo tema, che hanno diffuso PureCrypter e FormBook.

Il CERT-AGID ha individuato 82 campagne malevole ed emesso 929 IoC. Tra gli eventi di maggior rilievo, spiccano le campagne di phishing che sfruttano PagoPA e l’Agenzia delle Entrate.

Anche il tema “Pagamenti” è stato ampiamente sfruttato, comparendo in sei campagne email. Nelle quattro a carattere generico sono stati distribuiti malware come FormBook, SnakeKeylogger e Grandoreiro.

Le due campagne italiane, invece, si sono concentrate sul phishing: una si è finta una comunicazione ufficiale di Aruba, mentre l’altra ha simulato un avviso generico di webmail, entrambe con l’obiettivo di sottrarre credenziali.

Il tema “Delivery” è stato al centro di nove campagne, suddivise tra email e SMS, con finalità sia malware sia phishing. Cinque di queste hanno veicolato malware: tre di portata generica (due associate a Remcos e una a FormBook) e due italiane che hanno diffuso Guloader e MassLogger.

Sul versante phishing, si segnalano quattro campagne italiane: tre smishing che hanno sfruttato il nome di Poste Italiane e una via email camuffata da comunicazione BRT, tutte progettate per carpire credenziali.

Un altro tema rilevante è stato “Multe“, utilizzato in sei campagne italiane di phishing veicolate via email. In tutti i casi, è stato sfruttato il nome di PagoPA per inviare falsi avvisi di sanzione, spingendo gli utenti a inserire dati sensibili come credenziali e informazioni di pagamento.

Infine, il tema “Documenti” ha contraddistinto sei campagne email dedicate alla diffusione di malware. Due di queste erano generiche e hanno impiegato Remcos e VipKeylogger. Le restanti quattro, mirate al contesto italiano, hanno distribuito Remcos (in due casi), Guloader e AsyncRat.

I rimanenti temi individuati hanno dato origine a ulteriori campagne malevole, sia di malware sia di phishing, che hanno sfruttato altri contesti narrativi per colpire gli utenti.

Tra gli eventi di maggior rilievo registrati questa settimana, continua senza sosta l’ondata di campagne di phishing che sfruttano in modo fraudolento il nome e il logo di PagoPA. Si tratta di una nuova fase particolarmente aggressiva, caratterizzata da un alto volume di email ingannevoli che fanno leva su finte multe stradali per indurre le vittime a fornire dati personali e informazioni delle carte di credito.

Fonte: CERT-AGID

La risposta è stata resa più efficace grazie al contributo dei numerosi cittadini che, segnalando le email ricevute, hanno permesso al CERT-AGID di raccogliere rapidamente informazioni utili per contrastare la minaccia.

In questo contesto, è attiva una collaborazione stretta tra il CERT-AGID e PagoPA, finalizzata a contenere il fenomeno e ridurne la portata. Ulteriori dettagli sono disponibili nella notizia specificamente dedicata all’argomento.

Parallelamente, il CERT-AGID ha rilevato anche una nuova campagna di phishing mirata contro l’Agenzia delle Entrate.

In questo caso, i messaggi truffaldini si presentano sotto forma di comunicazioni ufficiali dell’Ente e rimandano a una pagina web contraffatta che imita fedelmente l’interfaccia del sito istituzionale.

L’obiettivo, come sempre, è quello di sottrarre agli utenti le credenziali di accesso al portale dell’Agenzia, potenzialmente compromettendo dati fiscali e informazioni sensibili.

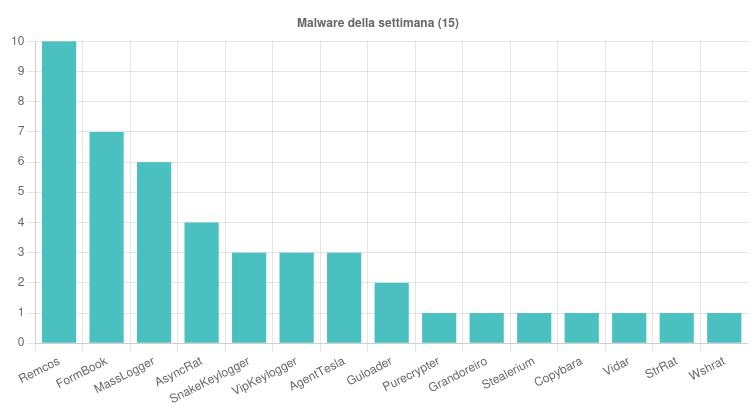

Malware della settimana

Nel corso della settimana sono state individuate 15 famiglie di malware attivamente coinvolte in campagne mirate al territorio italiano. Tra queste, alcune si sono distinte per la frequenza e la varietà di impiego nei diversi contesti tematici.

Remcos è stata la famiglia più ricorrente, con dieci campagne veicolate via email. Sei di queste, a carattere generico, si sono basate su temi come “Contratti”, “Documenti”, “Delivery”, “Prezzi” e “Ordine”. Le restanti quattro, tutte riconducibili al panorama italiano, sono state incentrate su “Documenti”, “Fattura” e “Delivery”, a dimostrazione della versatilità con cui questo malware continua a essere diffuso.

Fonte: CERT-AGID

Segue FormBook, protagonista di sei campagne email equamente suddivise tra scenari generici e italiani. Le campagne generiche sono state veicolate con allegati ZIP, RAR e DOCX su temi come “Pagamenti”, “Ordine” e “Delivery”. Quelle italiane, invece, hanno riguardato “Contratti”, “INPS” e ancora “Ordine”, con allegati IMG, ZIP e VBS.

Anche MassLogger ha registrato sei campagne, di cui tre generiche incentrate su “Ordine” e “Contratti”, e tre italiane riconducibili a tematiche come “Delivery”, “Banking” e “Unicredit”. I file allegati utilizzati per la diffusione erano di tipo RAR, ZIP e TAR, a conferma della varietà dei formati impiegati per eludere i controlli.

AsyncRat ha fatto registrare quattro campagne via email: tre generiche, distribuite tramite link HTML e file JS e RAR, che hanno utilizzato i temi “Fattura”, “Booking” e “Ordine”; e una campagna italiana, a tema “Documenti”, veicolata attraverso un file ZIP.

Il malware SnakeKeylogger è stato rilevato in tre campagne generiche, tutte via email, a tema “Pagamenti” e “Ordine”, con allegati ZIP. A queste si aggiungono altre due campagne sempre generiche, ma distinte per temi – “Pagamenti” e “Preventivo” – e ancora una volta con file ZIP come vettori di infezione.

AgentTesla ha interessato tre campagne generiche, una delle quali basata su link JavaScript a tema “Ordine”, mentre le altre due, a tema “Contratti” e ancora “Ordine”, hanno impiegato archivi RAR e TGZ.

VipKeylogger è stato rilevato in due campagne email generiche: una a tema “Documenti”, veicolata con file RAR, e una a tema “Ordine”, diffusa con un archivio 7Z.

Infine, si segnalano alcune campagne singole di rilievo: Copybara è stata utilizzata in una campagna italiana a tema “Banking”, distribuita tramite link contenuti in SMS e finalizzata alla diffusione di un APK malevolo. PureCrypter, invece, è comparso in una campagna italiana via email a tema “Ordine”, con allegati DOC o DOCX.

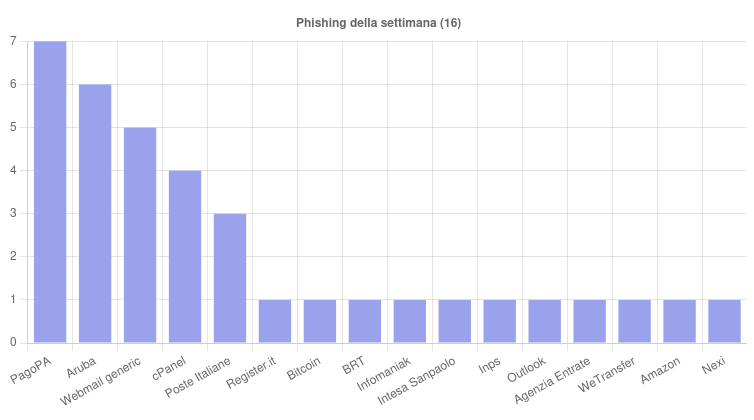

Phishing della settimana

Nel corso della settimana sono stati identificati 16 brand coinvolti nelle campagne di phishing che hanno interessato il panorama italiano.

Tra i marchi più sfruttati spiccano, inevitabilmente visto quanto abbiamo scritto poco sopra, PagoPA, frequentemente utilizzato per orchestrare false notifiche di multe con l’obiettivo di carpire informazioni di pagamento, e Aruba, spesso utilizzato in finte comunicazioni legate a scadenze imminenti o anomalie tecniche per trarre in inganno i destinatari.

Fonte: CERT-AGID

CPanel è stato oggetto di campagne tese a simulare problemi tecnici legati alla gestione dei domini, mentre Poste Italiane è comparsa in vari tentativi di smishing e phishing via email, sfruttando la familiarità del marchio per colpire un pubblico ampio.

Non sono mancate, infine, le campagne che hanno coinvolto webmail generiche, un classico del phishing che continua a essere utilizzato con successo per aggirare gli utenti, facendo leva su notifiche apparentemente urgenti riguardanti la sicurezza del proprio account di posta.

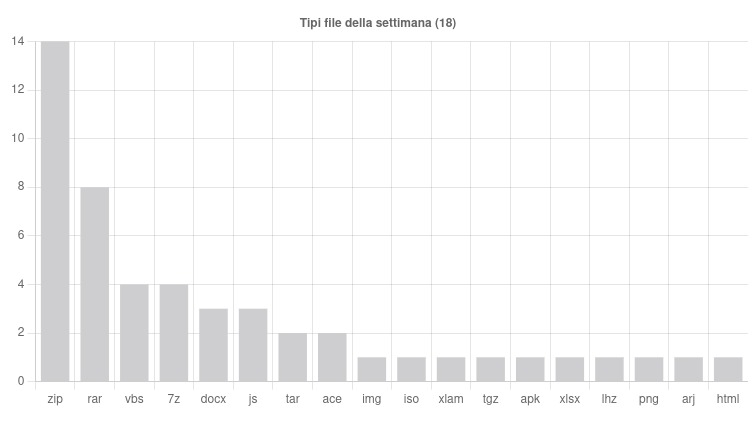

Formati e canali di diffusione

Nell’ultima settimana, il CERT-AGID ha identificato 18 differenti tipologie di file malevoli impiegate nelle campagne osservate sul territorio italiano. Tra questi, ancora una volta, i formati compressi si confermano come i vettori prediletti per la diffusione di malware, grazie alla loro capacità di eludere i controlli automatici e mascherare efficacemente il codice dannoso.

A dominare la scena sono stati i file ZIP, utilizzati in ben 14 campagne, rafforzando ulteriormente il loro ruolo di strumento chiave nelle strategie degli attori malevoli.

Subito dopo, anche i file RAR si sono rivelati particolarmente diffusi, impiegati in numerose operazioni, anche se con una frequenza inferiore rispetto ai ZIP. Formati come VBS e 7Z sono stati rilevati in 4 occasioni ciascuno, mentre i file DOCX e JS sono comparsi in tre campagne. Altri archivi, come TAR e ACE, sono stati utilizzati in 2 casi.

Il resto dei formati ha avuto una presenza più marginale, ma comunque significativa per varietà e ingegnosità: IMG, ISO, XLAM, TGZ, APK, XLSX, LHZ, PNG, ARJ e HTML sono stati impiegati una sola volta ciascuno.

Fonte: CERT-AGID

Anche per quanto riguarda i canali di diffusione, la situazione si è mantenuta in linea con le tendenze consolidate: la posta elettronica tradizionale continua a essere lo strumento principale, con 74 campagne che hanno fatto leva sull’email ordinaria per raggiungere le potenziali vittime.

Accanto alla posta elettronica, è da registrare anche un impiego non trascurabile degli SMS, utilizzati in 5 episodi, spesso associati a campagne di smishing.

La Posta Elettronica Certificata (PEC), sebbene più sicura per natura, non è stata esente da abusi: due campagne hanno infatti sfruttato questo canale per veicolare minacce, cercando di sfruttare il maggior grado di fiducia che gli utenti attribuiscono a questo strumento.

Infine, si segnala un caso isolato ma interessante di campagna condotta tramite una piattaforma di chat, ulteriore segno dell’evoluzione delle tecniche di social engineering e della crescente attenzione da parte degli attori malevoli verso i canali di comunicazione meno convenzionali.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...