Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

whoAMI, l’attacco di name confusion che sfrutta un errore di configurazione di AWS

Feb 18, 2025 Marina Londei Attacchi, In evidenza, Minacce, News, RSS, Vulnerabilità 0

I ricercatori di Datadog hanno individuato whoAMI, un attacco che sfrutta un errore di configurazione delle istanze EC2 di AWS per eseguire codice da remoto sulle macchine.

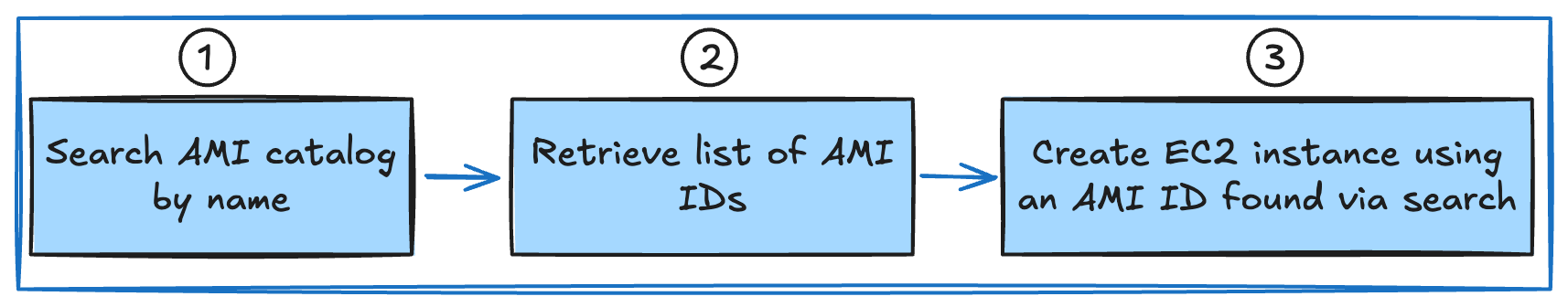

Il problema risiede nel modo in cui molti progetti ottengono l’Amazon Machine ID (AMI), ovvero l’immagine della macchina virtuale usata per avviare l’istanza EC2. Non sempre si conosce l’esatto ID da utilizzare per avviare la macchina: in questi casi è possibile usare la funzionalità di ricerca di AWS per trovare l’AMI più recente per uno specifico sistema operativo in un’area geografica.

Credits: Datadog

Poiché chiunque può pubblicare un AMI nel catalogo di quelli disponibili, è possibile che ce ne siano di malevoli. Per assicurarsi che l’AMI che si vuole utilizzare non sia stato pubblicato da un cyberattaccante, è possibile usare il parametro --owners durante la ricerca per specificare il proprietario dell’immagine, per esempio scegliendo se usare solo AMI privati, cioè del proprio account AWS, se di uno specifico account, se di account verificati da Amazon o se di quelli presenti su AWS Marketplace.

Il problema sta proprio nel fatto che molte aziende non specificano questo parametro e si espongono a whoAMI, un attacco di name confusion. “In un attacco di name confusion, un attaccante pubblica una risorsa dannosa con l’intenzione di ingannare il software mal configurato e fargliela utilizzare al posto della risorsa prevista” ha spiegato Seth Art, Cloud Security Researcher di Datadog.

In molti casi le organizzazioni utilizzano query automatizzate per recuperare l’ID della versione più recente dell’immagine di una macchina virtuale; a un attaccante è quindi sufficiente pubblicare un AMI con un nome che rispetta i criteri di ricerca e che sia più recente delle altre, in modo che venga utilizzata dalla vittima. Ciò consente a un attaccante di eseguire codice da remoto sull’istanza colpita e procedere con altre operazioni malevole.

Come proteggersi da whoAMI

Secondo l’analisi di Datadog, attualmente circa l’1% delle organizzazioni è vulnerabile all’attacco, con migliaia di account AWS esposti. È importante sottolineare che utilizzando il parametro --owners non si è vulnerabili all’attacco whoAMI.

A dicembre AWS ha introdotto un nuovo meccanismo di protezione per bloccare l’esecuzione di AMI pubblicati da account non verificati o non affidabili. Gli utenti possono definire una white list di provider di immagini elencando gli ID degli account o scegliendo una tra le keyword “amazon” “amazon-marketplace” e “aws-backup-vault”.

Questa funzionalità consente l’esecuzione delle sole VM con AMI di fornitori presenti nella lista. La feature introduce inoltre una modalità di audit che permette di scoprire se ci sono in esecuzione delle istanze EC2 di provider non appartenenti alla white list.

The Hacker News ha contattato AWS per avere informazioni su possibili exploit in atto. Secondo la sussidiaria di Amazon, non ci sono indicazioni che whoAMI sia stato effettivamente utilizzato dagli attaccanti.

Articoli correlati

-

I ruoli di default di AWS consentono...

I ruoli di default di AWS consentono...Mag 21, 2025 0

-

Migliaia di chiavi AWS usate in un...

Migliaia di chiavi AWS usate in un...Apr 17, 2025 0

-

Trovate credenziali cloud hardcoded e...

Trovate credenziali cloud hardcoded e...Ott 24, 2024 0

-

Attaccanti distribuiscono trojan usando...

Attaccanti distribuiscono trojan usando...Mar 14, 2024 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...