Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Hacker usano un anti-rootkit di Avast per disabilitare le difese dei sistemi

Nov 26, 2024 Marina Londei Attacchi, Hacking, In evidenza, Malware, News, RSS 0

Di recente i ricercatori di Trellix hanno scoperto una nuova campagna malware che usa un driver di un anti-rootkit di Avast per disabilitare le difese dei sistemi e prenderne il controllo. Di fatto gli attaccanti sfruttano i software di sicurezza come un’arma per ottenere il controllo del sistema ed eseguire altre azioni malevole.

La catena di attacco comincia proprio con la diffusione del driver dell’anti-rootkit di Avast. Trishaan Kalra, ricercatore della compagnia, spiega che invece di usare un driver creato appositamente, gli attaccanti usano un driver kernel legittimo; in questo modo, i software di sicurezza non sollevano alert all’utente.

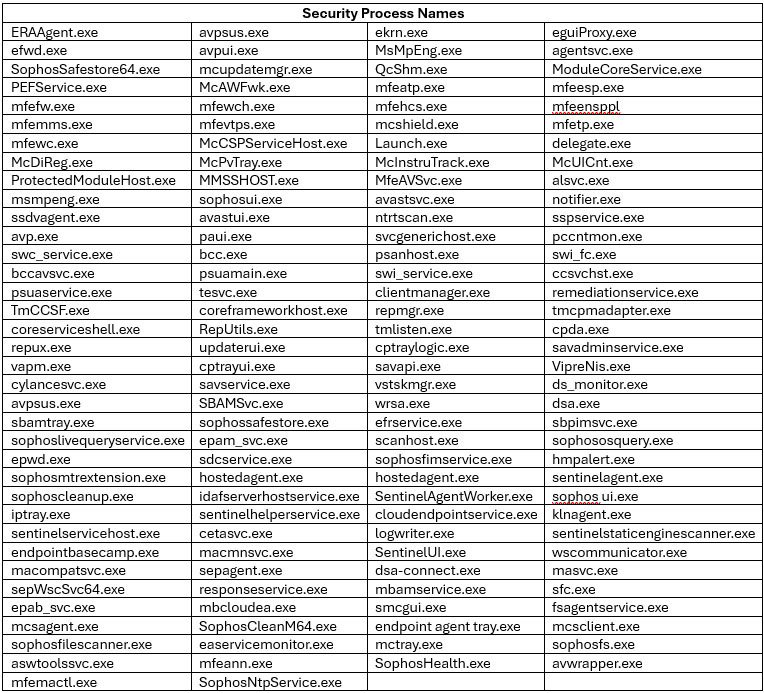

Una volta che il driver è stato installato ed è in esecuzione, il malware ottiene accesso di livello kernel al sistema e procede con l’interruzione dei processi di sicurezza in esecuzione. Il malware è in grado di terminare ben 142 processi legati ad antivirus e soluzioni EDR ampiamente usati accedendo a una lista di nomi hard-coded.

La lista di processi di sicurezza che il malware può interrompere. Credits: Trellix

Dopo l’esecuzione iniziale, il malware comincia ad acquisire screenshot di tutti i processi attivi del sistema. Una volta ottenuto l’intero elenco, il malware confronta i nomi dei processi con quelli presenti nella lista hard-coded; se uno o più nomi corrispondono, il malware crea un handle per ciascun processo e sfrutta il driver Avast per terminarlo.

Per contrastare questa minaccia, Kalra consiglia di definire delle regole nei tool di sicurezza per identificare e bloccare i driver vulnerabili in base alla loro firma o hash. “L’integrazione di questa regola in una soluzione EDR antivirus garantisce che anche i driver legittimi con vulnerabilità vengano bloccati efficacemente, aggiungendo un livello cruciale di protezione contro gli attacchi avanzati basati sui driver” spiega Kalra.

Articoli correlati

-

Centinaia di estensioni Chrome...

Centinaia di estensioni Chrome...Ott 20, 2025 0

-

Firewall Cisco sotto attacco: una nuova...

Firewall Cisco sotto attacco: una nuova...Set 29, 2025 0

-

Attaccanti sfruttano un bug di...

Attaccanti sfruttano un bug di...Set 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...