Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 04 maggio – 10 maggio: 23 campagne malevole e il phishing multibanking che ha sfruttato la Presidenza del Consiglio dei Ministri

Mag 13, 2024 Stefano Silvestri Attacchi, News 0

Nell’ultima settimana, il CERT-AGID ha identificato e esaminato un totale di 23 campagne malevole, prevalentemente dirette verso obiettivi italiani.

Di queste, 21 erano specificatamente mirate all’Italia mentre due avevano un raggio d’azione più ampio, interessando comunque il territorio nazionale. In risposta, l’agenzia ha messo a disposizione dei suoi enti accreditati 137 indicatori di compromissione individuati (IOC).

Di seguito, ecco un’analisi dettagliata delle varie tipologie di attacchi.

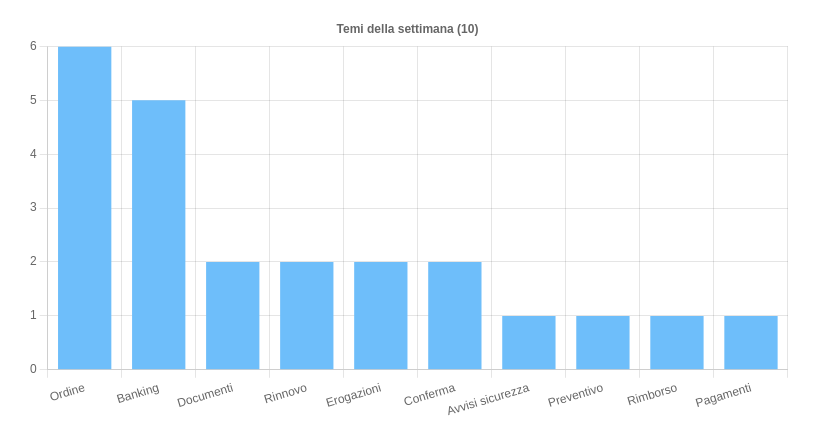

I temi più rilevanti della settimana

Questa settimana sono stati dieci i temi utilizzati per diffondere campagne malevole in Italia. Tra questi, si evidenzia l’uso dell’Ordine come argomento nelle campagne di malware AgentTesla, Formbook, Remcos e Guloader.

Il tema del Banking è stato ricorrente nelle campagne di phishing e smishing, principalmente rivolte ai clienti di istituti bancari italiani. Le Erogazioni sono state invece il fulcro delle campagne di smishing dirette agli utenti dell’INPS. Gli altri temi hanno facilitato la diffusione di varie campagne di malware e phishing.

Fonte: CERT-AGID

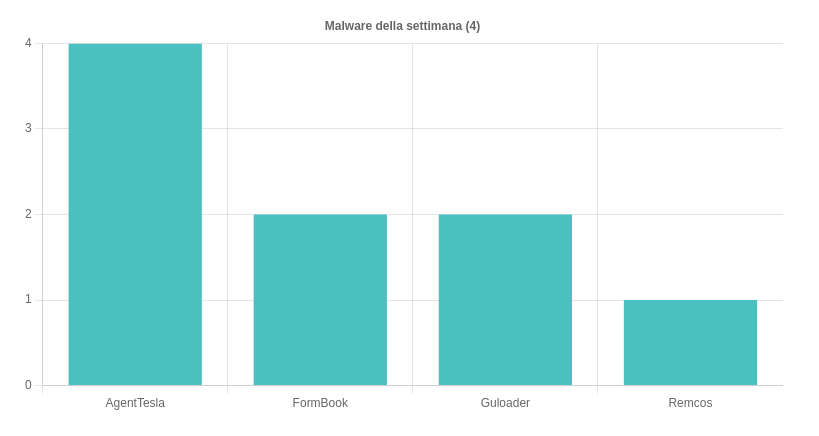

Malware della settimana

Questa settimana si sono notate quattro famiglie di malware. AgentTesla si è declinato in quattro campagne italiane incentrate sui temi “Ordine”, “Documenti” e “Pagamenti”, propagate via email con allegati ISO contenenti file HTA, oltre a Z e PDF con link a JavaScript.

Formbook è stato oggetto di due campagne, una specificamente italiana e un’altra più generica, con tematiche “Ordine” e “Preventivo”, diffuse mediante email con allegati R01 e ISO.

Guloader ha caratterizzato due campagne italiane sul tema “Ordine”, veicolate tramite email con allegati GZ e Z che contenevano script VBS dannosi. Infine, una campagna di Remcos, sempre sul tema “Ordine”, è stata distribuita utilizzando email con allegati TAR.

Fonte: CERT-AGID

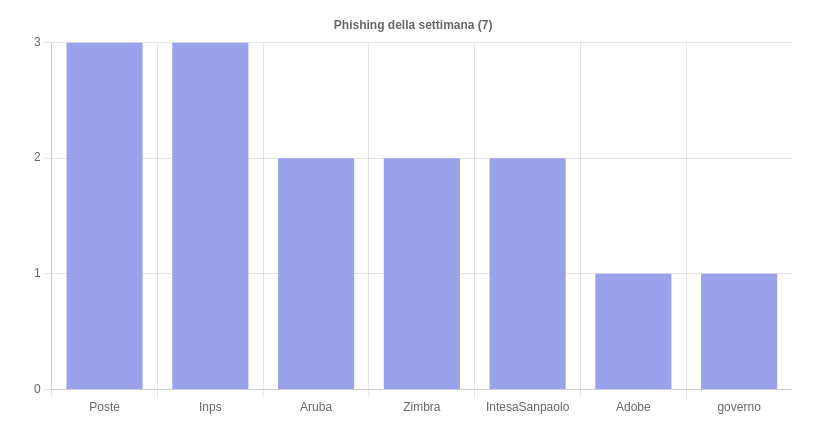

Phishing della settimana

Sette brand sono stati coinvolti questa settimana in varie campagne di phishing e smishing. Tra gli eventi di maggiore rilievo, spicca la campagna di phishing multibanking che ha sfruttato il nome e i loghi della Presidenza del Consiglio dei Ministri.

Sono poi state osservate diverse campagne di smishing riguardanti l’INPS, mirate a ottenere documenti d’identità col pretesto dell’erogazione di bonus.

Fonte: CERT-AGID

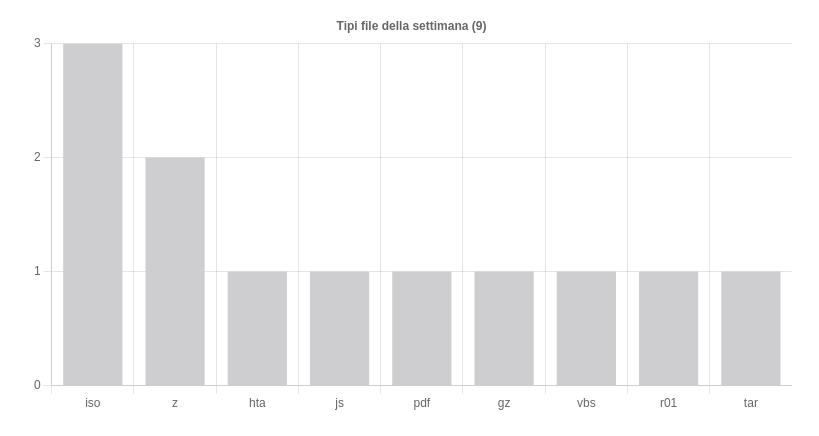

Formati e canali di diffusione

Nell’ultima settimana sono stati usati 9 diversi tipi di file per veicolare gli attacchi. I file ISO sono stati usati 3 volte, seguiti dai file Z (2 volta). Con un utilizzo ciascuno troviamo i file HTA, JS, PDF, GZ, VBS, R01 e TAR.

Quanto ai canali di diffusione, le email sono state utilizzate 19 volte, mentre gli SMS 4 volte.

Fonte: CERT-AGID

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

Ghost Tap: scoperte frodi tap-to-pay...

Ghost Tap: scoperte frodi tap-to-pay...Gen 09, 2026 0

Altro in questa categoria

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...