Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

Ransomware: cinque modi con cui si può diffondere in azienda

Set 12, 2023 Marina Londei Approfondimenti, Attacchi, Hacking, In evidenza, RSS 0

I ransomware continuano a colpire le aziende e a essere uno dei rischi principali per la sicurezza. Generalmente gli attaccanti sfruttano le email di phishing per distribuire il malware, ma esistono anche altre tecniche, alcune piuttosto inusuali, di cui molte imprese non sono a conoscenza.

Cynet, agenzia isrealiana di cybersicurezza, ha elencato cinque modalità alternative al phishing con le quali gli attaccanti riescono a innescare un attacco e compromettere l’intera rete aziendale.

Pixabay

Dopo il phishing, un metodo molto comune per colpire l’infrastruttura target è ottenere le credenziali degli account VPN dei dipendenti, tramite infostealer o acquistandole da altri cybercriminali. Dopo essere entrati in possesso delle credenziali di uno o più utenti, gli attaccanti hanno facile accesso alla rete aziendale e possono procedere col ransomware.

Un’altra modalità piuttosto diffusa consiste nello sfruttare le vulnerabilità di firewall o altri endpoint esposti in rete. Se un attaccante riesce a ottenere l’accesso al dispositivo è in grado di accedere a dati di configurazione sensibili e ha piena visibilità sulla rete, così da muoversi lateralmente per infettare altri dispositivi.

A questi metodi si aggiunge l’uso delle chiavette USB infette: un dipendente che inserisce una chiavetta nel suo dispositivo espone l’intera organizzazione al rischio di ransomware. Le restrizioni sull’uso di chiavette USB sui dispositivi aziendali hanno ridotto l’incidenza della tecnica, ma non tutte le realtà si sono ancora adeguate a questa indicazione di sicurezza.

Un modo piuttosto inusuale con cui gli attaccanti possono introdurre il ransomware in azienda è tramite lo sfruttamento dei distributori automatici: oggi la maggior parte di questi macchinari viene connessa alla rete per semplificare il monitoraggio, ma se la rete non è protetta i cybercriminali riescono ad accedere al distributore e installare il ransomware.

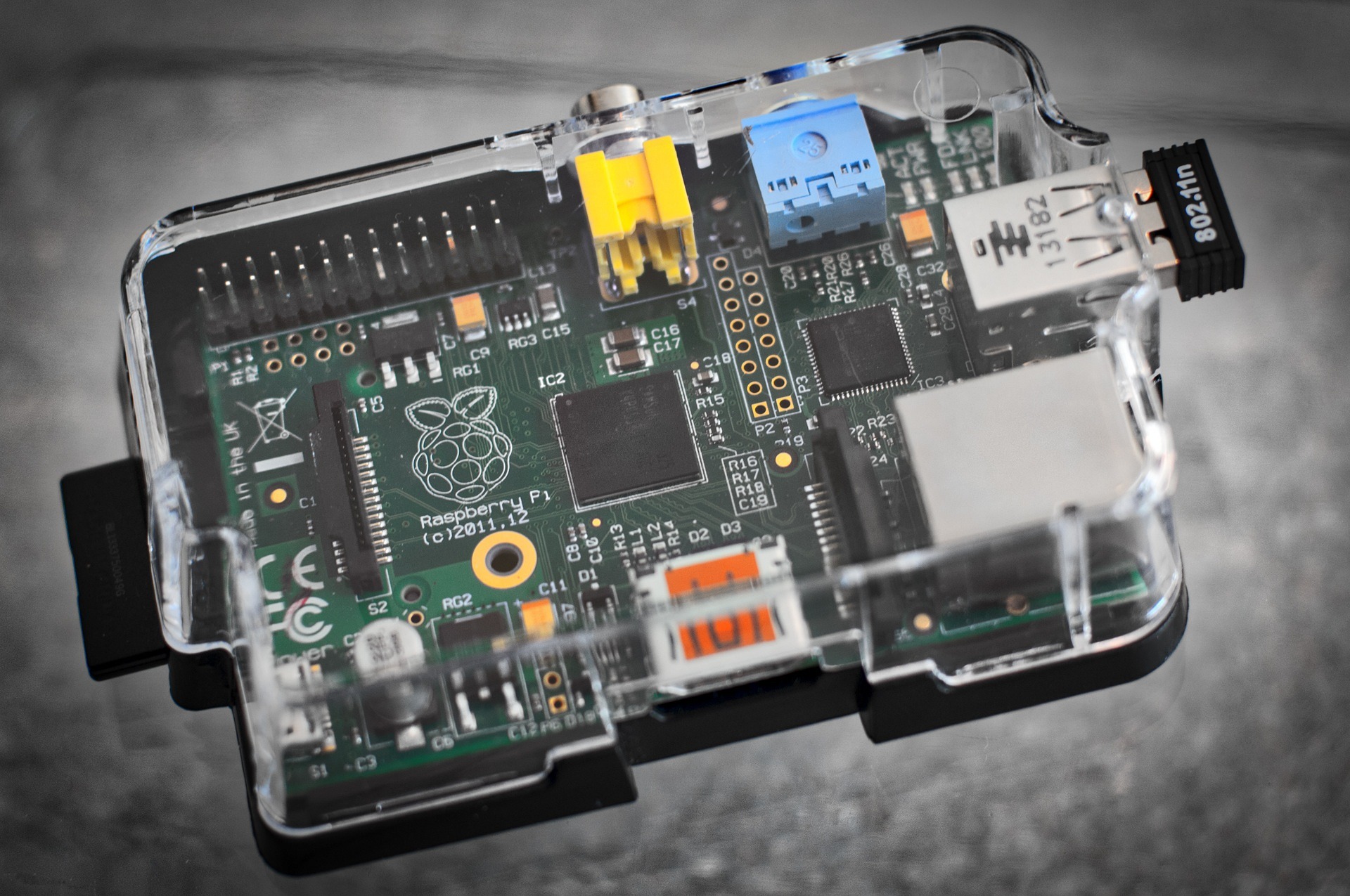

L’ultima modalità riportata da Cynet utilizza i Raspberry Pi: i cybercriminali possono sfruttare il dispositivo per diffondere il ransomware nella rete aziendale, collegandosi a un endpoint senza dare troppo nell’occhio.

Pixabay

“Le minacce informatiche mutano di giorno in giorno e le aziende specializzate in cybersecurity devono continuamente studiare i cambiamenti tecnologici degli attacchi informatici per riuscire a sviluppare soluzioni di difesa efficaci” ha commentato Marco Lucchina, Channel Manager Italia, Spagna e Portogallo di Cynet.

“Per difendere la propria azienda è quindi necessario adottare sonde che raccolgono tutte le telemetrie, utilizzare l’intelligenza artificiale per analizzarle e impiegare analisti che possano interpretare i risultati e adottare migliorie continue. Infine, ma non di minore importanza, serve dotarsi di soluzioni di cybersecurity che sfruttano le ultime tecnologie anti-ransomware e l’analisi comportamentale, aggiornare continuamente i sistemi e avvalersi di un partner o di un professionista del settore per una consulenza strategica”.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

Gli LLM malevoli aiutano i piccoli...

Gli LLM malevoli aiutano i piccoli...Nov 27, 2025 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...