Aggiornamenti recenti Febbraio 5th, 2026 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

I pirati adesso vanno a caccia dei file ENV

Nov 23, 2020 Marco Schiaffino Attacchi, In evidenza, Intrusione, News, RSS, Scenario 0

Gli esperti hanno individuato botnet dedicate che eseguono una scansione continua per rilevare i file. Obiettivo: rubare le impostazioni dei server.

Si apre un nuovo fronte nella partita sulla cyber security, che questa volta coinvolge piattaforme come Docker, Node.js, Symfony, e Django. I cyber criminali, infatti, sembrano averle prese di mira attraverso un’attività continua di scansione online.

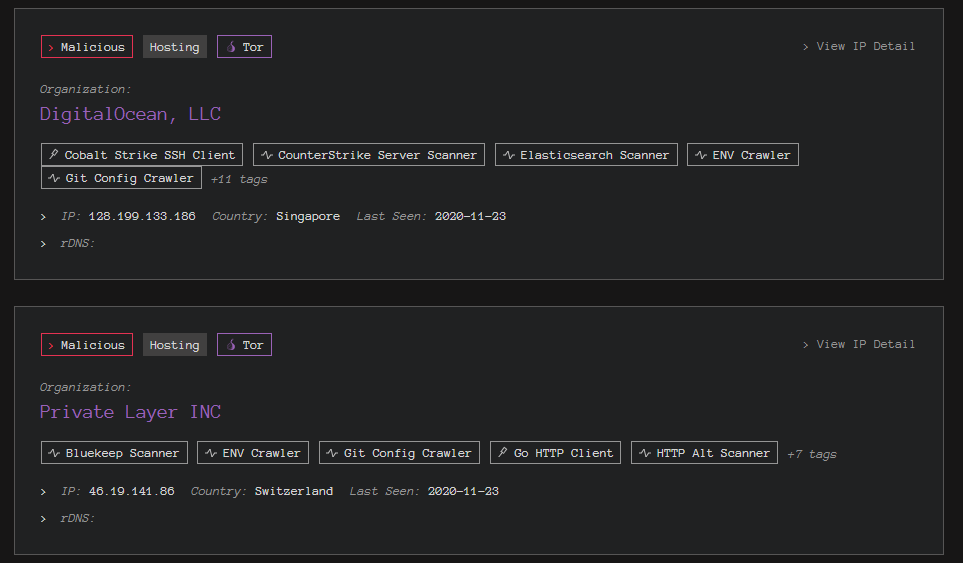

A lanciare l’allarme sono numerose società di sicurezza, tra cui Bad Packets e Greynoise. Entrambe, infatti, hanno individuato attività di scansione che punta specificatamente a individuare la presenza di file ENV accessibili online.

Si tratta di particolari file che vengono utilizzati dagli sviluppatori per memorizzare informazioni “sensibili” come token di accesso alle API, credenziali dei database e simili. File che, normalmente, dovrebbero essere conservati in cartelle protette ma che spesso (troppo spesso) rimangono esposti. Questo tipo di attività, in realtà, va avanti da tempo.

Negli ultimi mesi, però, ha subito un’accelerazione. Negli ultimi tre anni sarebbero stati individuati più di 2.800 indirizzi IP unici utilizzati per questo tipo di scansione.

Secondo gli esperti, l’obiettivo dei pirati informatici è quello di individuare i file ENV accessibili, scaricarli ed estrarre le informazioni che contengono per utilizzarle poi in vari tipi di attacchi.

L’accesso ai servizi cloud tramite API, per esempio, permetterebbe loro di abusare del software in questione, ma anche le altre informazioni (in molti casi credenziali di accesso) consentirebbero loro di infiltrare le reti aziendali con estrema facilità.

L’appello, rivolto agli sviluppatori e agli amministratori IT, è naturalmente quello di avviare procedure e policy per la verifica del livello di sicurezza nella gestione di questi file, che ormai rappresentano un obiettivo privilegiato per i cyber criminali.

Articoli correlati

-

Nuova ondata di attacchi GoBruteforcer,...

Nuova ondata di attacchi GoBruteforcer,...Gen 08, 2026 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

Torna l’incubo BADBOX 2.0:...

Torna l’incubo BADBOX 2.0:...Giu 06, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

Altro in questa categoria

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per...