Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

I pirati di TeamTNT all’assalto dei container su cloud

Set 10, 2020 Marco Schiaffino Attacchi, In evidenza, Intrusione, News, RSS 0

I cyber criminali stanno utilizzando uno strumento di monitoraggio per portare attacchi alle istanze cloud su Docker e Kubernetes.

Se chi si occupa di cloud può essere felice del fatto che sia protagonista assoluto per quanto riguarda l’evoluzione dei sistemi IT delle aziende, la sua centralità nel mondo della cyber security viene probabilmente vissuto con un minore entusiasmo.

Negli ultimi mesi, infatti, le cronache hanno riportato tanti (troppi) casi in cui i pirati informatici hanno preso di mira i sistemi virtualizzati su cloud e, in particolare, i sistemi basati su container che “girano” su piattaforme come Docker e Kubernetes.

Come dimostra l’ultimo caso, infatti, l’ecosistema cloud è ancora ben lontano dall’avere un livello di sicurezza adeguato.

Protagonisti della vicenda sono i pirati informatici del TeamTNT, un gruppo ben conosciuto dagli esperti di sicurezza proprio per essere specializzato nel prendere di mira i servizi cloud.

Come spiegano i ricercatori di Intezer in un report pubblicato su Internet, la nuova campagna di attacchi del gruppo TeamTNT ha però caratteristiche diverse dalle altre a cui abbiamo assistito.

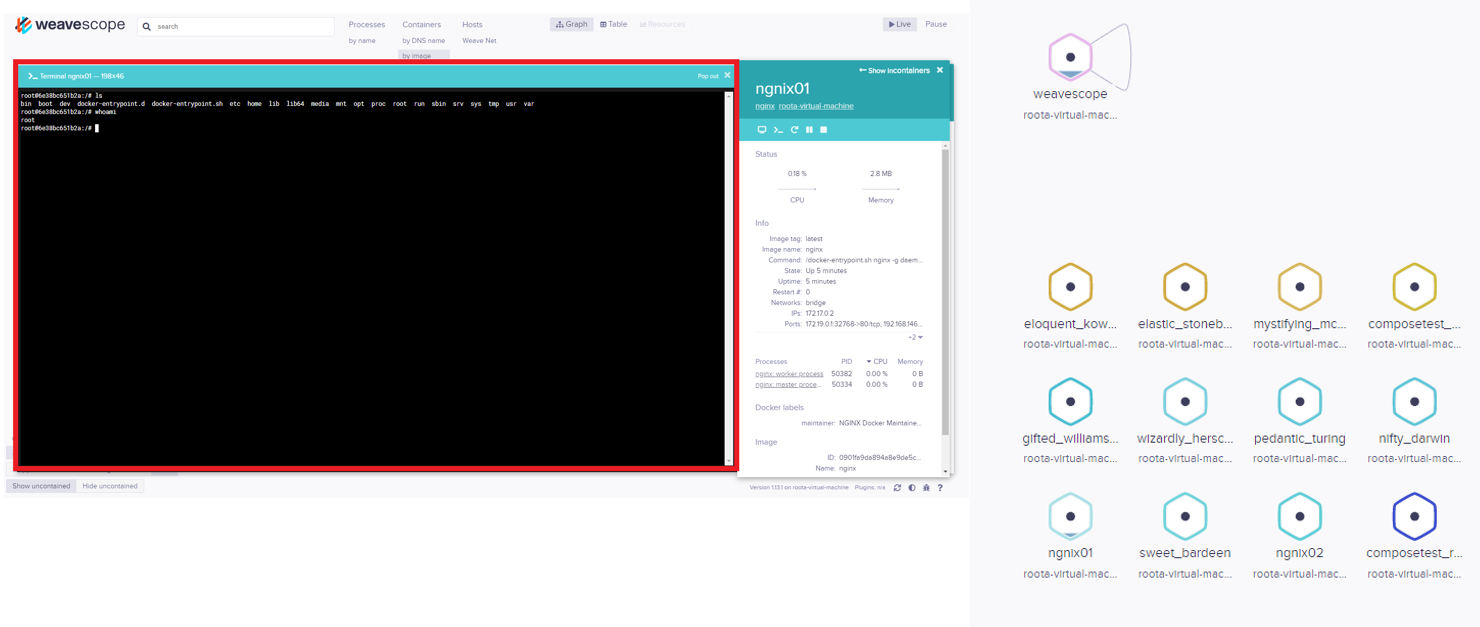

I pirati, infatti, non usano malware o iniezioni di codice malevolo, ma uno strumento che normalmente viene utilizzato dagli amministratori IT. Si tratta di Weave Scope, un software open source pensato per avere visibilità delle applicazioni e delle infrastrutture cloud.

I cyber criminali prendono di mira i server con configurazioni “deboli” e utilizzano Weave Scope per mappare le funzionalità disponibili e inviare comandi, utilizzando di fatto il software come se fosse una backdoor, consentendo al TeamTNT di prendere il completo controllo delle infrastrutture.

Trattandosi però di un software utilizzato normalmente per gestire i servizi su cloud, l’individuazione di attività sospette diventa molto difficoltosa e, secondo i ricercatori, la strategia migliore per mitigare il rischio di questo tipo di attacco è quello di adottare una strategia “zero trust” che consenta di tenere alla larga eventuali tentativi di intrusione.

Articoli correlati

-

Le aziende italiane prevedono un...

Le aziende italiane prevedono un...Giu 09, 2025 0

-

L’IA generativa rivoluziona il...

L’IA generativa rivoluziona il...Gen 15, 2025 0

-

Trovate credenziali cloud hardcoded e...

Trovate credenziali cloud hardcoded e...Ott 24, 2024 0

-

Netskope: connettività cloud sicura e...

Netskope: connettività cloud sicura e...Ott 20, 2024 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...