Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Attacchi mirati col trojan Remexi alle sedi diplomatiche in Iran

Gen 31, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware è stato utilizzato per compromettere i computer in ambasciate e consolati stranieri sul territorio iraniano. Gli esperti: è il gruppo Chafer.

Gli esperti lo avevano previsto e la cronaca lo conferma: per il 2019 non dobbiamo aspettarci nessun rallentamento dell’attività dei gruppi APT (Advanced Persistent Threat), quelli cioè dedicati al cyber-spionaggio.

Una conferma arriva (anche) oggi da Kaspersky, che sul suo blog pubblica un report riguardante una serie di attacchi che hanno preso di mira numerose sedi diplomatiche sul territorio dell’Iran.

Lo strumento utilizzato è una variante di un trojan con caratteristiche decisamente evolute. Si chiama Remexi e la sua prima comparsa risale a tre anni fa. La nuova variante, spiegano i ricercatori, sarebbe stata realizzata nel marzo del 2018 e ha una struttura modulare.

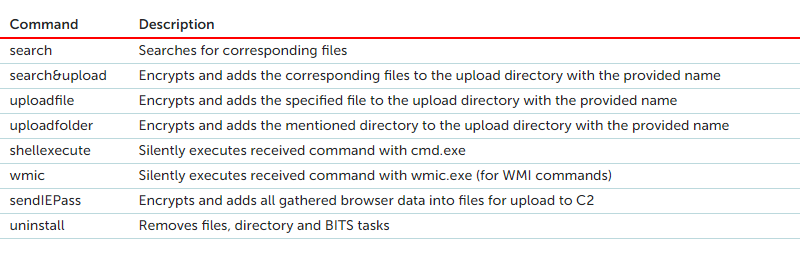

Le sue funzioni principali prevedono la registrazione di tutto ciò che viene digitato sulla tastiera, la cattura di screenshot, il furto di credenziali e la possibilità di avviare l’esecuzione di comandi sul computer infetto. Una caratteristica, quest’ultima, che consente ai pirati informatici di ampliare ulteriormente il loro campo d’azione installando ulteriori malware o moduli di Remexi.

A confermare la natura del malware, c’è il fatto che i comandi a disposizione dei pirati sembrano fatti apposta per individuare documenti e dati conservati sul computer.

Le informazioni rubate vengono crittografate con XOR utilizzando una chiave di 25 caratteri (del tipo “waEHleblxiQjoxFJQaIMLdHKz”) e le comunicazioni verso l’esterno sono gestite su protocollo HTTP sfruttando il Microsoft Background Intelligent Transfer Service (BITS).

L’autore degli attacchi, secondo quanto ricostruito dai ricercatori, sarebbe il gruppo Chafer. Un soggetto già individuato in passato e che avrebbe legami con il governo iraniano.

A giustificare l’attribuzione ci sono numerosi indizi, tra cui la presenza della parola “salamati” all’interno di una delle chiavi crittografiche, che secondo i ricercatori potrebbe essere la trascrizione in caratteri occidentali della parola che in lingua farsi significa “salute”.

Tra gli indizi individuati dagli analisti, inoltre, c’è una porzione di dati che fa riferimento a un utente Windows chiamato Mohamadreza New.

Un nome, quello di Mohammad Reza, che compare nell’elenco dell’FBI e corrisponderebbe a un cybercriminale iraniano ricercato dal bureau. I ricercatori, però, specificano che si tratta di un nome piuttosto comune e che, in ogni caso potrebbe trattarsi di una “flase flag”, cioè un tentativo di depistare le indagini per individuare l’autore.

A prescindere dalla (doverosa) cautela nell’attirbuzione, tutta la vicenda conferma ancora una volta che il livello di attenzione per lo “spionaggio di stato” deve rimanere alto.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...