Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Dopo due anni dalla sua comparsa Loki è ancora una minaccia

Set 13, 2018 Marco Schiaffino In evidenza, Malware, News, RSS 0

Il trojan è in circolazione dal 2015 ma i pirati non accennano a fermarsi. CyberArk: “Attenti alle nuove varianti in circolazione”.

Spesso gli allarmi riguardanti la diffusione di un malware riempiono caselle di posta elettronica e le pagine dei siti specializzati al momento della loro comparsa, salvo poi perderne le tracce qualche giorno dopo, quando l’effetto “novità” si esaurisce.

Questo, però, non significa che trojan, ransomware e worm non rappresentino più un pericolo per semplici utenti e aziende.

A ricordarlo è CyberArk, che in un report molto dettagliato pubblicato su Internet analizza la “carriera” di Loki, un trojan comparso nel 2015 e che a distanza di due anni non si è ancora deciso a lasciare le scene.

Anzi: come spiegano i ricercatori, il trojan si è evoluto e oggi viene utilizzato in nuove campagne di distribuzione che prendono di mira principalmente le aziende.

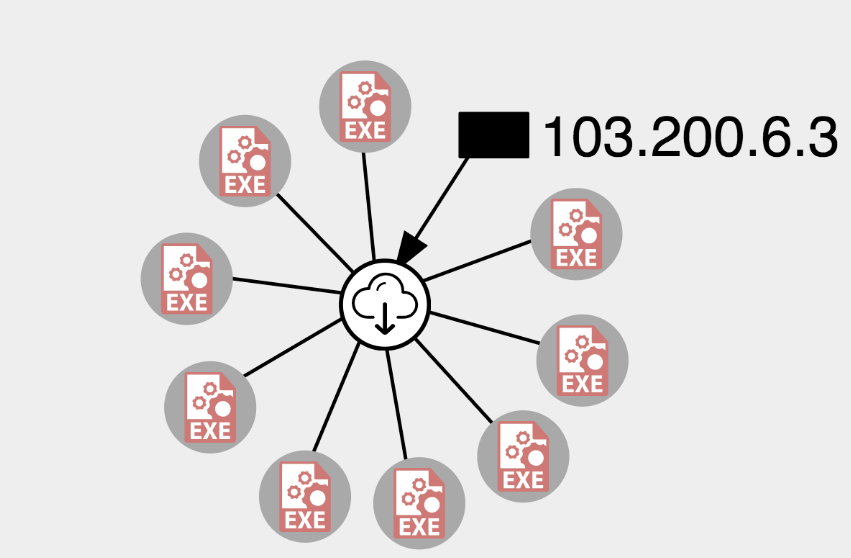

Uno dei server Command and Control individuati dai ricercatori gestiva ben 9 varianti di Loki.

Tuttavia, Loki rimane un malware di “fascia media”, che viene venduto sul mercato nero (compresi i server C&C per controllarlo) per poche decine di dollari. Una caratteristica che dovrebbe far suonare un campanello di allarme in chi si occupa di sicurezza.

Se un trojan di taglio piuttosto “popolare” mantiene la sua efficacia per più di due anni, quali rischi corriamo di fronte a minacce più sofisticate?

Loki, nella sua prima incarnazione, era progettato per rubare le credenziali di accesso (username e password) a determinati servizi e trasmetterli al server Command and Control dove i pirati informatici memorizzavano le informazioni per poi utilizzarle in operazioni di hacking o rivenderle sul mercato nero.

Il modulo dedicato al furto di credenziali è programmato per colpire circa 80 software, tra cui tutti i browser più diffusi, i programmi di file sharing, i client di posta elettronica e i software per il controllo remoto.

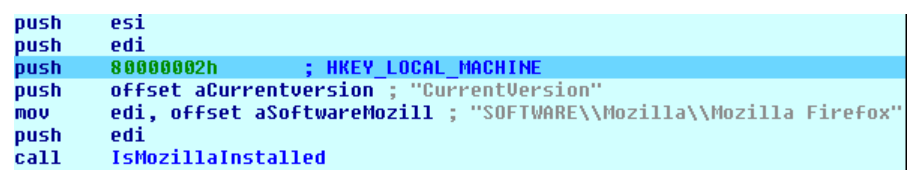

Uno dei bersagli di Loki è Firefox. Per sottrarre le credenziali, come prima cosa il malware identifica la versione del browser. L’algoritmo crittografico usato per proteggere le credenziali varia infatti a seconda della release del browser.

Nell’ottica di un pirata informatico stiamo parlando in buona sostanza di tutto ciò che può permettere di monetizzare l’attacco a breve termine (come nel caso di username e password che possono essere venduti) o di informazioni che consentono di portare ulteriori attacchi alla macchina infetta.

Con il tempo, però, gli autori del trojan hanno ampliato le sue funzionalità, inserendo anche una funzione di key logging che gli consente di registrare tutto ciò che viene digitato sul computer infetto.

Un salto di qualità che non solo gli permette di sottrarre le credenziali di accesso di qualsiasi tipo di servizio, ma di ottenere anche informazioni sensibili di altro tipo, che possono anche essere scremate facilmente attraverso l’uso di sistemi di intelligenza artificiale basati su parole chiave di loro interesse.

Nonostante ciò, le soluzioni tecniche adottate dagli autori del trojan risultano tutt’altro che evolute. Per nascondere la sua presenza, per esempio, il malware utilizza un trucchetto piuttosto banale, inserendo il suo eseguibile e i file collegati in una cartella di Windows e attribuendogli la classificazione di “file di sistema”.

Dal momento che Windows ha come impostazione predefinita quella di nascondere i file di sistema, questo stratagemma impedisce agli utenti meno smaliziati di individuare i file del trojan.

L’indagine di CyberArk mette in luce anche un altro aspetto, su cui i ricercatori di sicurezza battono da tempo per sensibilizzare le aziende riguardo le nuove modalità con cui agiscono i cyber-criminali.

Nel corso della loro indagine, infatti, gli autori della ricerca hanno individuato e analizzato un server C&C collegato a Loki, scoprendo che lo stesso server veniva utilizzato anche per gestire una botnet IoT (Izuku) che prende di mira i router di D-Link, Huawei e Realtek.

Insomma: l’ennesima dimostrazione di come il mondo del cyber-crimine sia definitivamente approdato a una dimensione “imprenditoriale” in cui i soggetti si muovono attraverso collaborazioni e l’utilizzo delle logiche di “malware as a service” con sempre maggiore disinvoltura.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...