Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Col trojan Rakhni i pirati devono solo scegliere: ransomware o miner?

Lug 09, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, Ransomware, RSS, Trojan 0

Il malware decide in automatico se crittografare i file della vittima o installare un miner. Male che vada, sua il PC per diffondersi su altri computer…

Sappiamo benissimo che i pirati informatici agiscono solo sulla spinta del desiderio di guadagnare denaro. Negli ultimi mesi, infatti, abbiamo assistito a un cambio di strategia generalizzato: al posto di diffondere ransomware (che hanno garantito incassi record nel 2017) stanno sempre più spesso usando malware che installano sui PC infetti dei classici miner, software che usano la potenza di calcolo del computer per generare cripto-valute.

Gli autori della nuova variante di Rakhni, però, sono andati oltre e hanno a messo a punto uno schema che gli permette di ottimizzare i guadagni scegliendo caso per caso quale strategia adottare. Rakhni è un malware comparso per la prima volta nel 2013, che ora è stato “riveduto e corretto” per una nuova campagna di attacchi.

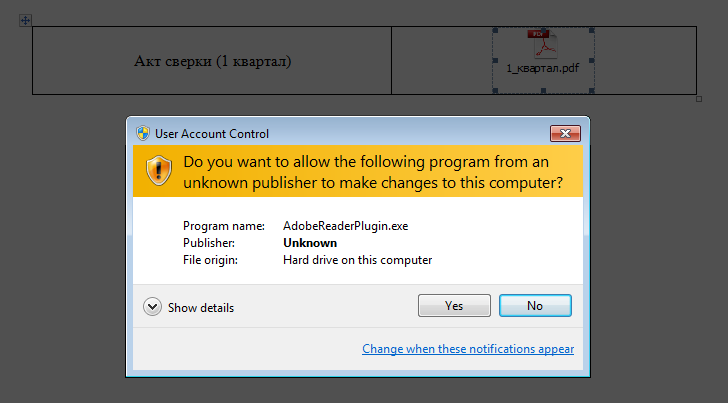

Come spiegano i ricercatori di Kaspersky in un dettagliato report, il trojan viene diffuso via email sotto forma di un falso PDF che contiene in realtà un file eseguibile. Una volta aperto, il file avvia una procedura d’installazione “camuffata” in modo da sembrare quella di un plugin di Adobe. Se la vittima acconsente all’esecuzione, compare un falso messaggio di errore (che giustifica la mancata apertura del PDF) mentre il trojan ha campo libero.

La tecnica di attacco non è particolarmente originale, ma a quanto pare è comunque efficace.

Ed è qui che le cose si fanno molto interessanti. Il malware, infatti, contiene diversi moduli e sceglie quale avviare a seconda delle caratteristiche del computer.

La sua prima opzione è quella di agire come ransomware avviando la crittografia dei file presenti sul disco fisso. Gli autori del trojan, però, hanno deciso di colpire solo le eventuali vittime che utilizzano già Bitcoin. Il malware, infatti, esegue come prima azione un controllo per verificare se esista la cartella predefinita per la memorizzazione dei dati relativi al wallet Bitcoin (%AppData%\Bitcoin) e avvia la crittazione dei dati solo se il controllo da esito positivo.

Difficile capire il perché di questa scelta, ma è logico supporre che i cyber-criminali preferiscano colpire solo chi ha già una certa familiarità con le cripto-valute e possa quindi pagare rapidamente il riscatto richiesto. La richiesta di pagamento viene copiata in ogni cartella crittografata ed è contenuta in un file chiamato MESSAGE.txt.

Nonostante gli avvertimenti contenuti nel messaggio dei pirati, che sconsigliano di usare strumenti di terze parti per cercare di recuperare i dati presi in ostaggio, i ricercatori fanno notare che i file possono essere decodificati utilizzando il tool gratuito messo a punto nell’ambito del progetto No More Ransom.

Se invece il disco fisso non contiene una cartella dedicata ai Bitcoin, Rakhni esegue un ulteriore controllo sulle caratteristiche del PC colpito, verificando in particolare il numero di processori logici disponibili. Se ce ne sono almeno due, il trojan installa un miner che sfrutta la potenza del PC per generare Monero e Dashcoin.

Se invece il computer non è appetibile per questo tipo di attività, Rakhni si “limita” ad avviare un terzo modulo che gli permette di diffondersi alle altre macchine collegate nella rete locale attraverso un vettore di attacco simile a quello di un worm.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...