Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

HeroRAT usa il protocollo di Telegram per controllare i dispositivi Android

Giu 29, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 0

Il malware viene distribuito tramite social network e market paralleli. E su Internet è addirittura disponibile il codice sorgente.

Per il momento la maggior parte degli attacchi sono stati registrati in Iran, ma la diffusione di HeroRAT potrebbe essere destinata ad aumentare esponenzialmente nel giro di poco tempo.

Come spiegano i ricercatori di ESET in un rapporto pubblicato su Internet, il trojan per dispositivi Android sembra essere una variante di malware precedenti (IRRAT e TeleRAT) e viene distribuito (anche a livello di codice sorgente) tra i pirati informatici attraverso canali Telegram dedicati.

Risultato: i ricercatori stanno individuando la comparsa di centinaia di varianti del trojan, che numerosi cyber-criminali diffondono attraverso diversi vettori di infezione.

I canali underground per la diffusione del codice sorgente non è però l’unico legame tra HeroRAT e Telegram. Secondo gli analisti, infatti, il trojan utilizza il protocollo del popolare programma di chat anche per gestire le comunicazioni tra i dispositivi infetti e i server Command and Control gestiti dai pirati informatici.

HeroRAT viene normalmente distribuito all’interno di un’applicazione pubblicata su market paralleli (per una volta non è finito su Google Play) e attraverso link diffusi sui social media.

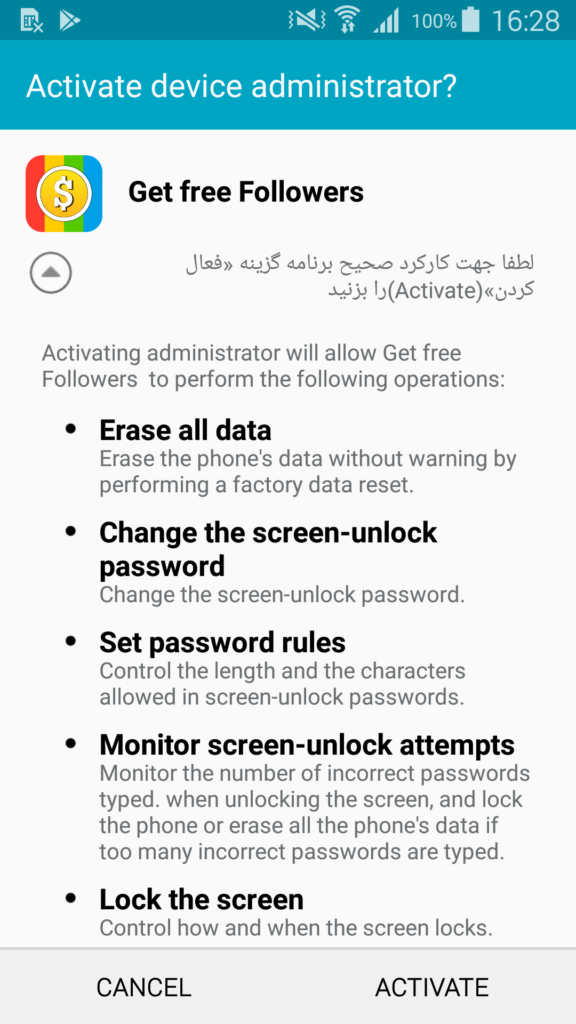

Al momento dell’installazione l’app chiede i permessi di amministratore per garantirsi la massima libertà d’azione e avere accesso ai dati che consentono in seguito ai suoi autori di accedere a informazioni sensibili sul dispositivo.

succo della richiesta è “vuoi che questa app faccia qualsiasi cosa sul tuo telefono?”. Come dire di no…

Immediatamente dopo, però, la procedura d’installazione visualizza un messaggio (falso) in cui si legge che l’app non verrà installata per una supposta incompatibilità con la versione di Android presente sullo smartphone.

In realtà HeroRAT funziona tranquillamente con tutte le versioni di Android e, anche se l’icona dell’app installata scompare dal desktop, il trojan rimane attivo ed è in grado di agire nell’ombra consentendo ai pirati di fare più o meno ciò che vogliono.

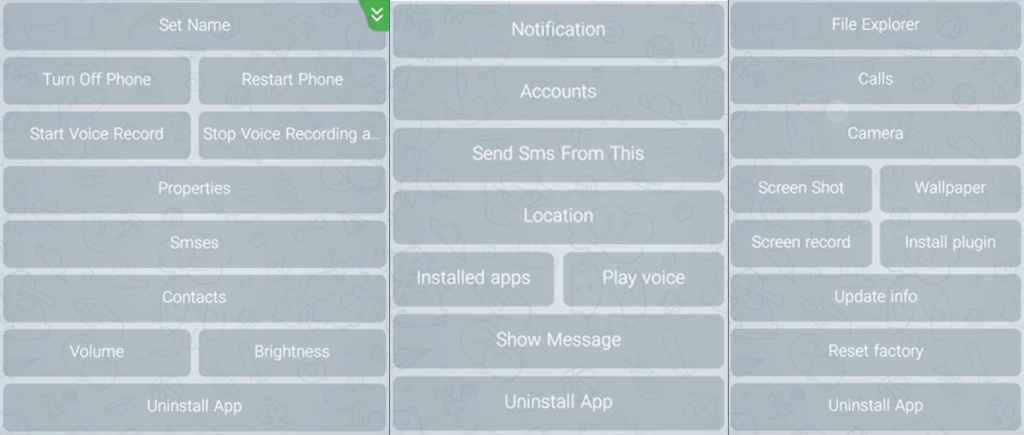

Le funzionalità del malware variano a seconda della versione. Come ricostruito da ESET, ne esistono tre: la bronze (acquistabile per 25 dollari) la silver (50) e la gold (al costo di 100 dollari). Il codice sorgente, invece, può essere acquistato per 650 dollari.

Ecco le funzionalità a disposizione di chi controlla il trojan a seconda della versione acquistata dall’autore di HeroRAT.

Come si legge, è possibile sottrarre messaggi di testo, visualizzare le app installate, inviare SMS, registrare audio e video, catturare screenshot e anche installare plugin con nuove funzioni. Insomma: HeroRAT è un classico trojan i cui limiti sono dettati solo dalla fantasia di chi ne controlla l’attività.

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...