Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Sembra il sito Adobe, ma non lo è. Lo strano caso del gruppo Turla

Gen 09, 2018 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS 1

I pirati infettano i computer proponendo un aggiornamento di Flash Player che sembra provenire dal sito ufficiale di Adobe. Ma come fanno?

Sono conosciuti per prendere di mira sistematicamente ambasciate e altre organizzazioni nell’Europa dell’est e, secondo gli esperti di sicurezza, avrebbero legami con un qualche governo (si punta il dito come al solito verso la Russia) attivo nell’area.

Stiamo parlando del gruppo Turla, che in passato ha fatto parlare di sé per l’uso di tecniche alquanto originali come l’uso dei commenti di Instagram per inviare comandi in remoto ai loro trojan.

Il loro modus operandi, però, contiene anche altri misteri. Come spiegano i ricercatori di ESET in un dettagliato report pubblicato su Internet, i loro attacchi per diffondere la backdoor Mosquito sfrutta una tecnica che gli esperti di sicurezza non sono ancora riusciti a comprendere.

I cyber-spioni, infatti, hanno usato spesso per diffondere il loro trojan un aggiornamento di Adobe Flash Player, all’interno del quale è nascosto il malware.

Non si tratta di una tecnica nuova, tanto che qualsiasi utente ha imparato a essere sufficientemente sospettoso quando gli viene proposto un aggiornamento di Flash Player, controllando per lo meno che il collegamento proposto corrisponda davvero al sito ufficiale di Adobe.

I raffinati cyber-criminali, però, sembrano aver trovato un modo per aggirare questo controllo. Stando ai dati telemetrici raccolti da ESET, sarebbero riusciti a fare in modo che l’aggiornamento infetto sembri davvero provenire dal sito originale e, addirittura, da un indirizzo IP di Adobe.

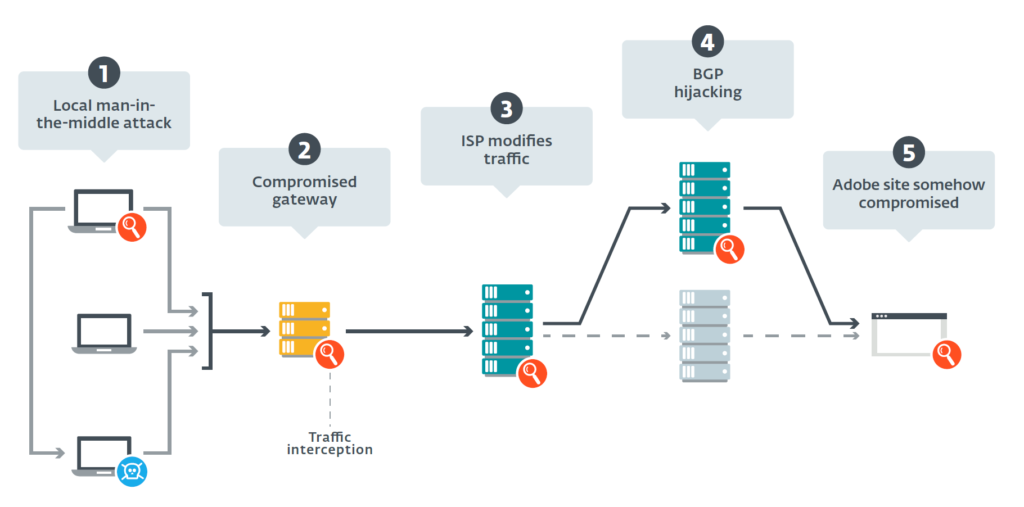

Com’è possibile? Esclusa l’idea che siano riusciti a fare breccia nei sistemi di Adobe (tra l’altro gli stessi ricercatori sottolineano che tutti i download sono avvenuti tramite protocollo HTTP e non HTTPS) per il momento gli analisti ESET hanno potuto solo formulare delle ipotesi su cui lavorare per esclusione.

Una delle ipotesi è che sfruttino una macchina già compromessa all’interno della rete locale per portare un attacco di tipo Man in the Middle (MitM) per dirottare il traffico del PC che intendono compromettere. Viene da chiedersi, però, se in una situazione del genere, considerato che avrebbero già accesso alla LAN, non sarebbe più pratico sfruttare altre tecniche di movimento laterale.

Una delle ipotesi è che sfruttino una macchina già compromessa all’interno della rete locale per portare un attacco di tipo Man in the Middle (MitM) per dirottare il traffico del PC che intendono compromettere. Viene da chiedersi, però, se in una situazione del genere, considerato che avrebbero già accesso alla LAN, non sarebbe più pratico sfruttare altre tecniche di movimento laterale.

Un risultato simile potrebbe essere ottenuto anche attraverso la compromissione del gateway, ma anche qui il ragionamento è lo stesso: da un punto di forza simile, si potrebbero portare attacchi decisamente più “diretti” ed efficaci. Perché ricorrere a un aggiornamento di Flash Player?

Più suggestiva l’idea che l’attacco sia portato direttamente attraverso gli Internet Service Provider, sia attraverso un’azione di hacking, sia attraverso la loro partecipazione attiva magari grazie a un complice infiltrato. La casistica raccolta di ESET, però, riguarda casi in paesi diversi e in cui le vittime si appoggiavano a quattro ISP diversi. Un po’ troppi…

Il trucchetto potrebbe anche essere messo in atto attraverso un dirottamento del traffico a livello del Border Gateway Protocol (BGP) come avvenuto in passato in altri casi. Questo tipo di dirottamenti ad alto livello, però, vengono di solito individuati piuttosto rapidamente, dal momento che hanno ripercussioni su tutta la rete e difficilmente passano inosservati.

Insomma: l’intera vicenda sembra essere degna di un giallo in cui il classico “delitto nella stanza chiusa” è stato rivisitato in salsa cyber-security. Se qualcuno ha un’idea, si faccia avanti.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

React2Shell: più di 160.000 indirizzi...

React2Shell: più di 160.000 indirizzi...Dic 09, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...

One thought on “Sembra il sito Adobe, ma non lo è. Lo strano caso del gruppo Turla”