Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Esperti di sicurezza e forze di polizia abbattono la botnet Andromeda

Dic 05, 2017 Marco Schiaffino Malware, News, RSS 0

L’operazione portata a termine con la collaborazione di ESET e Microsoft. La botnet era attiva dal 2011 e ha distribuito 80 famiglie di malware.

Ci sono voluti 6 anni, ma alla fine la botnet Andromeda è caduta sotto i colpi delle forze di polizia in un’operazione congiunta a cui hanno partecipato anche Microsoft ed ESET.

Andromeda (conosciuta anche con il nome di Gamarue) era una delle più grandi reti di cyber-criminali in circolazione e si è diffusa a partire dal settembre del 2011 attraverso una sorta di kit che è circolato diffusamente nei bassifondi di Internet.

Il trojan, che ESET identifica con il nome di Wauchos, è stato diffuso utilizzato da diversi gruppi criminali e come risultato si sono sviluppate numerose reti (nel rapporto di ESET si parla di 464 botnet distinte) che utilizzavano server Command and Control distribuiti su 1.214 domini.

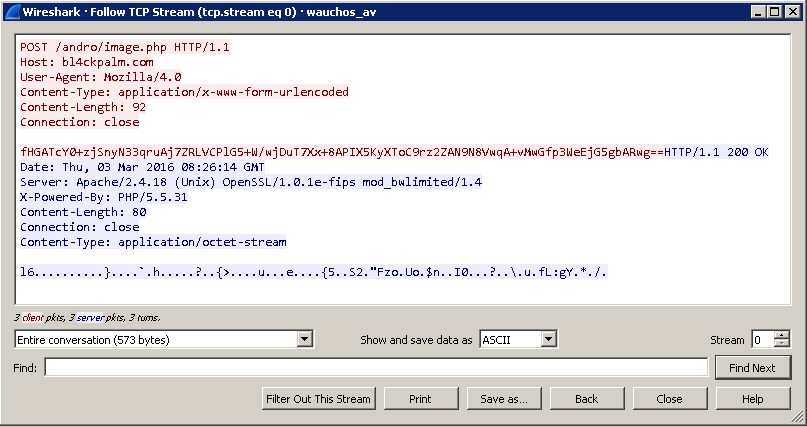

La botnet Andromeda utilizzava un sistema di comunicazione crittografato e ulteriormente offuscato attraverso la codifica in Base 64.

Si tratta di un malware modulare, che pirati sono in grado di modificare a seconda delle loro esigenze. Tra le funzioni aggiuntive più utilizzate dai cyber-criminali sono quelle di rootkit, keylogger e un modulo per la cattura dei dati inseriti all’interno dei form di registrazione e login.

Wauchos è stato usato sia per orchestrare campagne di spam mirate a una sua ulteriore diffusione sia per scaricare e installare altri programmi nocivi sui computer infetti. Nel corso della sua “carriera”, infatti, la botnet Andromeda sarebbe infatti stata utilizzata come vettore di infezione per almeno 80 famiglie diverse di malware.

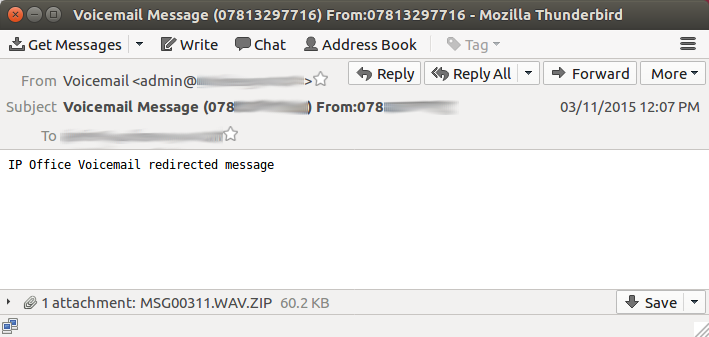

Lo strumento principale usato dai pirati per diffondere il trojan è l’email, ma nel corso della sua pluriennale carriera Wauchos ha anche adottato tecniche alternative.

Nel corso delle tante “mutazioni” che hanno interessato il malware, ha utilizzato anche un modulo che sfruttava le unità di memoria rimovibili come vettore d’infezione.

Ora, però, Andromeda ha smesso di essere un problema. Oltre ad aver identificato e sequestrato i server Command and Control, le forze di polizia hanno arrestato l’autore del trojan. Si tratterebbe di un criminale di origine bielorussa, il che coinciderebbe anche con gli indizi raccolti dai ricercatori negli anni scorsi dall’analisi del trojan.

Wauchos, infatti, era programmato per rimanere inattivo nel caso in cui avesse individuato alcuni elementi sui computer colpiti che riconducessero a Russia, Ucraina, Kazakistan e, appunto, Bielorussia. Un accorgimento, quello di evitare attacchi in determinate nazioni, che i pirati informatici usano spesso per evitare di provocare reazioni nei paesi in cui abitano od operano abitualmente.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Nuova ondata di attacchi GoBruteforcer,...

Nuova ondata di attacchi GoBruteforcer,...Gen 08, 2026 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...