Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

L’attacco GhostWriter passa per la cloud

Nov 07, 2017 Marco Schiaffino News, Vulnerabilità 0

L’errata configurazione dei Bucket S3 di Amazon possono aprire la strada a violazioni e abusi di ogni genere. La colpa? Degli amministratori.

Sempre più sfruttata, sempre più abusata. La tecnologia cloud, che negli ultimi anni ha conquistato un ruolo di primo piano nelle architetture informatiche, sta mostrando in questi mesi il suo “lato oscuro”.

L’ultimo allarme arriva da Sekhar Sarukkai di Skyhigh Networks, che ha condotto una ricerca sui Bucket S3 di Amazon (dispositivi di storage su cloud utilizzati da grandi società – ndr) individuandone un gran numero che sarebbero esposti ad attacchi dalle conseguenze devastanti.

Come spiega il ricercatore, il problema non è legato al livello di sicurezza fornito da Amazon, ma da una certa sciatteria nell’impostazione delle funzioni da parte degli utilizzatori, che sottovalutano il rischio di un accesso esterno ai Bucket.

Fin qui non si tratta di una grande novità: nella cronaca recente gli esempi di server configurati in maniera errata che hanno consentito l’accesso a dati (anche sensibili) si sprecano, partendo dal caso di Warner per arrivare al più recente episodio legato al software usato per le “voting machine” nel referendum consultivo tenuto dalla Regione Lombardia lo scorso 22 ottobre.

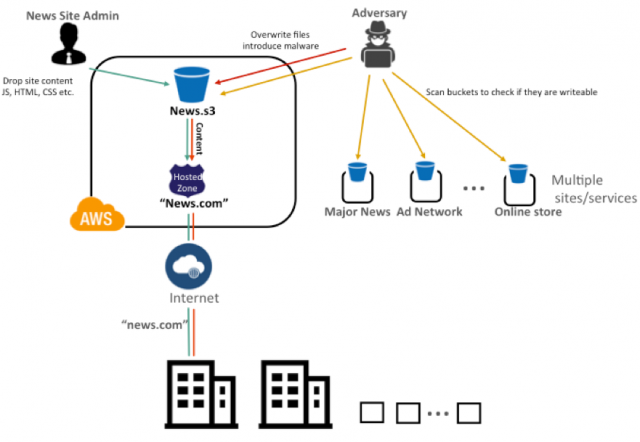

Nel caso specifico, però, Sarukkai ha ipotizzato una tecnica di attacco (battezzata con il nome di GhostWriter) che prende di mira i Bucket che, oltre a essere esposti in lettura all’esterno, lo sono anche in scrittura.

Stando a quanto scrive nel suo report, su un campione di 1.600 Bucket, Sarukkai avrebbe accertato che il 4% consentirebbe la scrittura in remoto da parte di un utente senza autenticazione.

Il caso che porta come esempio è quello dei server utilizzati per la fornitura di contenuti e che sono utilizzati da più società (per esempio i siti di news e le società che gestiscono la pubblicità) attraverso le loro reti.

Gli errori nella configurazione consentirebbero un attacco “Man in the Middle” che permetterebbe, ad esempio, l’intercettazione e il reindirizzamento del traffico, ma non solo.

Modificando il contenuto dei server, un pirata informatico potrebbe teoricamente fare qualsiasi cosa.

La possibilità che qualcuno possa sovrascrivere i dati conservati sul Bucket apre a qualsiasi tipo di scenario, tra cui la sostituzione di un JavaScript legittimo con uno malevolo in grado di diffondere malware o sfruttare i computer dei visitatori per generare cripto-valute.

La soluzione? È tutto sommato semplice: spendere qualche energia in più per definire policy (e impostazioni) che non consentano l’accesso esterno in scrittura ai dati. Purtroppo l’esperienza insegna che l’interiorizzazione di queste buone pratiche non avviene mai in tempi brevi. Nel frattempo, aspettiamoci di sentir parlare di attacchi GhostWriter nel prossimo futuro.

Articoli correlati

-

Le aziende italiane prevedono un...

Le aziende italiane prevedono un...Giu 09, 2025 0

-

I ruoli di default di AWS consentono...

I ruoli di default di AWS consentono...Mag 21, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

L’IA generativa rivoluziona il...

L’IA generativa rivoluziona il...Gen 15, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...