Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

LokiBot: il trojan che si trasforma in un ransomware se lo ostacoli

Ott 24, 2017 Marco Schiaffino Malware, Minacce, News, Ransomware, Trojan 0

Il malware è pensato per colpire i dispositivi Android e rubare i dati delle carte di credito. Se l’utente non gli concede i permessi, blocca il telefono e chiede un riscatto.

In ogni impresa, l’importante è avere pronto un “piano B” nel caso in cui quello principale dovesse fallire. Gli autori di LokiBot sembrano aver preso questa regola molto sul serio e hanno creato il primo trojan che si trasforma in ransomware.

Come spiegano i ricercatori di SfyLabs, il codice principale di LokiBot è quello di un classico trojan bancario. Viene distribuito Il suo compito è quello di visualizzare una falsa schermata sovrapposta a quella di applicazioni legittime per registrare i dati di carte di credito e le credenziali dei servizi bancari.

Non solo: il trojan è anche in grado di accedere alla lista dei contatti, leggere e inviare SMS, oltre ad aprire il browser caricando una pagina Web predefinita.

Per poter agire liberamente, però, LokiBot ha bisogno dei permessi di amministratore, che richiede al momento dell’installazione. C’è sempre il rischio, quindi, che il pollo di turno non sia poi così pollo e si insospettisca di fronte alla richiesta, negandola.

Visto che LokiBot è distribuito sul Dark Web con la formula del “malware as a service” (costo per una licenza 2.000 dollari) l’idea che l’attacco possa risolversi con un buco nell’acqua lo renderebbe ben poco attraente per gli aspiranti truffatori.

Ecco quindi il colpo di genio: integrare un modulo ransomware che si attiva quando l’utente nega i privilegi di amministratore al malware o cerca di disinstallarlo.

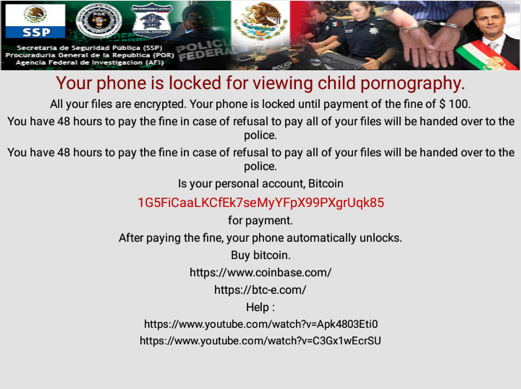

Ci siamo insospettiti e abbiano negato i permessi all’applicazione infetta? LokiBot si trasforma in un ransomware che blocca il dispositivo e chiede un riscatto.

In teoria la funzionalità di ransomware dovrebbe avviare la crittografia dei file presenti sul dispositivo (l’azione si può “forzare” anche a distanza tramite un comando Go Crypt inviato dai server Command and Control) e chiedere un riscatto tra i 70 e i 100 dollari.

In realtà gli autori del malware hanno commesso qualche errore e la crittografia dei file non funziona. LokiBot però, riesce in ogni caso a bloccare il dispositivo visualizzando una schermata che ricorda quella del vecchio “virus della Polizia Postale”, con tanto di accusa nei confronti della vittima di aver visitato siti pedo-pornografici.

Come spiegano i ricercatori, il blocco in ogni caso può essere rimosso abbastanza semplicemente, riavviando il dispositivo in modalità provvisoria e rimuovendo l’app che contiene il malware.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...