Aggiornamenti recenti Gennaio 27th, 2026 5:27 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

- StackWarp: scoperta una nuova vulnerabilità nei processori AMD

La botnet Flusihoc cresce: ondata di attacchi DDoS (e non solo) in Cina

Ott 05, 2017 Marco Schiaffino Attacchi, Malware, News, RSS 0

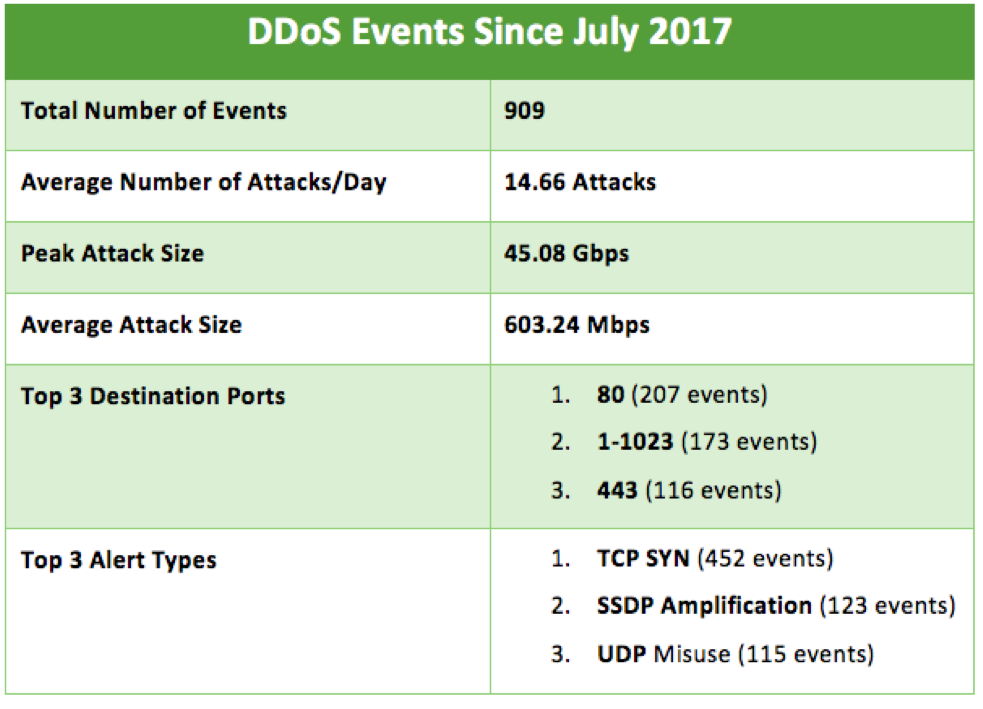

Una media di 14,66 attacchi al giorno diretti per lo più a siti di piccole e medie dimensioni. E i nuovi bersagli si trovano in Cina.

Si chiama “DDoS on demand” ed è un modello di business in costante crescita. Il concetto è semplice: paghi qualche centinaio (o più spesso decina) di dollari e hai a disposizione un’intera botnet in grado di abbattere qualsiasi sito.

A sguazzare nell’ambiente ci sono numerosi gruppi di cyber-criminali, ma uno in particolare ha catturato l’attenzione dei ricercatori. Si tratta di Flusihoc, una botnet che dal 2015 crea numerosi grattacapi ad amministratori IT e società di sicurezza.

La botnet si diffonde attraverso l’uso di malware che prendono di mira PC con sistema Windows e viene gestita attraverso una rete di server Command and Control che consentono ai pirati informatici di utilizzare i computer compromessi per portare gli attacchi.

Secondo Arbor Networks, che ha pubblicato un report sulla diffusione della botnet, ci sarebbero al momento più di 150 server C&C attivi, in grado di scatenare attacchi DDoS con una media di trasmissione dati di 600 Mbps, più che sufficienti per “stendere” un sito sprovvisto di un sistema di mitigazione specifico.

In un caso, però, il picco del volume di dati registrato in un attacco DDoS è stato decisamente superiore, e più precisamente di 45 Gbps.

Stando alle analisi dei ricercatori di Arbor Networks, Flusihoc sarebbe una questione interamente cinese. Non solo perché il codice del malware contiene numerosi elementi scritti nella lingua della Repubblica Popolare (gli stessi ricercatori mettono in guardia dal considerarlo un indizio attendibile) ma anche perché la botnet sembra essere usata più che altro per colpire bersagli in Cina. L’ipotesi, quindi, è quella di un gruppo che agisce su commissione a livello regionale.

L’analisi, però, mette in luce anche un altro aspetto: a partire dallo scorso mese di aprile, il malware utilizzato per “reclutare” i PC all’interno della botnet è stato aggiornato con un sistema di aggiornamento che consente di installare codice aggiuntivo.

In altre parole: qualsiasi PC compromesso da Flusihoc potrebbe essere infettato con un trojan o un altro tipo di malware.

Articoli correlati

-

Nuova ondata di attacchi GoBruteforcer,...

Nuova ondata di attacchi GoBruteforcer,...Gen 08, 2026 0

-

Gli LLM malevoli aiutano i piccoli...

Gli LLM malevoli aiutano i piccoli...Nov 27, 2025 0

-

Impressionate! Un attacco DDoS da quasi...

Impressionate! Un attacco DDoS da quasi...Nov 18, 2025 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

Altro in questa categoria

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

-

Sfruttate 37 vulnerabilità zero-day...

Sfruttate 37 vulnerabilità zero-day...Gen 21, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo... -

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso... -

StackWarp: scoperta una nuova vulnerabilità nei processori...

StackWarp: scoperta una nuova vulnerabilità nei processori...Gen 20, 2026 0

I ricercatori del CISPA Helmholtz Center for Information...