Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Regala un kit per creare il proprio trojan, ma dentro c’è una backdoor

Set 01, 2017 Marco Schiaffino Malware, News, RSS 0

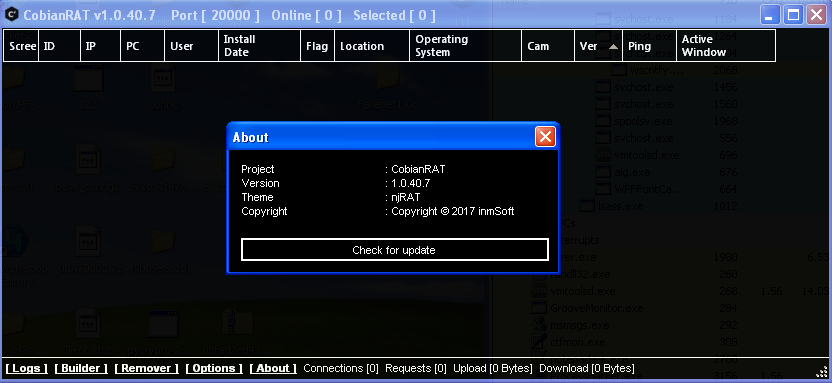

Il Remote Access Tool si chiama Cobian e nel suo codice è nascosto un sistema che permette all’autore del kit di prendere il controllo dei PC infetti.

Nei bassifondi del Web nessuno dà niente per niente e i presunti hacker che frequentano certi forum dovrebbero sapere che l’offerta di un kit gratuito per creare il proprio trojan puzza di bruciato lontano un kilometro.

Secondo quanto riportano dalle pareti di Zscale, però, c’è un buon numero di aspiranti cyber-criminali che hanno deciso di fidarsi e scaricare Cobian per lanciarsi nell’affascinante mondo della pirateria informatica.

Dal punto di vista tecnico, Cobian è una variante del trojan njRAT, che i ricercatori di Zscale hanno già individuato e analizzato in passato.

Una volta attivato sul computer, il malware crea un nuovo file %TEMP%/svchost.exe e crea una chiave di registro per fare in modo che venga avviato a ogni accensione del computer.

Le funzionalità di Cobian comprendono la possibilità di catturare schermate dal PC infetto, registrare tutto ciò che viene digitato sulla tastiera, accedere alla webcam e al microfono per registrare audio e video, sottrarre file, inviare comandi tramite Shell e installare ulteriori moduli.

Un gran bel malware che permette di fare più o meno quello che si vuole sul computer infetto. Peccato che al suo interno ci sia una sorpresina…

***foto***Un gran bel malware che permette di fare più o meno quello che si vuole sul computer infetto. Peccato che al suo interno ci sia una sorpresina…

Peccato che l’autore del kit abbia inserito nel suo RAT (Remote Access Tool) una backdoor nascosta che si collega all’url di un Pastebin per ricevere istruzioni. Di conseguenza, l’autore del kit può prendere il controllo delle macchine infettate quando vuole.

Insomma: non solo ha trovato il modo di scaricare sugli altri il compito di diffondere i malware e gestire il furto dei dati delle vittime, ma anche di lasciare a loro tutti i rischi legati a eventuali reazioni da parte delle forze dell’ordine.

Secondo i ricercatori di Zscaler, che hanno analizzato nel dettaglio Cobian, gli IP unici che si sono collegati all’indirizzo su Pastebin sarebbero 4.055. Questo significa che in circolazione ci sono più di 4.000 computer infetti che possono passare di mano in qualsiasi momento.

Da notare è anche il fatto che la backdoor è programmata per non attivarsi nel caso in cui il nome della macchina infetta sia uguale a quello del server Command and Control. Un accorgimento che l’autore del kit ha preso per evitare che il trucchetto venisse scoperto in fase di test da parte di uno dei suoi “agenti”.

Dopo la pubblicazione del report di Zscaler, però, il trucchetto è stato scoperto ed è piuttosto improbabile che qualche altro pollo cada nella trappola. Ma non si sa mai…

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

React2Shell: più di 160.000 indirizzi...

React2Shell: più di 160.000 indirizzi...Dic 09, 2025 0

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...