Aggiornamenti recenti Febbraio 23rd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

Arriva FireCrypt: il ransomware che porta attacchi DDoS

Gen 05, 2017 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

Dopo aver criptato i file della vittima, il malware si collega a un sito Web per eseguire un attacco DDoS “a bassa intensità”.

Perché limitarsi a estorcere denaro alle proprie vittime quando si può utilizzare il loro computer anche per attaccare un sito Web?

Questa doppia funzione è stata rilevata dai ricercatori del MalwareHunterTeam all’interno di una nuova famiglia di malware, battezzati con il nome di FireCrypt.

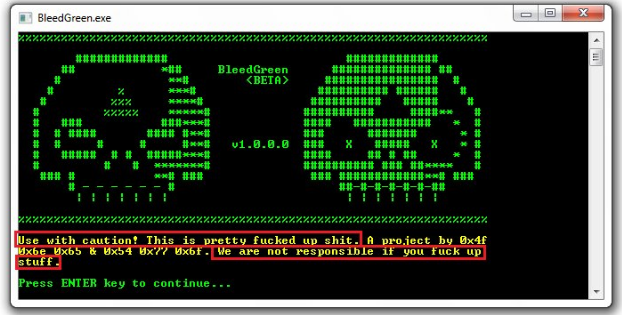

Come avviene sempre più spesso, il ransomware in questione viene generato utilizzando un kit di sviluppo messo a punto da pirati informatici e poi venduto o “affittato” ad altrui cyber-criminali.

Si tratta di vere e proprie “fabbriche di malware”, che permettono di eseguire personalizzazioni e modifiche ad hoc nella creazione del codice.

Stando all’analisi dei ricercatori, in questo caso si tratterebbe però di un prodotto mediocre, che non regge il paragone con altri kit simili in circolazione nei bassifondi del Web. Nonostante ciò, la famiglia di malware FireCrypt può rappresentare un pericolo per un gran numero di utenti.

Funzioni banali e poche possibilità di personalizzare il malware. Secondo i ricercatori del MalwareHunterTeam, FireCrypt è un kit di serie B.

Il ransomware viene incorporato in un file EXE, che viene camuffato con un’icona posticcia in modo da sembrare un PDF on un file DOC e, di conseguenza, viene probabilmente distribuito attraverso campagne di phishing via email.

Quando viene eseguito, FireCrypt disabilita per prima cosa il Task Manager. Immediatamente dopo comincia a crittografare 20 tipi di file sul disco fisso del computer. Terminata l’operazione, visualizza un messaggio con la richiesta di pagare un riscatto in bitcoin per ottenere la chiave che permette di decifrare i dati presi in ostaggio.

Stando a quanto riportato dai ricercatori, email e indirizzo per il pagamento sono predefiniti, il che porta a pensare che l’autore del kit utilizzi un “modello di business” basato sull’affiliazione: i complici che lo diffondono riceverebbero una percentuale dei riscatti pagati dalle vittime.

Il ransomware modifica l’estensione dei file crittografati aggiungendo “FireCrypt” dopo l’estensione del file e, almeno per il momento, non esiste alcuno strumento per decifrare i dati codificati dal malware.

La sua attività, però, non si ferma qui. FireCrypt, infatti, avvia un collegamento al sito dell’Authority per le comunicazioni del Pakistan e comincia a scaricare il contenuto della pagina principale.

L’autore del kit lo definisce una forma di DDoS, ma il suo effetto è solo quello di saturare il disco fisso del computer infetto con dati inutili.

L’impatto sul sito Internet bersagliato, infatti, è decisamente limitato e potrebbe diventare rilevante solo se i computer compromessi arrivassero a essere migliaia e portassero l’attacco contemporaneamente.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Ring: una taglia a 4 zeri per forzare...

Ring: una taglia a 4 zeri per forzare...Feb 23, 2026 0

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland...