Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Sistemi di controllo industriali esposti e vulnerabili

Lug 12, 2016 Marco Schiaffino Approfondimenti, Scenario, Tecnologia, Vulnerabilità 0

Il 91% dei sistemi informatici che controllano centrali elettriche, industrie e infrastrutture critiche sono esposti ad attacchi informatici. Solo in Italia ci sono più di 1.000 sistemi accessibili via Internet e potenzialmente vulnerabili.

Si chiamano ICS (Industrial Control Systems) e consentono di gestire processi produttivi e sistemi di distribuzione in settori come l’energia elettrica, il gas, la produzione industriale, i trasporti e altre “bazzecole” che fanno funzionare il mondo come lo conosciamo.

Non stupisce che il tema della sicurezza di questi sistemi informatici, come hanno dimostrato casi di cronaca come quello legato al virus Stuxnet, ma anche all’attacco che nel 2015 ha messo in crisi l’aeroporto di Varsavia e quello che nello stesso anno ha provocato un black out che ha interessato il 50% del territorio ucraino, aprano scenari inediti che vanno ben oltre un semplice problema di privacy o di efficienza dei circuiti finanziari.

Un quadro preoccupante di quanto siano vulnerabili i sistemi ICS è tratteggiato dagli analisti Kaspersky, che in due report pubblicati su Internet mettono a nudo una situazione tutt’altro che rassicurante.

Dalle centrali elettriche allo stoccaggio di gas: ecco cosa viene gestito dai sistemi ICS

Il problema di fondo riguarda il fatto che i sistemi di gestione di questo tipo di infrastrutture sono stati pensati, almeno in origine, per rimanere isolati dalla rete. Ora, però, la gestione è affidata a sistemi che sfruttano Internet per consentire l’accesso in remoto. Risultato: molti ICS possono essere raggiunti via Internet e sono potenzialmente vulnerabili a un attacco da parte di pirati informatici.

Di quante infrastrutture stiamo parlando? Eseguendo una semplice (per modo di dire) ricerca attraverso il motore di ricerca Shodan, i ricercatori Kaspersky hanno individuato la bellezza di 220.558 ICS raggiungibili tramite Internet.

Di questi, almeno 1.433 sono riconducibili direttamente a grandi aziende e organizzazioni che si occupano, a vario titolo, di produzione di energia, trasporti (incluse strutture aeroportuali) enti legati al settore governativo, dell’educazione e altre attività particolarmente “sensibili”.

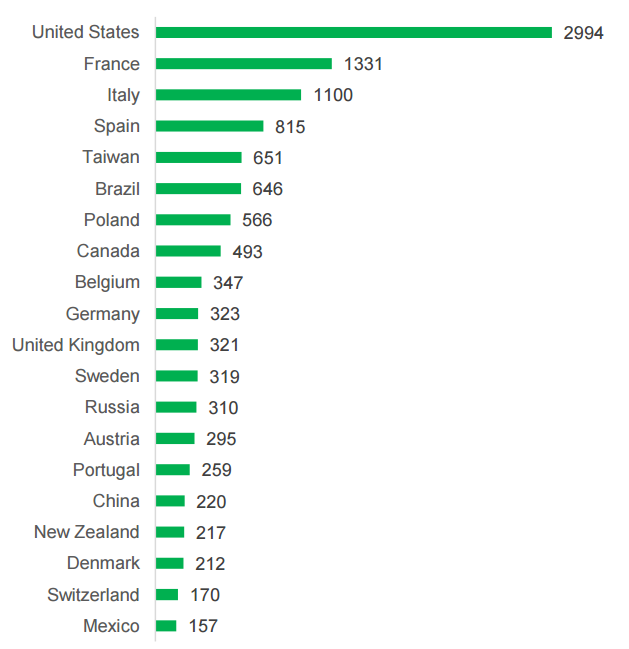

La maggior parte sono negli Stati Uniti (2.944) che in questa particolarissima classifica sono seguiti dalla Francia (1.331 sistemi identificati) e dall’Italia con 1.100 host individuati.

Nessuna sorpresa: i paesi più industrializzati sono anche quelli più esposti.

La stima, però, è per difetto. Nella loro analisi, gli esperti di Kaspersky sottolineano il fatto che l’uso dell’indirizzo IP per identificare i gestori dei sistemi lascia scoperta un’ampia area grigia (più di 160.000 sistemi) per cui è impossibile capire chi sia il vero gestore. Probabilmente i sistemi “sensibili” sono molti di più.

Numeri da brivido, senza dubbio. Ma quanti di questi sistemi sono vulnerabili ad attacchi? Tanti, troppi. Tanto per cominciare una percentuale superiore al 91% di questi sistemi utilizzano protocolli di comunicazione verso l’esterno che non offrono alcuna garanzia di sicurezza, come HTTP, Telnet, FTP e simili.

Si tratta di porte aperte che lasciano massima libertà di azione a chi volesse provare a compromettere la sicurezza dei sistemi. Alla possibilità di un attacco in remoto bisogna aggiungere l’opzione di un attacco “fisico” (per esempio attraverso l’uso di una chiavetta USB o di un HD infetto) collegato da un essere umano in carne e ossa.

E gli strumenti per violare i sistemi ICS non mancano di certo. Secondo i ricercatori Kaspersky, nel 1997 esistevano solo due vulnerabilità note per gli ICS. Nel 2010 erano 19 e nel 2015 sono diventate 189.

Di queste, almeno 26 possono essere sfruttate per effettuare un tentativo di intrusione. Per fortuna, però, per tutte queste sono disponibili gli aggiornamenti. Il 15% delle vulnerabilità conosciute, però, non sono ancora state corrette.

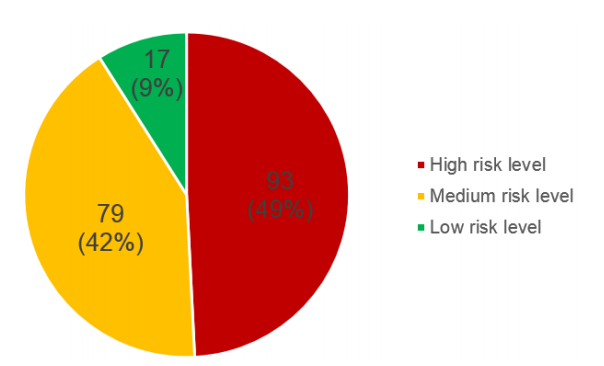

Il problema è che si sta parlando di falle di una certa gravità. Secondo la classificazione introdotta l’anno scorso (CVSS v3) il 49% delle vulnerabilità individuate sono “ad alto rischio”.

Quasi la metà delle vulnerabilità individuate nel 2015 sono a rischio elevato.

La maggior parte di queste riguardano sistemi HMI (interfaccia uomo-macchina a livello industriale), dispositivi elettrici e sistemi SCADA (quelli utilizzati anche nelle centrali nucleari). Insomma: stando a quanto traspare dal report, siamo seduti su una polveriera che potrebbe esplodere da un momento all’altro.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Altro in questa categoria

-

Il 64% delle app di terze parti accede...

Il 64% delle app di terze parti accede...Gen 16, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Allarme password aziendali deboli: più...

Allarme password aziendali deboli: più...Gen 13, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...